在这里插入代码片

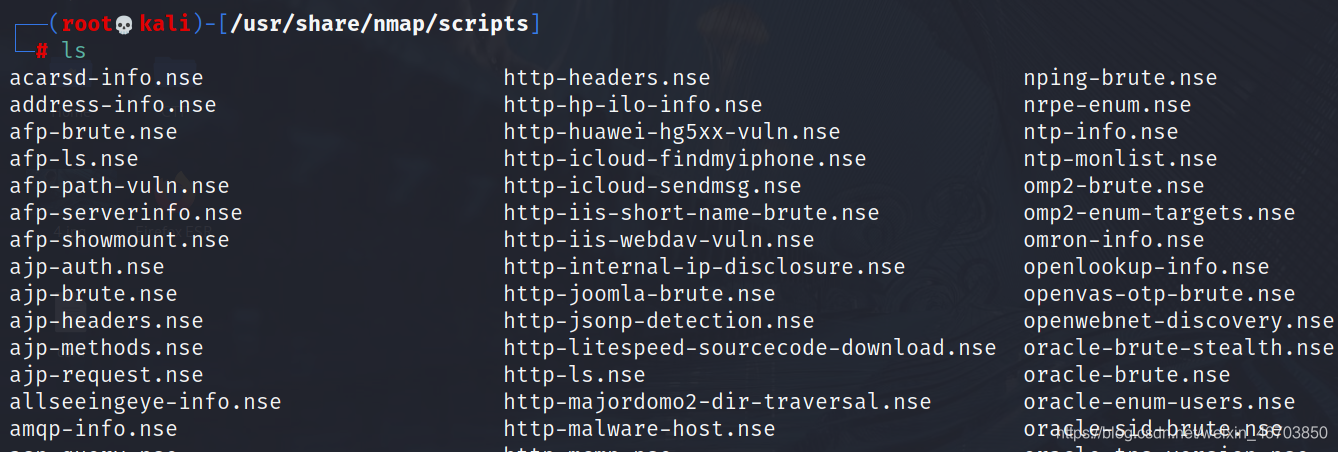

cd /usr/share/nmap/scripts

ls

nmap --script-help default

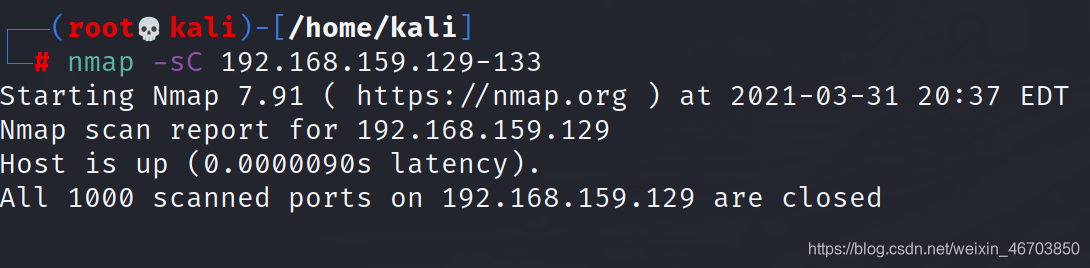

nmap -sC 192.168.159.129-133

┌──(root💀kali)-[/home/kali]

└─nmap -sC 192.168.159.132 130 ?

Starting Nmap 7.91 ( https://nmap.org ) at 2021-03-31 20:39 EDT

Nmap scan report for 192.168.159.132

Host is up (0.00083s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

MAC Address: 00:0C:29:1D:20:D1 (VMware)

Host script results:

|_clock-skew: mean: -4h00m01s, deviation: 5h39m23s, median: -8h00m01s

|_nbstat: NetBIOS name: YWL-34C3364B015, NetBIOS user: <unknown>, NetBIOS MAC: 00:0c:29:1d:20:d1 (VMware)

| smb-os-discovery:

| OS: Windows XP (Windows 2000 LAN Manager)

| OS CPE: cpe:/o:microsoft:windows_xp::-

| Computer name: ywl-34c3364b015

| NetBIOS computer name: YWL-34C3364B015\x00

| Workgroup: WORKGROUP\x00

|_ System time: 2021-04-01T08:39:54+08:00

| smb-security-mode:

| account_used: <blank>

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

|_smb2-time: Protocol negotiation failed (SMB2)

Nmap done: 1 IP address (1 host up) scanned in 53.91 seconds

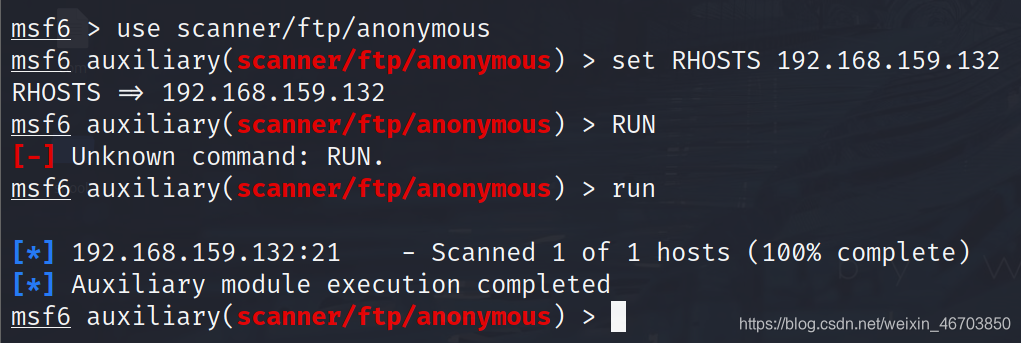

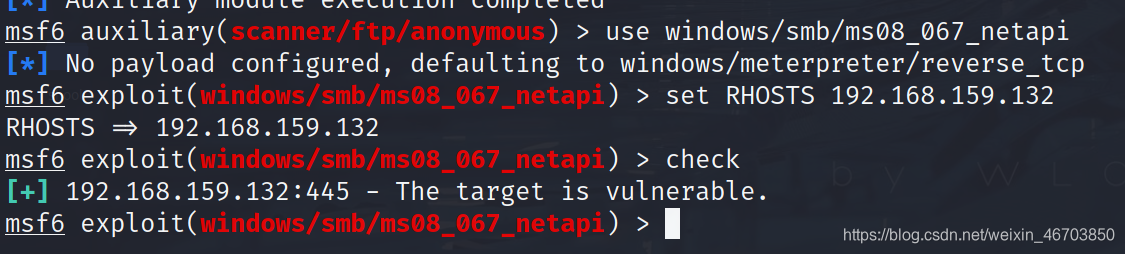

NSE服务可能存在漏洞

┌──(root💀kali)-[/home/kali]

└─# nmap --script-help nfs-ls

Starting Nmap 7.91 ( https://nmap.org ) at 2021-04-02 06:18 EDT

nfs-ls

Categories: discovery safe

https://nmap.org/nsedoc/scripts/nfs-ls.html

Attempts to get useful information about files from NFS exports.

The output is intended to resemble the output of <code>ls</code>.

--snip--

在这里插入代码片

这是Windows xp

这是其他机器

┌──(root💀kali)-[/home/kali]

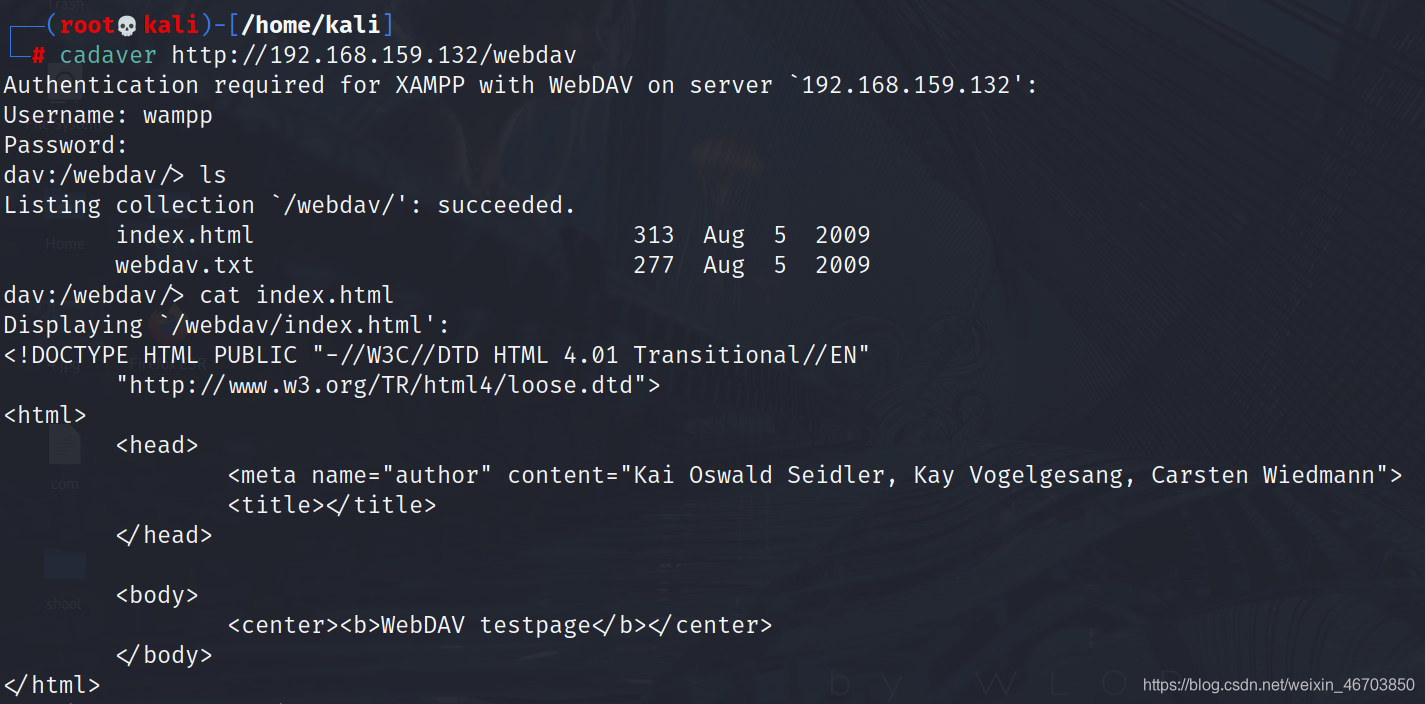

└─# cadaver http://192.168.159.132/webdav

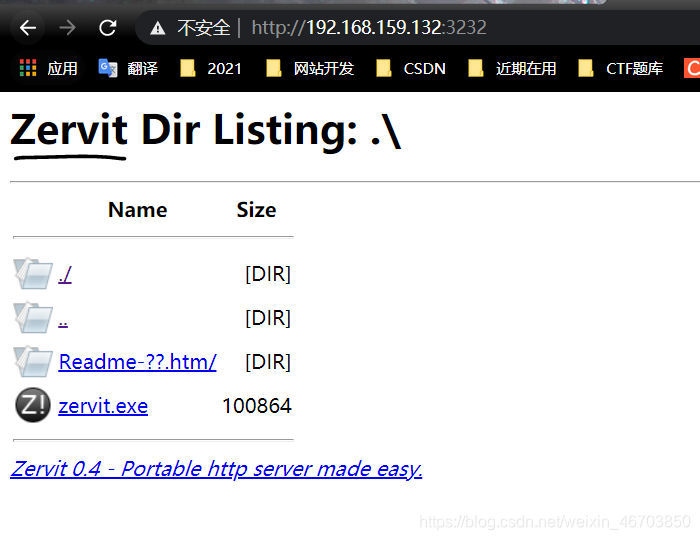

http://192.168.159.132:3232

http://192.168.159.132:4616

......

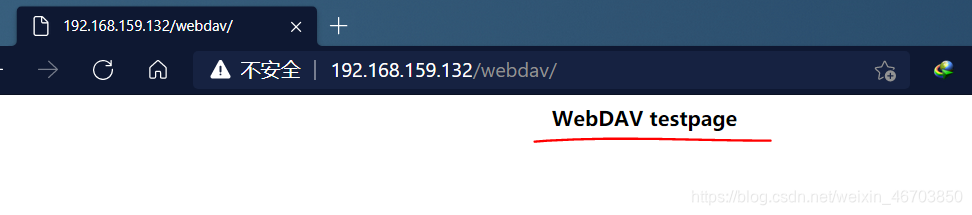

访问

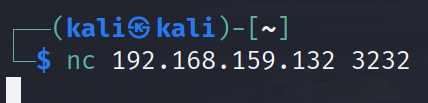

使用Netcat连接

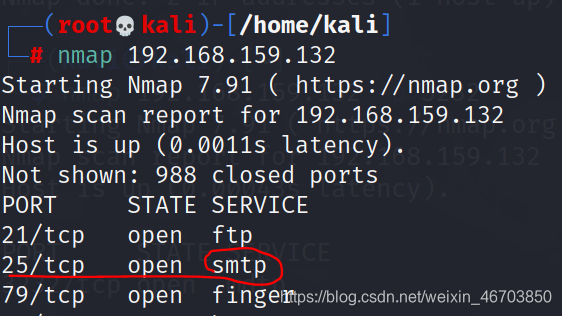

利用SMTP协议的VRFY命令

主机组作为Zabbix主机监控的基本构成元素,主机组的合理规划可以事半功倍。 主机...

最近有个需求就是根据产品编号批量下架产品,需要下架日期为16-31号之间的产品,...

% If Err.Number 0 Then ' 错误处理 . Response.Clear ' 清除缓冲区 . Select Ca...

一 准备数据 1. 创建表和导入一千万条数据 表和数据地址(gitee) https://gitee.c...

论坛里又有人问起日期怎样格式化为:2004-08-09 05:02:20这样的格式:于是写了一个...

最近谷歌发布了Chrome 89新版,带来了一个全新的黑科技实时字幕!顾名思义,这个...

在这些年的MySQL升级需求中,让我大跌眼镜的一个现象是:驱动业务从MySQL 5.5升...

1. Windows是一种单用户多任务操作系统 2. Windows操作需要先选择操作对象,再选...

登录界面是信息系统提供的必备的功能,是提供给用户提供维护信息的接口。接下来...

写这篇文章是因为之前有一次删库操作,需要进行批量删除数据,当时没有控制好删...