相关TCP三次握手的知识和面试题总结:

https

windows10

wiresahrk

1.打开wireshark,开始过滤;浏览器中访问www.baidu.com。

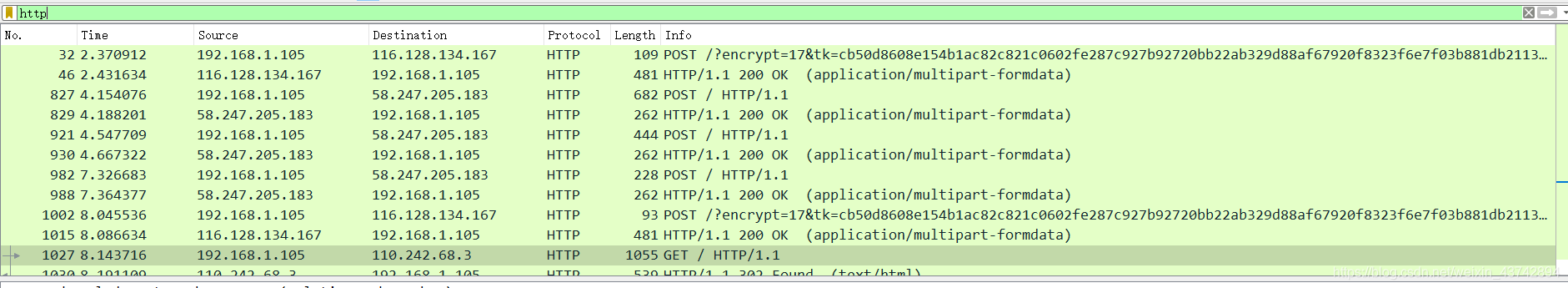

2.过滤出http

3.选中其中一条,右键点击选中 追踪流 > tcp流;

会得到如下图:

可以发现,这时候已经截获到了tcp三次握手的包,三次握手成功后,第四次才是http连接,说明http连接是建立在三次握手基础上的!

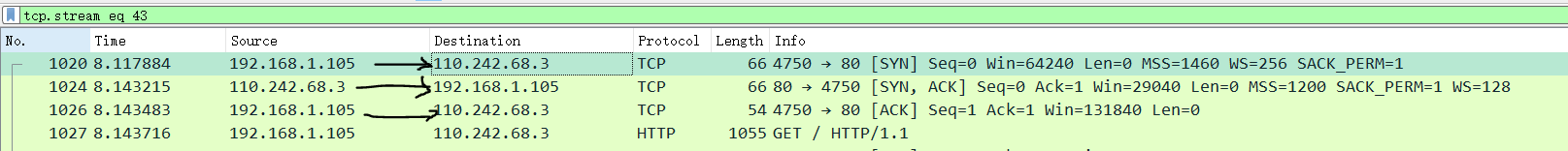

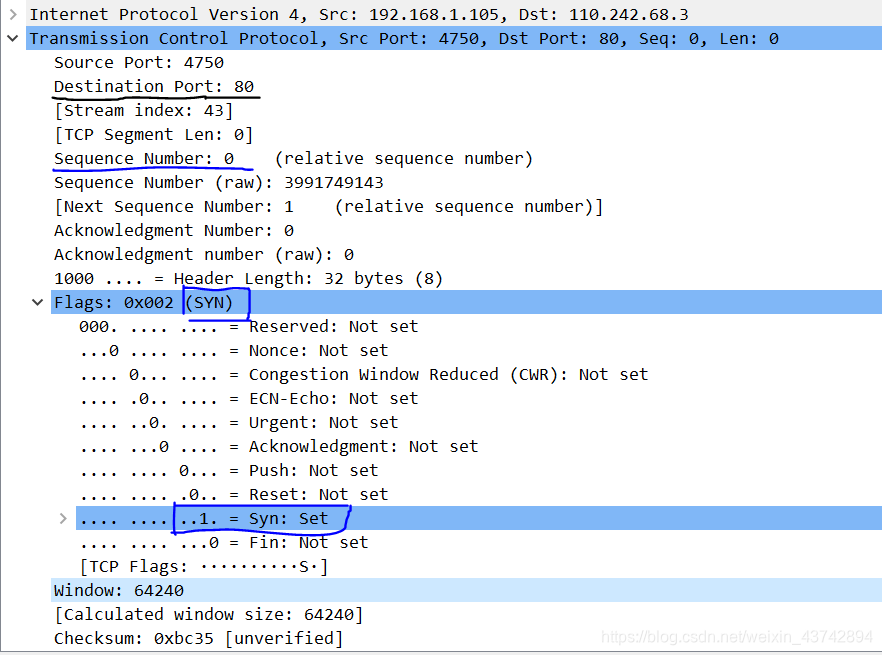

第一次握手分析:

客户端发送一个TCP,标志位为SYN,序列号为0, 代表客户端请求建立连接。 如下图

从中我们还可以得到那些信息?

http 80端口

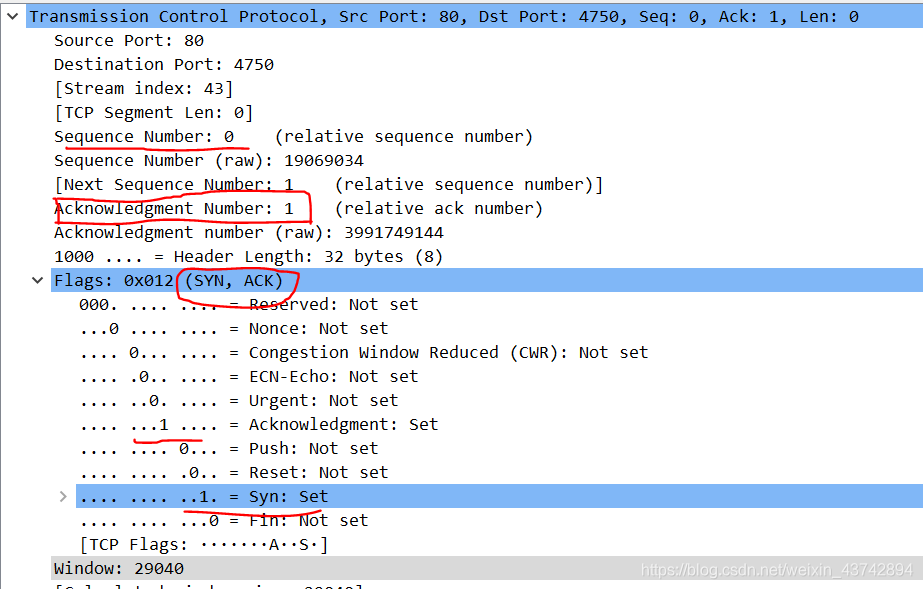

第二次握手:

服务器收到syn包,必须确认客户的SYN(ack=x+1),同时自己也发送一个SYN包(syn=y),即SYN+ACK包,此时服务器进入SYN_RECV状态;

服务器发回确认包, 标志位为 SYN,ACK.

将确认序号(Acknowledgement Number)设置为客户的I S N加1以.即0+1=1, 如下图

第三次握手:

客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=y+1),此包发送完毕,客户端和服务器进入ESTABLISHED(TCP连接成功)状态,完成三次握手。

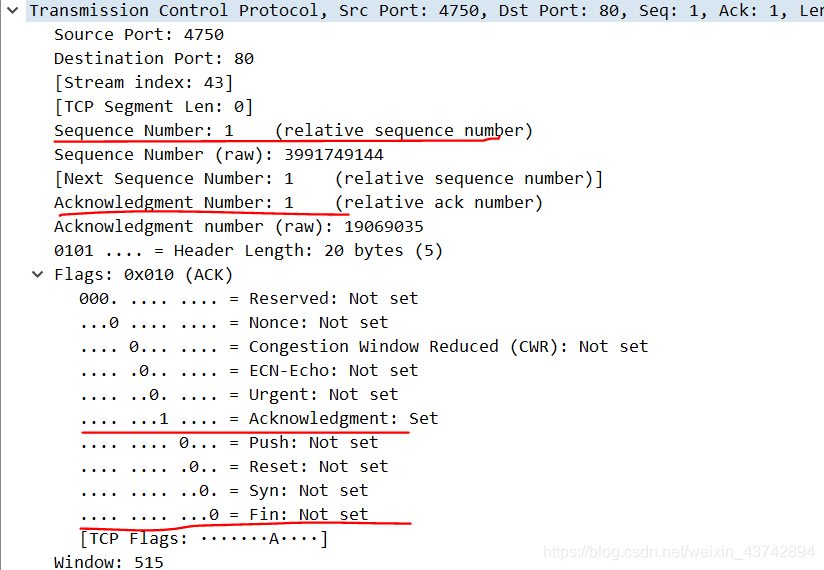

客户端再次发送确认包(ACK) SYN标志位为0,ACK标志位为1.并且把服务器发来ACK的序号字段+1,放在确定字段中发送给对方.并且在数据段放写ISN的+1, 如下图

就这样通过了TCP三次握手,建立了连接!

本段参考:https://www.jianshu.com/p/e779f12ac809

有人可能对三次握手过程中的 +1可能有疑问,说明如下:

TCP会话的每一端都包含一个32位(bit)的序列号,该序列号被用来跟踪该端发送的数据量。每一个包中都包含序列号,在接收端则通过确认号用来通知发送端数据成功接收

当某个主机开启一个TCP会话时,他的初始序列号是随机的,可能是0和4,294,967,295之间的任意值,然而,像Wireshark这种工具,通常显示的都是相对序列号/确认号,而不是实际序列号/确认号,相对序列号/确认号是和TCP会话的初始序列号相关联的。这是很方便的,因为比起真实序列号/确认号,跟踪更小的相对序列号/确认号会相对容易一些

比如,在“包1”中,最初的相对序列号的值是0,但是最下方面板中的ASCII码显示真实序列号的值是0xf61c6cbe,转化为10进制为4129057982

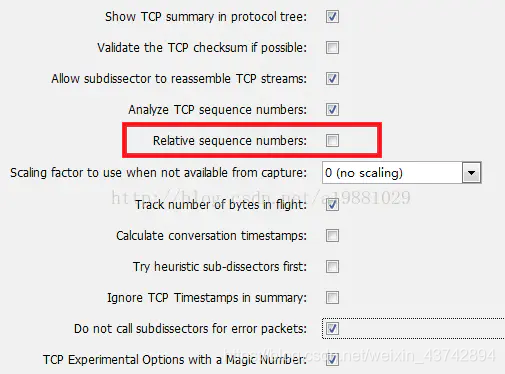

如果想要关闭相对序列号/确认号,可以选择Wireshark菜单栏中的 Edit -> Preferences ->protocols ->TCP,去掉Relative sequence number后面勾选框中的√即可

然后就会看到

《2019 Wireshark基本原理与操作实战视频课程》https://www.bilibili.com/video/BV1fE411Q7xY?from=search&seid=4018939837949226902

《wireshark抓包分析tcp的三次握手详细过程》https://www.jianshu.com/p/e779f12ac809

% Dim varInitial_Time varInitial_Time = Timer Response.Write "Initial_Time ...

想了解更多内容,请访问: 51CTO和华为官方战略合作共建的鸿蒙技术社区 https://...

在这篇文章中,我们假定读者了解 VS 基本的调试知识,如: F5 开始使用调试器运...

转载一下问题的图 -------------------------------------------- 报错是这个 Mi...

复制代码 代码如下: !DOCTYPEHTMLPUBLIC"-//W3C//DTDHTML4.0Transitional//EN" h...

本文主要讲述 vivo 评论中台在数据库设计上的技术探索和实践。 一、业务背景 随...

弹窗广告是很多电脑用户难言的痛,尽管这种行为屡屡遭受谴责,但是在利益的趋势...

要想学会正则表达式,理解元字符和普通字符是一个必须攻克的难关。不用刻意记。...

1. 01.php为主程序,调用smarty模板遍历输出: php include './include/Mysql.cl...

gImageReader 是一个 GUI 工具,用于在 Linux 中利用 Tesseract OCR 引擎从图像...