按照剧本来说,应该更新pwm的,但是调频率那里出现了问题,再加上马上有个比赛要调GSM,所以我决定把pwm再鸽亿鸽,下一篇更新GSM。

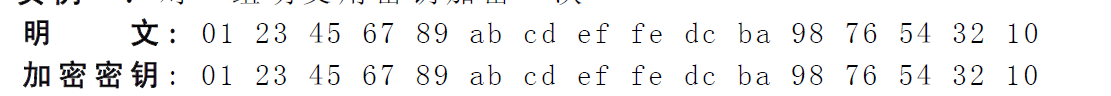

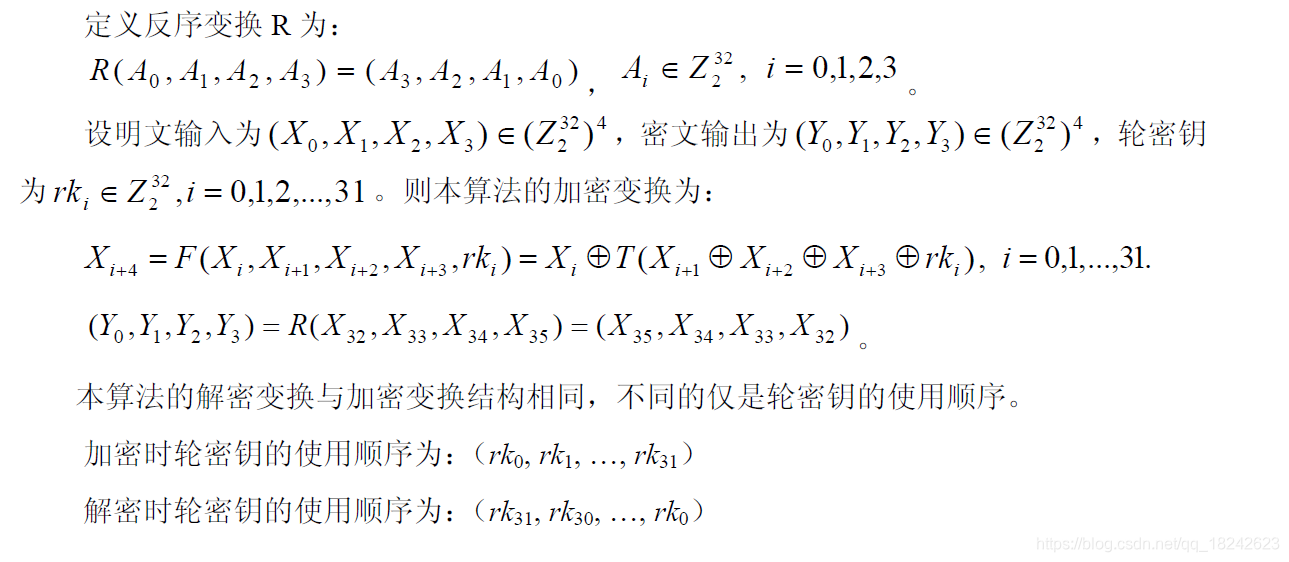

PS:不是像其他博主一样从官网例程上扒下来的啊,这是自己写完自己讲,官方例程用的指针对小白太不友好了SM4.0 (原名SMS4.0)是 中华人民共和国政府 采用的一种 分组密码 标准,SM4主要用于 数据加密 ,其算法公开,分组长度与密钥长度均为128bit, 加密算法 与密钥扩展算法都采用32轮非线性迭代结构, S盒 为固定的8比特输入8比特输出。

吧啦吧啦一大段,其实就是一个小小的加密算法罢了。我们只需要知道它是一个分组算法,分组长度为128比特,秘钥长度为128比特。加密算法与扩展秘钥算法都采用32轮非线性迭代结构。

S盒为固定的8比特输入8比特输出的置换,记为Sbox(.)。

在本算法中采用了以下基本运算:

⊕ 32比特异或

<<<i 32比特循环左移i位

加密密钥长度为128比特,表示为MK=(MK0, MK1, MK2, MK3),其中MKi(i=0,1,2,3)为字。

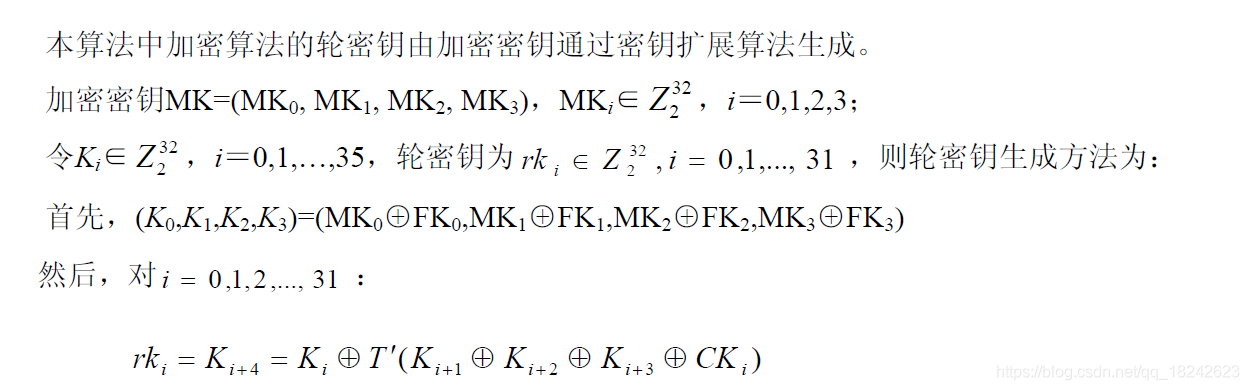

轮密钥表示为(rk0, rk1, …, rk31),其中rki(i=0,…,31)为字。轮密钥由加密密钥生成。

FK=(FK0, FK1, FK2, FK3)为系统参数,CK=(CK0, CK1,…, CK31)为固定参数,用于密钥扩展算法,其中FKi(i=0,…,3)、CKi(i=0,…,31)为字。

http://www.gb688.cn/bzgk/gb/newGbInfo?hcno=7803DE42D3BC5E80B0C3E5D8E873D56A

相信大家看完pdf后都有点自己的想法,可以先自己尝试着写写,最后再来看看我的写法

先用静态变量引入系统参数(S盒,CK,FK):

static const unsigned char Sbox[16][16] =

{

{0xd6,0x90,0xe9,0xfe,0xcc,0xe1,0x3d,0xb7,0x16,0xb6,0x14,0xc2,0x28,0xfb,0x2c,0x05},

{0x2b,0x67,0x9a,0x76,0x2a,0xbe,0x04,0xc3,0xaa,0x44,0x13,0x26,0x49,0x86,0x06,0x99},

{0x9c,0x42,0x50,0xf4,0x91,0xef,0x98,0x7a,0x33,0x54,0x0b,0x43,0xed,0xcf,0xac,0x62},

{0xe4,0xb3,0x1c,0xa9,0xc9,0x08,0xe8,0x95,0x80,0xdf,0x94,0xfa,0x75,0x8f,0x3f,0xa6},

{0x47,0x07,0xa7,0xfc,0xf3,0x73,0x17,0xba,0x83,0x59,0x3c,0x19,0xe6,0x85,0x4f,0xa8},

{0x68,0x6b,0x81,0xb2,0x71,0x64,0xda,0x8b,0xf8,0xeb,0x0f,0x4b,0x70,0x56,0x9d,0x35},

{0x1e,0x24,0x0e,0x5e,0x63,0x58,0xd1,0xa2,0x25,0x22,0x7c,0x3b,0x01,0x21,0x78,0x87},

{0xd4,0x00,0x46,0x57,0x9f,0xd3,0x27,0x52,0x4c,0x36,0x02,0xe7,0xa0,0xc4,0xc8,0x9e},

{0xea,0xbf,0x8a,0xd2,0x40,0xc7,0x38,0xb5,0xa3,0xf7,0xf2,0xce,0xf9,0x61,0x15,0xa1},

{0xe0,0xae,0x5d,0xa4,0x9b,0x34,0x1a,0x55,0xad,0x93,0x32,0x30,0xf5,0x8c,0xb1,0xe3},

{0x1d,0xf6,0xe2,0x2e,0x82,0x66,0xca,0x60,0xc0,0x29,0x23,0xab,0x0d,0x53,0x4e,0x6f},

{0xd5,0xdb,0x37,0x45,0xde,0xfd,0x8e,0x2f,0x03,0xff,0x6a,0x72,0x6d,0x6c,0x5b,0x51},

{0x8d,0x1b,0xaf,0x92,0xbb,0xdd,0xbc,0x7f,0x11,0xd9,0x5c,0x41,0x1f,0x10,0x5a,0xd8},

{0x0a,0xc1,0x31,0x88,0xa5,0xcd,0x7b,0xbd,0x2d,0x74,0xd0,0x12,0xb8,0xe5,0xb4,0xb0},

{0x89,0x69,0x97,0x4a,0x0c,0x96,0x77,0x7e,0x65,0xb9,0xf1,0x09,0xc5,0x6e,0xc6,0x84},

{0x18,0xf0,0x7d,0xec,0x3a,0xdc,0x4d,0x20,0x79,0xee,0x5f,0x3e,0xd7,0xcb,0x39,0x48}

};

static const unsigned long CK[32] =

{

0x00070e15,0x1c232a31,0x383f464d,0x545b6269,

0x70777e85,0x8c939aa1,0xa8afb6bd,0xc4cbd2d9,

0xe0e7eef5,0xfc030a11,0x181f262d,0x343b4249,

0x50575e65,0x6c737a81,0x888f969d,0xa4abb2b9,

0xc0c7ced5,0xdce3eaf1,0xf8ff060d,0x141b2229,

0x30373e45,0x4c535a61,0x686f767d,0x848b9299,

0xa0a7aeb5,0xbcc3cad1,0xd8dfe6ed,0xf4fb0209,

0x10171e25,0x2c333a41,0x484f565d,0x646b7279

};

static const unsigned long FK[4] = {0xa3b1bac6,0x56aa3350,0x677d9197,0xb27022dc};

因为我们不用指针和结构体,那么我们直接生成连个全局变量记录轮秘钥rk和plain明文来调用

long rk[32];

long plain[4];

我们先来写这个32比特循环左移i位,区分<<

unsigned long Change_Place(unsigned long In,int Num)

{

long temp;

temp = (In << Num) | (In >> (32-Num));

return temp;

}

简单明了,入口参数就是需要循环异或的数我用了long正好是32位,注意了,这里一定要加上unsigned,证明它是无符号的。否则就会出现这样的状况:当最高位是1的时候,系统就会认为是负数,这样就会出大问题。

根据SM算法的意思,我们应该把明文分成4组合成4个32位的秘钥MK

那么我们再写一个生成MK的函数

unsigned long chang_place1(unsigned long in1,unsigned long in2,unsigned long in3,unsigned long in4)

{

long temp = 0;

temp =(in1 << 24) | (in2 << 16) | (in3 << 8) | in4 ;

return temp;

}

简单得都不知道该怎样解释了。。。我们核心步骤是要求出rk轮秘钥。

那么我们就得先生成4个k

for(i=0;i<4;i++)

{

k[i] = MK[i] ^ (FK[i]);

}

我们看到,生成rk需要T’变换,而T’变换需要L’变换,而L’变换的入口参数是t返回值,那我们先写一个t变换,也就是查S盒:

unsigned int TransSbox(unsigned int temp)

{

return Sbox[temp>>4][temp&0xf];

}

问题又出现了啊,这里查s盒用的是int,也就是高4位和低四位代表了行和列。可是我们MK秘钥是long型的,怎样才能输入进去呢?

所以我们再写一个转换的函数:

unsigned long TransSboxl(unsigned long In)

{

long temp = 0;

temp |= (unsigned long)TransSbox((unsigned int)(In >> 24) & 0xff);

temp <<= 8;

temp |= (unsigned long)TransSbox((unsigned int)(In >> 16) & 0xff);

temp <<= 8;

temp |= (unsigned long)TransSbox((unsigned int)(In >> 8) & 0xff);

temp <<= 8;

temp |= (unsigned long)TransSbox((unsigned int)In & 0xff);

return temp;

}

我们把输入的32位先向右移24位,然后强制转换成int类型,取低八位,这样就能从S盒中找到转换出来的数了,接着再把int转换成long型,向左移8位,位下一次的找S盒留出位置。总共进行4次,这样我们就把一个32位MK的4个S盒找完了。

看到这里我建议大家先停一停,仔细思考思考这一步。

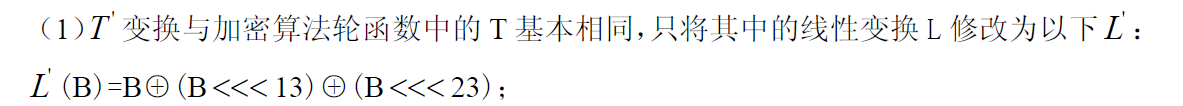

好了,接下来就可以写L’变换了

unsigned long TransL_1 (unsigned long temp)

{

return temp ^ Change_Place(temp, 13) ^ Change_Place(temp, 23);

}

接下来就能直接写T’变换了

unsigned long TransT_1(unsigned long temp)

{

return TransL_1(TransSboxl(temp));

}

简简单单,那么我后文就直接吧T变换拿出来了,因为T变换和T’变换原理是差不多的。

写到这里,我们核心步骤rk就能求出来了:

unsigned long KeyExp(unsigned long MK[4])

{

int i=0;

long k[4];

for(i=0;i<4;i++)

{

k[i] = MK[i] ^ (FK[i]);

}

rk[0] = k[0]^TransT_1(k[1] ^ k[2] ^ k[3] ^ CK[0]);

rk[1] = k[1]^TransT_1(k[2] ^ k[3] ^ rk[0] ^ CK[1]);

rk[2] = k[2]^TransT_1(k[3] ^ rk[0] ^ rk[1] ^ CK[2]);

rk[3] = k[3]^TransT_1(rk[0] ^ rk[1] ^ rk[2] ^ CK[3]);

for(i=4;i<32;i++)

{

rk[i] = rk[i-4]^TransT_1(rk[i-3] ^ rk[i-2] ^ rk[i-1] ^ CK[i]);

}

}

接下来就可以进行加密运算(解密我就不写了,只需要把轮秘钥顺序换一下就行了,大家可以当做练习)

我们是不是轮函数还没写?得到轮函数的入口参数需要一次T变换,那我们直接拿出T变换:

unsigned long TransT(unsigned long temp)

{

return TransL(TransSboxl(temp));

}

unsigned long TransL (unsigned long temp)

{

return temp ^ Change_Place(temp, 2) ^ Change_Place(temp, 10) ^ Change_Place(temp, 18) ^ Change_Place(temp, 24) ;

}

好了这样我们就拥有F轮函数的入口参数了,直接写轮函数:

unsigned long F(unsigned long X0,unsigned long X1,unsigned long X2,unsigned long X3,unsigned long rk)

{

return X0 ^ TransT(X1^X2^X3^rk);

}

接下来的工作就是进行32轮运算,得出最后四个,然后换位置。

for(i=0;i<32;i++)

{

temp = F(plain[0],plain[1],plain[2],plain[3],rk[i]);

plain[0]=plain[1];

plain[1]=plain[2];

plain[2]=plain[3];

plain[3]=temp;

printf("X%d=%x\n",i,temp);

}

temp = plain[0];

plain[0] = plain[3];

plain[3] = temp;

temp = plain[1];

plain[1] = plain[2];

plain[2] = temp;

所以加密的算法就写出来了:

unsigned long get_sm4(unsigned long x[4],unsigned long MK[4])

{

long temp;

int i;

KeyExp(MK);

printf("rk:\n");

for(i=0;i<32;i++)

{

printf("rk%d = %x\n",i,rk[i]);

}

for(i=0;i<4;i++)

{

plain[i] = x[i];

}

for(i=0;i<32;i++)

{

temp = F(plain[0],plain[1],plain[2],plain[3],rk[i]);

plain[0]=plain[1];

plain[1]=plain[2];

plain[2]=plain[3];

plain[3]=temp;

printf("X%d=%x\n",i,temp);

}

temp = plain[0];

plain[0] = plain[3];

plain[3] = temp;

temp = plain[1];

plain[1] = plain[2];

plain[2] = temp;

}

写我们的主函数

int main()

{

int i;

long stringkey[]={0x01,0x23,0x45,0x67,

0x89,0xab,0xcd,0xef,

0xfe,0xdc,0xba,0x98,

0x76,0x54,0x32,0x10};

long MK[4];

long Pln[4];

long temp[4];

MK[0]=chang_place1(stringkey[0],stringkey[1],stringkey[2],stringkey[3]);

MK[1]=chang_place1(stringkey[4],stringkey[5],stringkey[6],stringkey[7]);

MK[2]=chang_place1(stringkey[8],stringkey[9],stringkey[10],stringkey[11]);

MK[3]=chang_place1(stringkey[12],stringkey[13],stringkey[14],stringkey[15]);

printf("明文为\n");

for(i=0;i<4;i++)

{

Pln[i]=MK[i];

printf("%x\n",MK[i]);

}

get_sm4(Pln,MK);

printf("密文为\n%x\n%x\n%x\n%x",plain[0],plain[1],plain[2],plain[3]);

}

网上大多例程都是运用指针,而指针对于学习来说就太离谱了,可读性极低。刚好我们实验室考核就是SM4国密算法,那么我就将我这比较容易懂的写法分享给大家。这个思维就像是我直接奔着目标加密去,过程中需要什么,我就补上什么,比如想要T变换就得L变换,而L变换的入口参数是t变换的返回值,所以我就明白了,我需要先补上t变换,然后写出L变换,就能得到我想要的T变换了。

这种思维对于写程序来说,我认为是很好的,但是缺点也显而易见——读程序的人就不好懂了,因为他不明白写T转换为什么一下子就跳到了t转换。所以写完之后得再整理整理,才能够算是完成了这个工程。

php实现微信支付 微信支付文档地址: https://pay.weixin.qq.com/wiki/doc/api/i...

在 2021 年,人们喜欢 Linux 的理由比以往任何时候都多。在这个系列中,我将分享...

背景 该问题来自某客户,据描述,他们在部署 MySQL 主从复制时,有时候仅在主库...

本文转载自微信公众号「程序员历小冰」,转载本文请联系程序员历小冰公众号。 疫...

前言 我们在使用ajax异步的提交多选框得到需要操作的对象的id,这时我们可以把每...

struts json 类型异常返回到js弹框问题解决办法 当struts 框架配置了异常时 例如...

六、XML展望 任何一项新技术的产生都是有其需求背景的,XML的诞生是在HTML遇到不...

微软官方博客于 2 月初再次发布提示,将会在 3 月 9 日停止对经典版 Edge 浏览器...

下面是ajax代码和Controller层代码,期初以为是后台程序写错了。 $("#sourcefile...

文章目录 关系数据库 关系数据库简介 关系数据结构及形式化定义 关系 关系模式 ...