我是艺博东 ,一个思科出身专注于华为的网工。

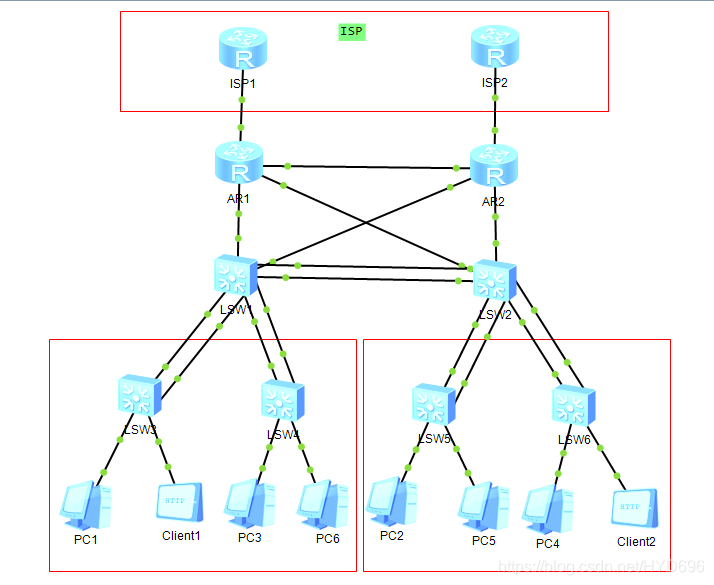

上图为一个小型企业网的组网图,路由器R1和路由器R2作为企业的出口,核心交换机LS1和核心交换机LS2作为企业的用户网关,不同部门的接入交换机上配置不同的vlan以隔离二层,接入交换机到汇聚交换机使用链路聚合。核心交换机作为DHCP服务器,PC主机,client打印机通 过DHCP接入网络。

企业出口路由器R1和路由器R2,接入交换机和核心交换机上,用到的技术有哪些以及配置哪些内容?

1、在LSW3、LSW4、LSW5、LSW6下行端口配置为Access端口,上行端口配置为Trunk口。

2、在LSW3、LSW4、LSW5、LSW6创建相应的 VLAN,下行端口添加到对应的vlan,上行放行相关业务的vlan

3、接入交换机(LSW3、LSW4、LSW5、LSW6)和核心交换机(LSW1、LSW2)之间的链路配置成 eth-trunk

4、在LSW1、LSW2 创建所有需要用到的VLAN,分别创建3个不同的 vlanif,分别与不同之间 vlan 道信,以及与核心层通信,在 LSW1、LSW2 上行端口配口 ACCESS 端口加入相应的 vlan。

5、在LSW1、LSW2创建 dhcp 地址池,防止打印机频繁改变地址,可以设置静态IP地址+MAC地址绑定。

6、在LSW3、LSW4、LSW5、LSW6分别在下行端口开启全局 dhcp 命令,获取 IP 地址

7、在LSW1、LSW2上可以使用ACL

8、在R1、AR2、LSW1、LSW2可以使用IGP协议(RIP,OSPF,IS-IS)

9、使用DHCP安全技术,现实企业内部网络的安全性

10、在LSW1、LSW2使用VRRP技术

11、在AR1、AR2分别写一条静态路田指向ISP1、ISP2,并在AR1、AR2在一条路田分别指向LSW1、LSW2

12、在AR1、AR2单臂路由技术

13、在AR1、AR2上配置NAT技术

14、在LSW1、LSW2必须要时需要写一条指向NULL0的路由

15、也可以选择MSTP+VRRP进行

16、在LSW1、LSW2分别上写一条静态路由指向AR1、AR2

17、当然也可以使用这些技术:istack,CSS,SVF,M-LAG,smart link

1、VLAN

port link-type trunk

Port trunk allow-pass vlan all

2、Eth-trunk

lacp int eth-trunk 12

Mode manual load-balance

Load-balance src-dst-mac

Trunkport g 0/0/22 0/0/23 0/0/24

Least active-link number 1

3、RSTP/MSTP

stp mode RSTP/MSTP

Stp region-configuration

Region-name mstp

Revision-level 0

Instance 1 vlan 10

Instance 2 vlan 20

Active region-configuration

4、网关-核心

dhcp enable ip pool 160

gateway-list 192.168.160.1

network 192.168.160.0 mask 255.255.255.0

lease day 3 hour 0 minute 0

dns-list 114.114.114.114

5、DHCP-核心接口下

int g0/0/0

dhcp select global

6、NAT

nat address-group 1 10.1.1.10 10.1.1.20

Acl 2000 Rule 5 permit source 10.0.0.0 0.0.0.255

7、ACL

Int g0/0/1

Nat outbound 2000 address-group 1

8、静态路由|默认路由

动态路由也可以,但是会增加设备的处理压力,所以推 荐静态

ip route-static 0.0.0.0 0.0.0.0 12.1.1.2

9、DHCP snooping

1)防止 DHCP 服务器的仿冒者攻击

int g0/0/1

dhcp snooping enable

dhcp snooping trusted

2)防止 DHCP 报文泛洪攻击

dhcp snooping enable

dhcp snooping check dhcp-rate enable vlan 100

dhcp snooping check dhcp-rate enable

3)防止 DHCP 服务器拒绝服务攻击(饿死攻击)

dhcp snooping max-user-number 100

int g0/0/1 dhcp snooping max-user-number 100

4)防止仿冒 DHCP 报文攻击

dhcp snooping check dhcp-request enable vlan 100

dhcp snooping alarm threshold 100

int g0/0/2 dhcp snooping alarm dhcp-request threshold 100 vlan 100

dhcp snooping check dhcp-request enable

5)防止非 DHCP 用户攻击

static-bind ip 192.168.200.99 mac-address 5489-982E-1E954

10、EP 端口

Stp edged-port default

Int g0/0/12

Stp edged-port disable

11、单臂路由

int g0/0/0.10 Dot1q terminate vid 10

Ip add 1.1.1.1 24

Arp broadcast enable

12、VRRP

int vlanif 10

Ip add 10.1.1.1 24

Vrrp vrid 1 virtual-ip 10.1.1.254

Vrrp vrid 1 priority 120

13、打印机

支持 DHCP:静态 IP+MAC 绑定

不支持 DHCP,只用静态 IP

最可怕的敌人,就是没有坚强的信念。——罗曼·罗兰

好了这期就到这里了,如果你喜欢这篇文章的话,请点赞评论分享收藏,如果你还能点击关注,那真的是对我最大的鼓励。谢谢大家,下期见!

一. XSL入门 1.XSL---XML的样式表 HTML网页使用预先确定的标识(tags),这就是说...

前言 大家好!今天给大家安利一个自认为比较重磅的Flutter开源项目。 Flutter的产...

如果将程序员分为本文的8种类型,你会是哪一种呢? 在求职的时候,相信很多人都...

本文为大家分享了JSP自定义标签入门学习教程,希望大家喜欢。 1.JSP自定义标签: ...

省略资源文件的协议 建议省略掉图片, 媒体文件, 样式和脚本 URL 中的协议部分 (h...

本文实例讲述了Thinkphp 框架基础之入口文件功能、定义与用法。分享给大家供大家...

在html中绘制表格使用table标签 tr表示行 td表示列 th表示表头,表头通常用于列...

首先我们前面介绍过,replace()方法中的第二个参数若是回调函数,那么这个回调...

本文转载自微信公众号「DBA闲思杂想录」,作者潇湘隐者 。转载本文请联系DBA闲思...

1、问题:安装VSCode后打开,发现显示的语言为英文,想显示为中文? 2、解决方法...