2023-10微软漏洞通告

2023-10微软漏洞通告

微软官方发布了2023年10月的安全更新。本月更新公布了105个漏洞,包含45个远程执行代码漏洞、26个特权提升漏洞、17个拒绝服务漏洞、12个信息泄露漏洞、3个安全功能绕过漏洞、1个身份假冒漏洞,其中12个漏洞级别为“Critical”(高危),92个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- Azure SDK

- Azure Real Time Operating System

- Microsoft Dynamics

- Windows IIS

- Windows HTML Platform

- Azure DevOps

- Microsoft WordPad

- Microsoft Windows Search Component

- Microsoft Common Data Model SDK

- Microsoft Office

- Microsoft WDAC OLE DB provider for SQL

- Windows Mark of the Web (MOTW)

- Windows Active Template Library

- Windows Remote Procedure Call

- Windows TCP/IP

- Windows Message Queuing

- Windows Resilient File System (ReFS)

- Windows Microsoft DirectMusic

- Windows DHCP Server

- Windows Setup Files Cleanup

- Windows Deployment Services

- Windows AllJoyn API

- Microsoft Windows Media Foundation

- Windows Runtime C++ Template Library

- Windows Kernel

- Windows Common Log File System Driver

- Windows TPM

- Windows Virtual Trusted Platform Module

- Windows Mixed Reality Developer Tools

- Windows Error Reporting

- Active Directory Domain Services

- Windows Container Manager Service

- Windows Power Management Service

- Windows NT OS Kernel

- Windows IKE Extension

- Windows Named Pipe File System

- Azure

- Microsoft Exchange Server

- SQL Server

- Windows RDP

- Windows Client/Server Runtime Subsystem

- Microsoft Graphics Component

- Microsoft QUIC

- Skype for Business

- Client Server Run-time Subsystem (CSRSS)

- Windows Win32K

- Windows Layer 2 Tunneling Protocol

(向下滑动可查看)

以下漏洞需特别注意

Microsoft WordPad信息泄露漏洞

CVE-2023-36563

严重级别:严重 CVSS:6.5

被利用级别:检测到利用

该漏洞已经检测到在野利用,但需要用户交互。攻击者需要登录系统然后运行特制的应用程序,或者通过电子邮件或即时信息等方法诱使本地用户打开恶意文件。成功利用该漏洞将会导致泄露NTLM哈希值,此信息泄露可能会被攻击者用来劫持受害者的网络账户。

Skype for Business 权限提升漏洞

CVE-2023-41763

严重级别:严重 CVSS:5.3

被利用级别:检测到利用

该漏洞已经检测到在野利用,且不需要用户交互。攻击者可以通过对目标 Skype for Business 服务器的特制网络调用来利用此漏洞。在某些情况下,成功利用此漏洞的攻击者将通过获取的敏感信息访问内部网络提升受攻击系统账户的权限至SYSTEM权限执行任意代码。火绒工程师建议用户及时更新 Skype for Business 服务器,以免受到漏洞影响。

MITRE:CVE-2023-44487 HTTP/2 快速重置攻击

CVE-2023-44487

严重级别:严重

被利用级别:检测到利用

该漏洞已经检测到在野利用,会影响任何暴露在互联网上的 HTTP/2 端点。攻击者可以利用此漏洞发起针对 HTTP/2 服务器的 DDoS 攻击导致拒绝服务即服务器资源消耗。

微软提供了缓解方法:

https://msrc.microsoft.com/update-guide/zh-cn/advisory/CVE-2023-44487

更多信息参考:

https://msrc.microsoft.com/blog/2023/10/microsoft-response-to-distributed-denial-of-service-ddos-attacks-against-http/2

Microsoft 消息队列远程代码执行漏洞

CVE-2023-35349

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

只有启用消息队列服务的计算机易受此漏洞影响。成功利用此漏洞可能导致未经身份验证的攻击者在目标计算机上远程执行任意代码。

第 2 层隧道协议远程代码执行漏洞

CVE-2023-41765/CVE-2023-41767/CVE-2023-41768/CVE-2023-41769/CVE-2023-41770/CVE-2023-41771/CVE-2023-41773/CVE-2023-41774/CVE-2023-38166

严重级别:高危 CVSS:8.1

被利用级别:有可能被利用

未经身份验证的攻击者可以向路由和远程访问服务 (RRAS) 服务器发送特制的协议消息,这可能导致攻击者在目标RAS服务器上远程执行任意代码。

Windows IIS 服务器权限提升漏洞

CVE-2023-36434

严重级别:严重 CVSS:9.8

被利用级别:有可能被利用

攻击者可以通过网络暴力破解用户账户密码并以该用户身份登录。成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。火绒工程师建议使用强密码,降低暴力破解的可能性。

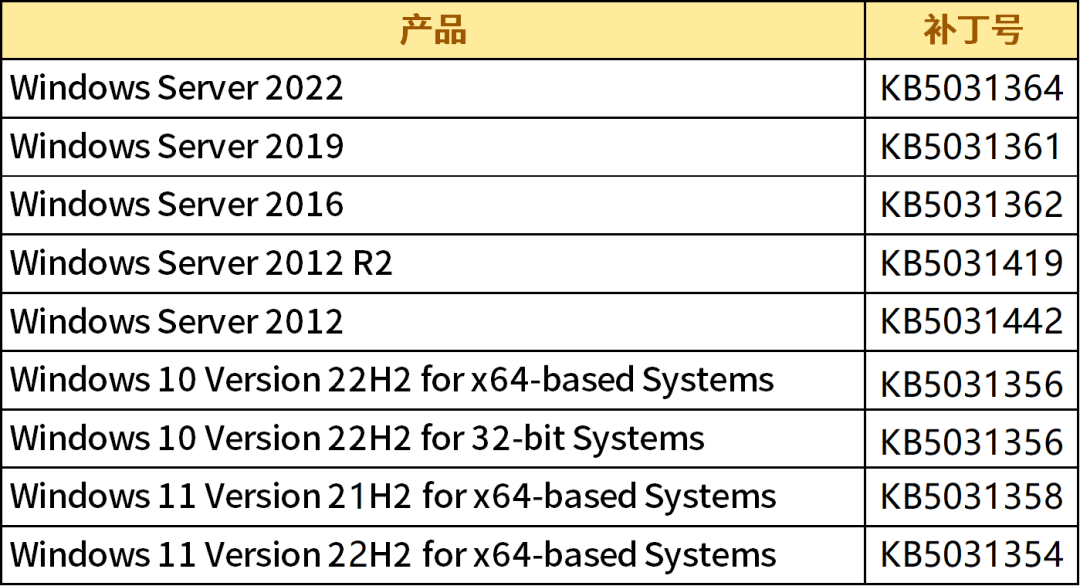

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Sep