取证工具volatility插件版学习记录

更新时间:2023年12月18日11:48:29

乌鸦安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

乌鸦安全拥有对此文章的修改、删除和解释权限,如转载或传播此文章,需保证文章的完整性,未经允许,禁止转载!

本文所提供的工具仅用于学习,禁止用于其他,请在24小时内删除工具文件!!!

1. 背景描述

在以前学习过volatility的基础功能,主要是使用volatility独立版进行学习的,前几天看到一个赛题,需要用到的是volatility的mimikatz模块,因为以前没使用过那个模块,所以在这里记录下。

在某ctf题里面,题目描述如下:

easy取证

题目内容:据情报显示,嫌疑人的电脑中藏有秘密信息,请从内存镜像中找到它,flag格式:DASCTF{xxxxxxx}

题目难度:容易

这个赛题是一个内存取证 + word的snow隐写。

关于snow隐写的部分:https://www.cnblogs.com/xiaoqi-ctf/p/17911881.html

在这里我只对volatility的插件版如何获取密码进行学习。

在这里使用独立版volatility分析了一下,获取了进程:

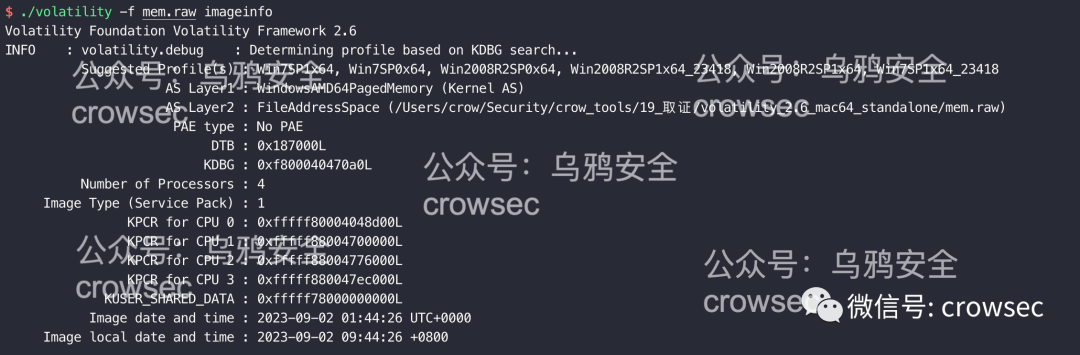

./volatility -f mem.raw imageinfo

打印了当时的桌面截图:

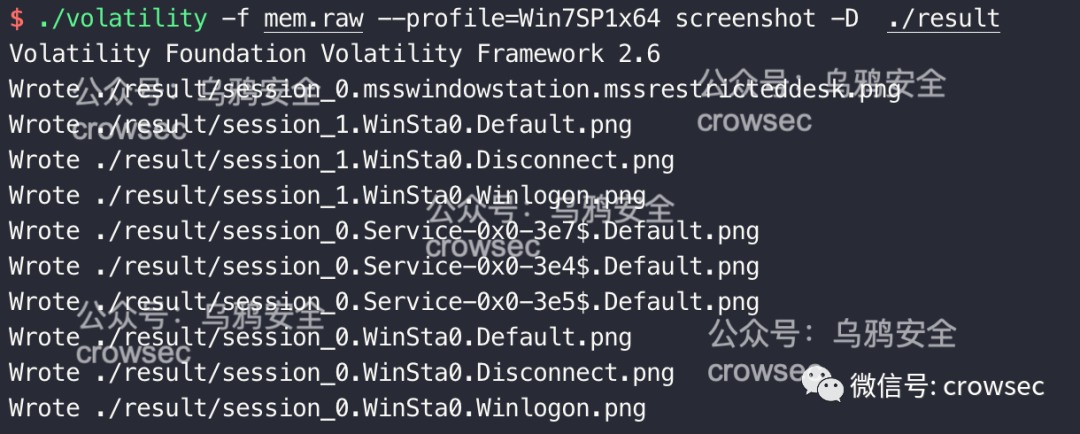

./volatility -f mem.raw --profile=Win7SP1x64 screenshot -D ./result

session_1.WinSta0.Default.png

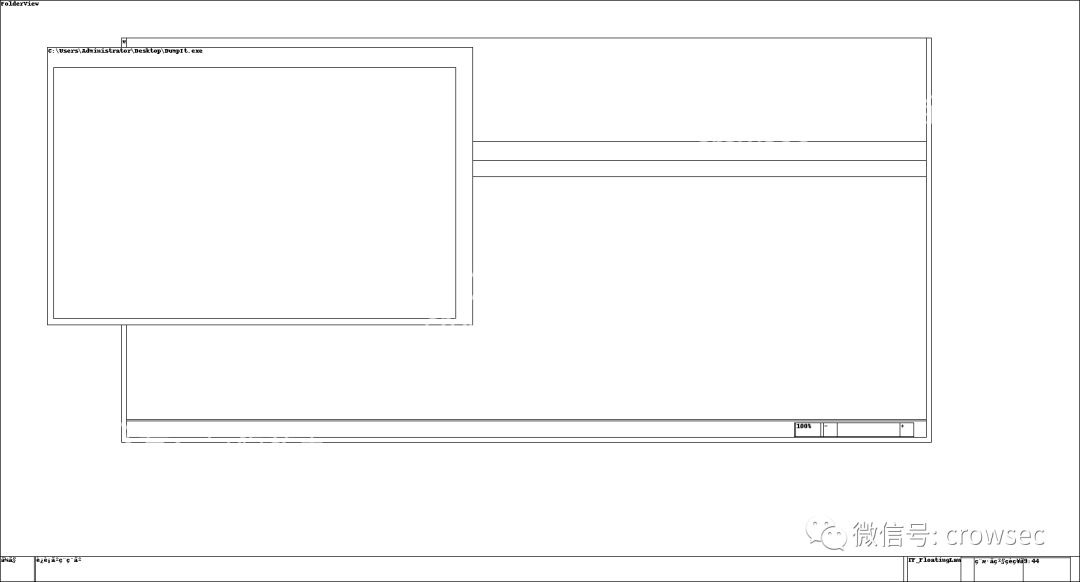

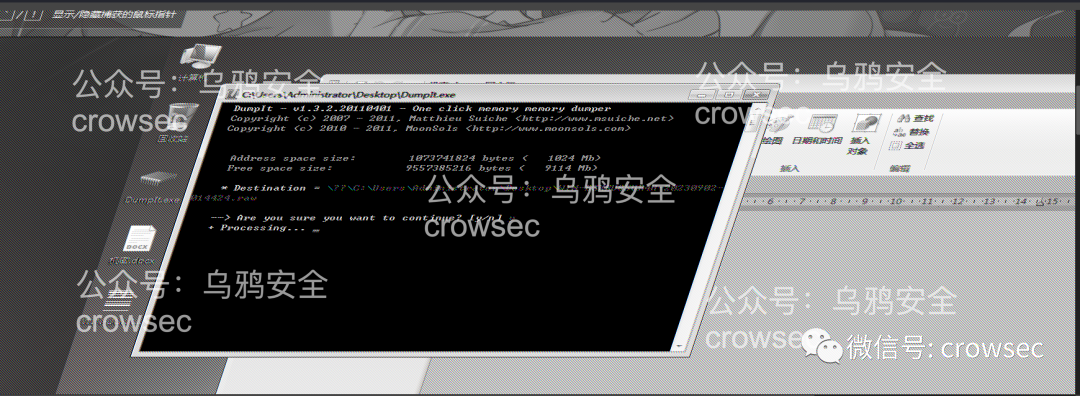

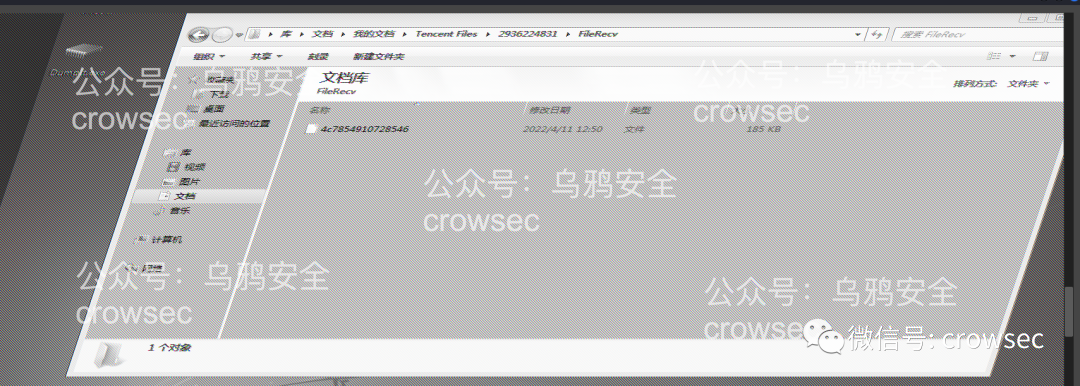

从这里面看到,flag应该是在这个图片里面的,所以我就把这个内存里面的桌面还原了:

还在里面提取到了一个机密.docx文件,这个文档打开之后是空的,但是显示是有大小的,这个就是snow隐写,关于这部分,大家可以自行百度下,在这就不展开了,我只做mimikatz插件的:

后来给了直接的提示:

misc-easy取证: 利用volatility的mimikatz插件提取用户密码

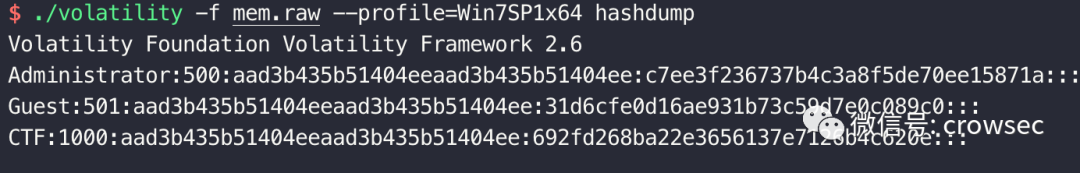

要求使用mimikatz来获取密码信息,如果此时直接使用独立版的volatility来获取hash的,但是发现获取的是空密码:

$ ./volatility -f mem.raw --profile=Win7SP1x64 hashdump

Volatility Foundation Volatility Framework 2.6

Administrator:500:aad3b435b51404eeaad3b435b51404ee:c7ee3f236737b4c3a8f5de70ee15871a:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

CTF:1000:aad3b435b51404eeaad3b435b51404ee:692fd268ba22e3656137e7126b4c620e:::

image.png

这个密码都是空的。。。

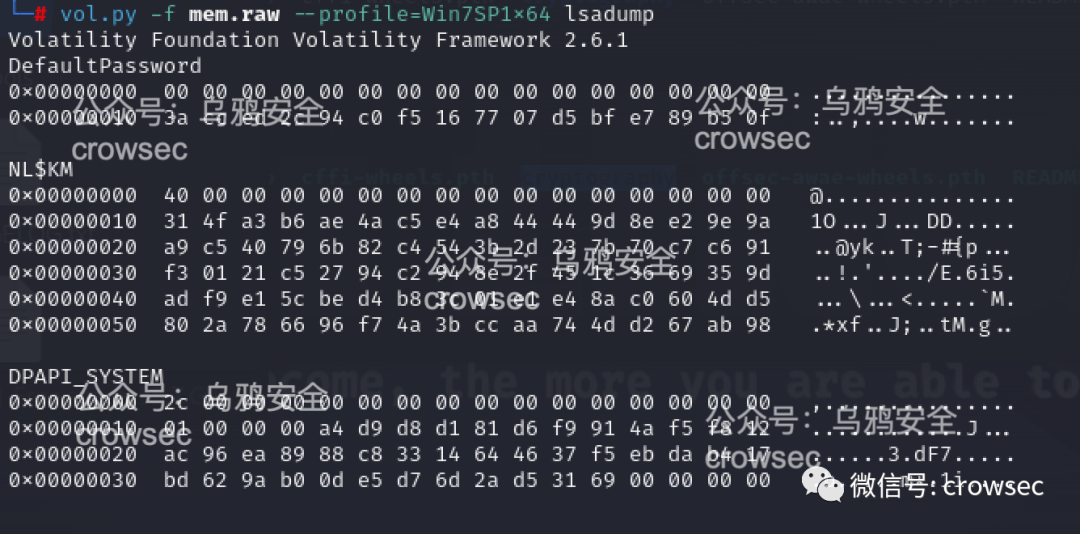

当然,在这还有另外一种方法,使用lsadump来测试:

vol.py -f mem.raw --profile=Win7SP1x64 lsadump

image.png

但是感觉这个也对不上。。。

根据网上大佬的文章:/developer/article/2160360

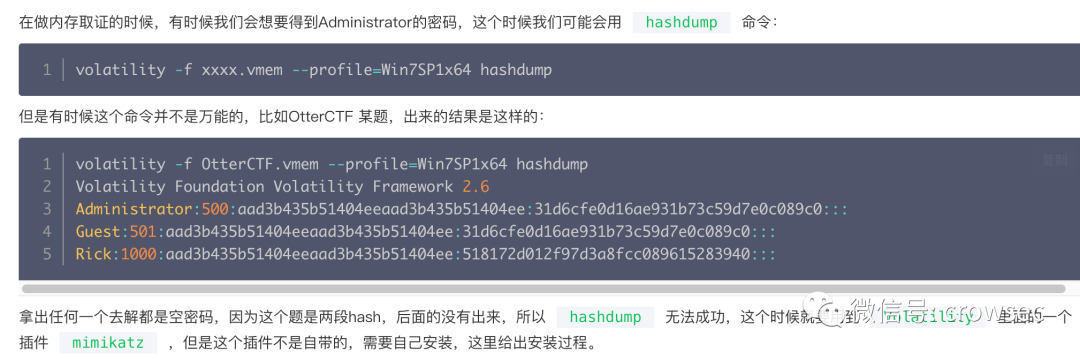

可以分析到这种情况下获取的hash都是空的:

那就使用插件吧。

2. volatility安装与环境配置

在这里使用插件的话,咨询过橘子大佬之后,发现需要安装volatility完整版的,而且需要配置相应的环境才能使得插件生效,那就在这记录下。

2.1 环境准备

配置环境:

kali linux2023

python环境:python2

参考文档:

https://blog.csdn.net/weixin_44895005/article/details/123917324

https://bbs.huaweicloud.com/blogs/399904安装源码:https://github.com/volatilityfoundation/volatility 针对python2

2.2 完整版安装

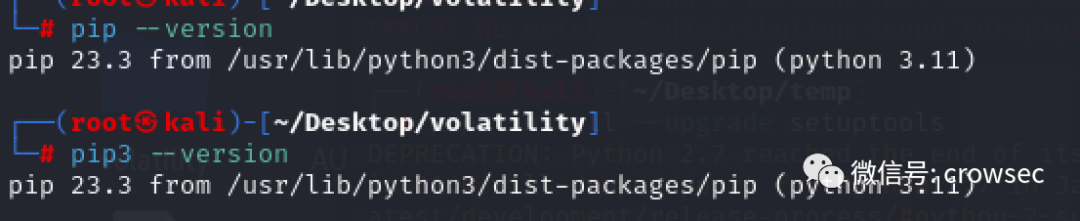

在安装之前,需要配置下本地的pip2环境,因为在kali2023里面,pip和pip3都是python3的,并没有给python2配置pip,所以需要自己单独安装下,不然后面配置的环境都跑到python3里面去了。

image.png

所以在这里单独配置pip2:

curl https://bootstrap.pypa.io/pip/2.7/get-pip.py -o get-pip.py

然后执行安装:

python2 setup.py install

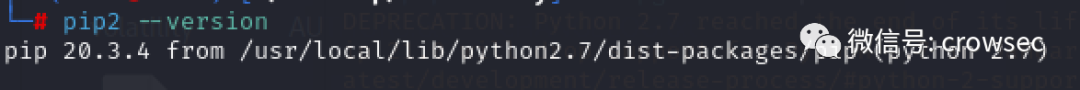

安装完之后,使用pip2看下当前的版本信息:

image.png

2.3 完整版volatility安装

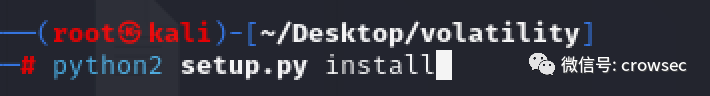

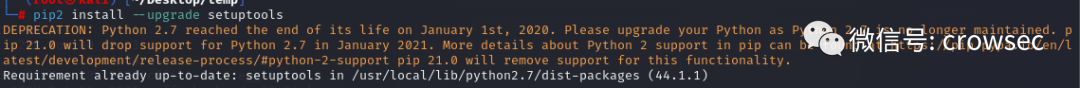

然后准备安装volatility:去下载https://github.com/volatilityfoundation/volatility,然后直接安装:

python2 setup.py install

因为我已经安装过了,在这里就不截图了。然后继续安装必须的模块。

crypto模块

pip2 install pycryptodome -i https://pypi.tuna.tsinghua.edu.cn/simple

但是在你安装的时候,可能会出现报错:(类似这样的)

Command errored out with exit status 1: python setup.py egg_info Check the logs for full command ou

在这里需要对你的pip2进行升级:

pip2 install --upgrade setuptools

image.png

然后再次进行安装即可。

distorm3模块

在这里需要先将模块下载下来:https://github.com/vext01/distorm3使用命令行安装:

python2 setup.py install

如果此时执行的话,可能会报错:

image.png

在这里安装一下:

pip2 install construct

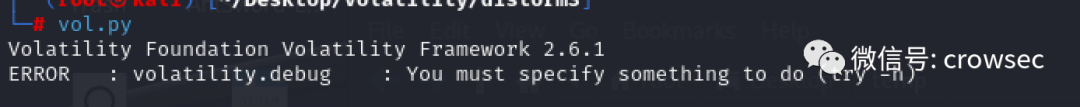

此时基础的模块就算安装好了,在任意的命令行输入命令看下:

image.png

2.4 插件安装

在这里我只安装mimikatz的插件:

https://raw.githubusercontent.com/RealityNet/hotoloti/master/volatility/mimikatz.py

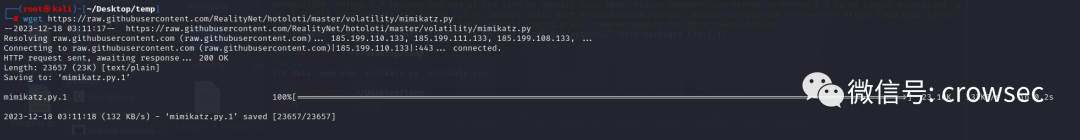

在这可以用wget这个命令把这个文件下载到本地:

wget https://raw.githubusercontent.com/RealityNet/hotoloti/master/volatility/mimikatz.py

image.png

然后需要将这个文件移动到python2的volatility的插件目录下:

cd /usr/lib/python2.7/dist-packages

mkdir volatility

cd volatility

mkdir plugins

然后将这个文件复制过去:

cp mimikatz.py /usr/lib/python2.7/dist-packages/volatility/plugins/

最后对于文件赋予权限:

chmod 777 *

做完之后,开始测试:

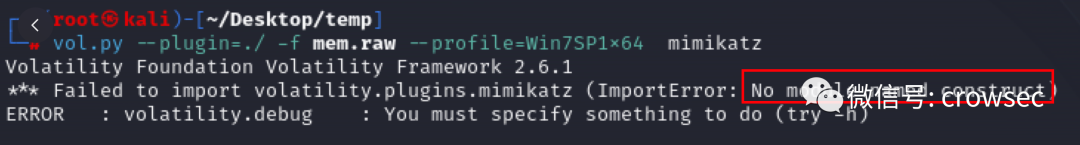

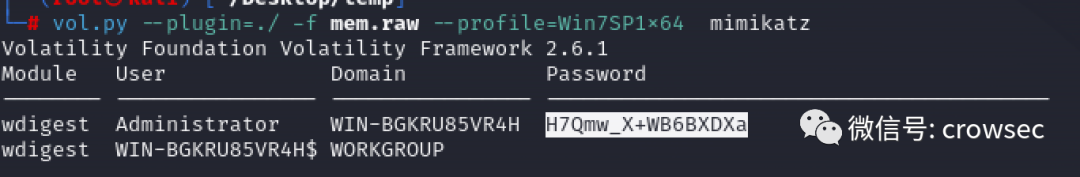

vol.py --plugin=./ -f mem.raw --profile=Win7SP1x64 mimikatz

image.png

此时就获取到了Administrator用的密码信息:

└─# vol.py --plugin=./ -f mem.raw --profile=Win7SP1x64 mimikatz

Volatility Foundation Volatility Framework 2.6.1

Module User Domain Password

-------- ---------------- ---------------- ----------------------------------------

wdigest Administrator WIN-BGKRU85VR4H H7Qmw_X+WB6BXDXa

wdigest WIN-BGKRU85VR4H$ WORKGROUP