最常见的漏洞有哪些?如何发现存在的漏洞呢

原创最常见的漏洞有哪些?如何发现存在的漏洞呢

原创

漏洞也叫脆弱性(Vulnerability),是计算机系统在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷和不足。漏洞一旦被发现,就可使用这个漏洞获得计算机系统的额外权限,使攻击者能够在未授权的情况下访问或破坏系统,从而导致危害计算机系统安全。

常见Web漏洞类型:

1、SQL注入(SQL Injection)

攻击者通过在应用程序的输入中注入恶意的SQL代码,从而绕过程序的验证和过滤机制,执行恶意的SQL查询或命令,通常存在于使用动态SQL查询的Web应用中,如面向用户输入构建的SQL查询语句。漏洞发生机理是在用户输入中注入恶意的SQL代码,使得拼接SQL查询语句时未能正确处理输入,导致恶意SQL代码被执行。

通过注入恶意的SQL语句,攻击者利用该漏洞可以执行以下恶意操作:1)获取数据库中的用户凭证、个人信息等敏感信息;2)修改数据库中的数据,如删除、修改或插入数据;3)执行数据库服务器上的任意命令,甚至获取OS级别的权限。

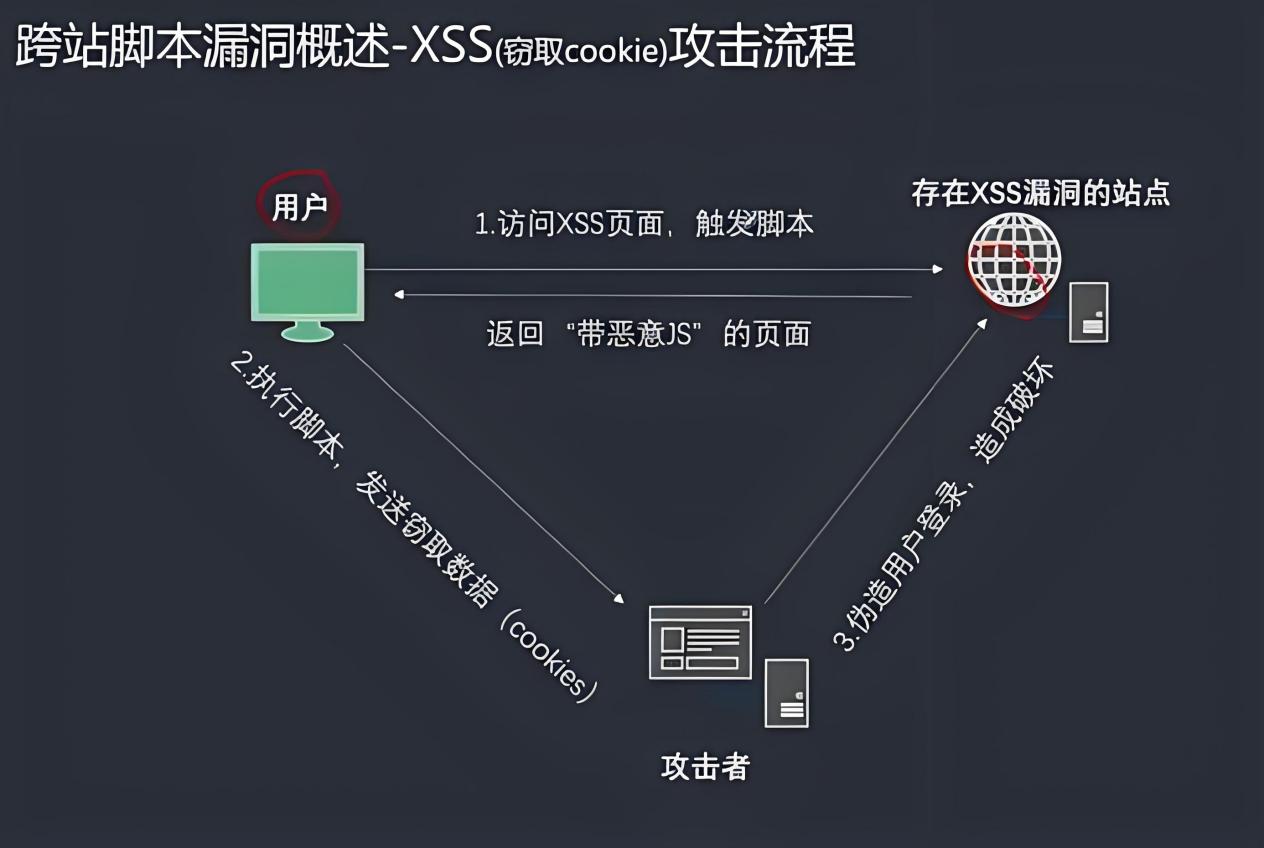

- 跨站脚本(Cross-Site Scripting,XSS)

攻击者通过注入恶意脚本代码到Web应用的输出中,从而在浏览器中执行这些恶意脚本,此漏洞可以用于窃取用户的cookie、会话令牌或其它敏感信息,也可用于攻击其他用户。漏洞发生机理是在Web应用程序的输出中注入恶意的脚本代码,然后将这些恶意脚本代码传送给用户的浏览器,当用户浏览受感染的页面时,浏览器会执行这些恶意脚本。

通过注入恶意脚本,攻击者利用XSS漏洞可以执行以下恶意操作:1)窃取用户的登录凭证、个人信息等敏感信息;2)劫持用户的会话,在用户不知情的情况下执行恶意操作;3)重定向用户到恶意网站,进行钓鱼攻击或分发恶意软件等。

XSS漏洞分为三类:1)存储型XSS:恶意脚本被存储在目标网站的数据库中,当用户访问包含恶意脚本的页面时,恶意脚本会从服务器返回给用户的浏览器执行;2)反射型XSS:恶意脚本作为URL参数的一部分,当用户点击包含恶意脚本的恶意链接时,恶意脚本会被传递给目标网站并在用户浏览器上执行;3)DOM-based XSS:恶意脚本通过修改网页的DOM结构来执行攻击,而不是通过服务器端的响应。

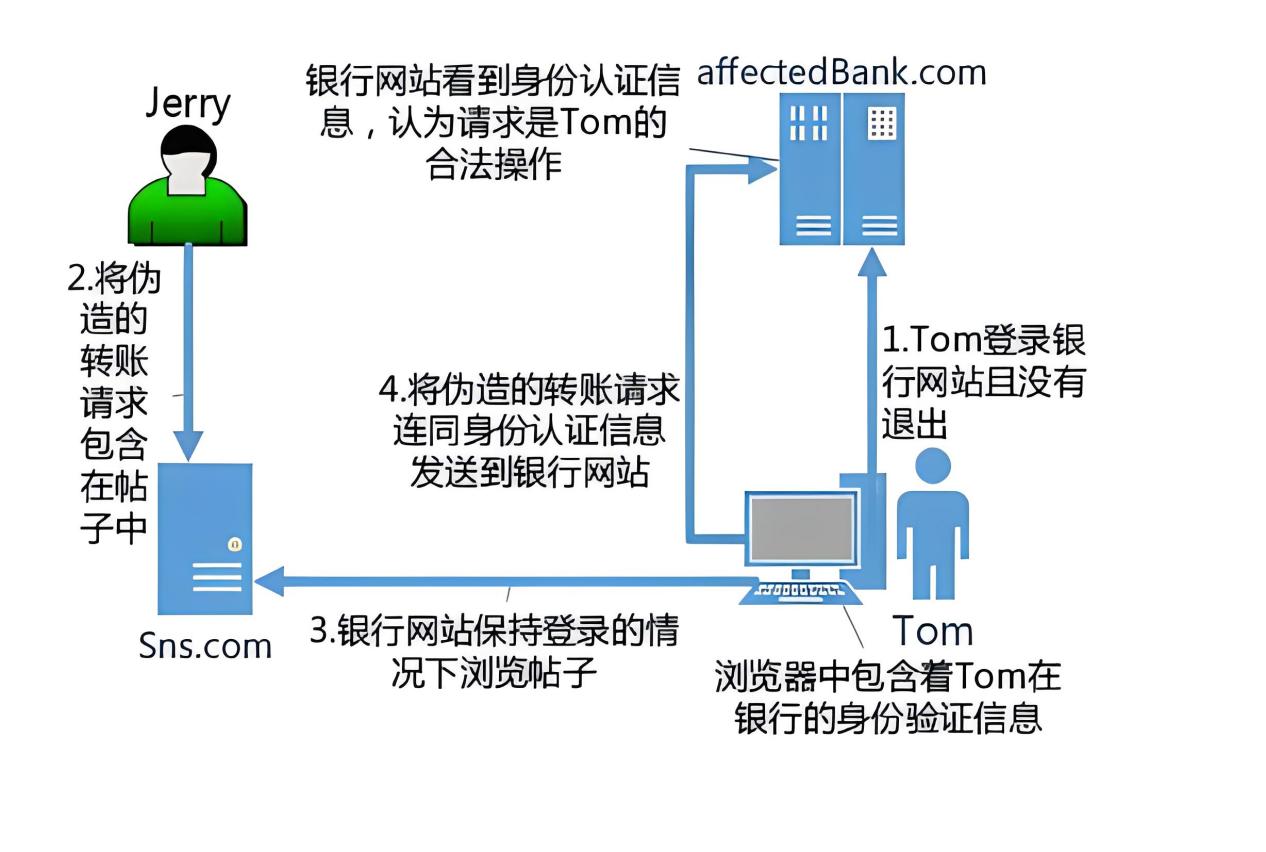

- 跨站请求伪造(Cross-Site Request Forgery,CSRF)

攻击者通过利用用户当前已认证的会话执行未经用户授权的操作,具体是利用用户在其他站点已经认证的会话信息,来伪造用户的请求,向目标网站发送恶意请求,从而执行未经授权的操作。可能包括更改密码、发送垃圾邮件或执行其他危险操作。当受害者浏览器加载包含恶意请求的页面时,浏览器会自动发送恶意请求到目标网站,由于用户已经登录,因此目标网站会误以为是合法的请求,从而执行了攻击者所期望的操作。

利用受害者在其它网站上的身份认证信息,CSRF攻击通常用于执行以下类型的恶意操作:1)执行未经授权的转账、更改密码等操作;2)执行对目标网站的攻击,如发表恶意评论、发送恶意消息等;3)执行其它恶意操作。

- 服务器端请求伪造(Server-Side Request Forgery,SSRF)

攻击者通过构造恶意请求,欺骗服务器发起的请求来访问和操作服务器的内部资源,具体讲就是通过服务器发出网络请求,攻击者控制了服务器发起的请求,包括请求目标、请求方法和请求参数等,目的是绕过访问控制机制,使服务器发起请求到指定目标,而不是合法目标。

利用SSRF漏洞可以执行以下类型的攻击:1)访问服务器内部的数据库、读取敏感文件、执行命令等资源;2)攻击服务器内部的其他服务,如攻击API、通过本地代理攻击其它服务器等;3)绕过防火墙等访问控制机制,直接访问受限资源。

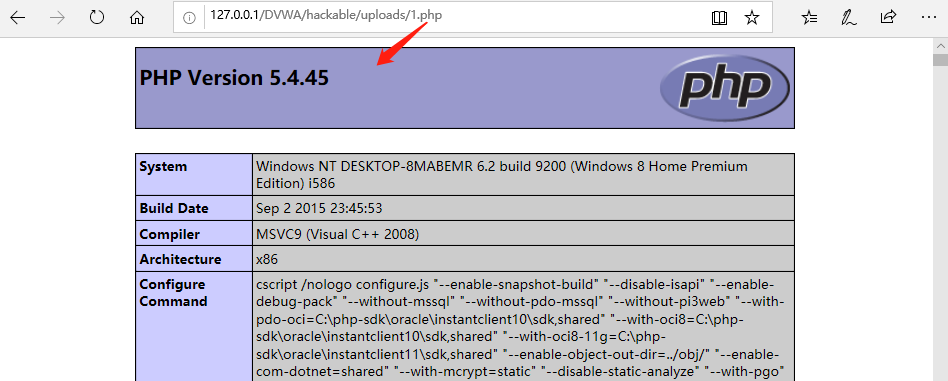

- 文件包含漏洞(File Inclusion Vulnerability)

攻击者通过利用Web应用中存在的漏洞,成功包含(引入)了未经授权的外部文件,导致攻击者执行恶意代码、读取敏感文件、获取系统信息等,敏感信息包括配置文件、密码文件等。该漏洞通常存在于应用程序中动态引入文件的代码中,应用程序在动态引入文件时,未对用户提供的文件路径进行充分的验证和过滤,分为两类:1)本地文件包含(Local File Inclusion,LFI):通过构造恶意的文件路径来读取本地文件;2)远程文件包含(Remote File Inclusion,RFI):通过构造恶意的远程文件路径来包含远程服务器上的文件。

利用该漏洞可以执行以下类型的攻击:1)通过包含恶意脚本文件来执行任意代码,从而控制应用程序的行为,包括远程命令执行、代码注入等;2)通过包含敏感文件路径来读取应用程序中的配置文件、密码文件等敏感信息;3)通过包含系统文件路径来获取服务器的OS版本、服务端口等敏感信息。

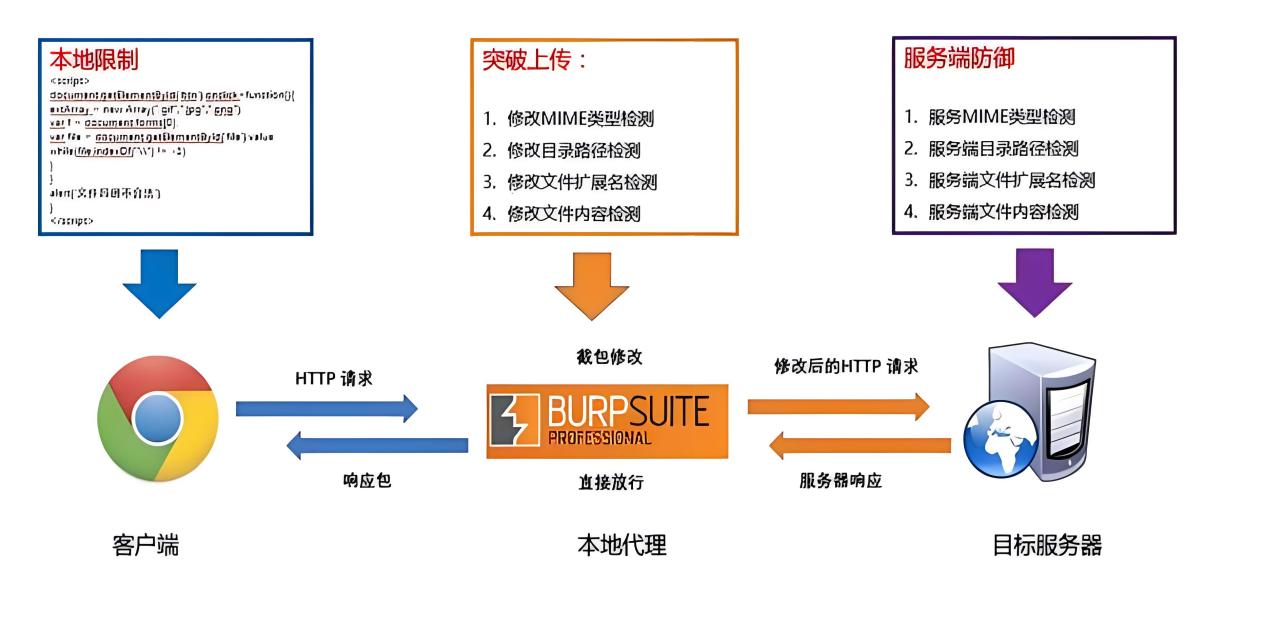

- 文件上传漏洞(File Upload Vulnerability)

利用此漏洞使得攻击者上传恶意文件到服务器,导致服务器被入侵或传播恶意文件,通常出现在允许用户上传文件的Web应用程序中,攻击者利用该漏洞上传包含恶意代码的文件,如Web Shell(Web后门)、恶意脚本文件等。

利用此漏洞可以执行以下类型的攻击:1)执行Web Shell等恶意代码,获取服务器权限并执行恶意操作;2)篡改网站内容,如替换页面、注入恶意脚本等;3)存储和传播恶意文件,如传播恶意软件、恶意脚本等。

- 未经身份验证访问(Unauthenticated Access Vulnerability)

指在一个应用程序或系统中存在可以被未经身份验证的用户访问的敏感资源或功能的漏洞,可能导致未经授权的用户获取敏感信息、执行危险操作、篡改数据等,通常出现在应用程序或系统的访问控制机制中,攻击者利用该漏洞可以绕过身份验证机制,直接访问应用或系统的敏感资源/功能。

利用此漏洞可以执行以下类型的攻击:1)获取访问应用程序或系统中的个人数据、敏感文件等信息;2)执行修改系统配置、删除数据、创建用户等危险操作;3)篡改应用程序或系统中的数据,如修改用户信息、篡改网页内容等。

- 命令执行漏洞(Command Injection Vulnerability)

攻击者通过该漏洞执行恶意命令,从而获取系统权限、执行任意操作或者获取敏感信息,通常出现在应用程序中将用户输入作为命令或命令参数执行的情况下,攻击者构造恶意输入,使应用在执行命令时执行附带的恶意代码。

利用该漏洞可以执行以下类型的攻击:1)执行在服务器上创建、删除或修改文件,执行系统脚本等系统命令;2)获取访问数据库、读取配置文件等敏感信息;3)远程控制受感染系统,如通过反向Shell连接。

计算机系统软件分为操作系统软件和应用系统软件,因此相对应也就有系统软件漏洞和应用软件漏洞

系统软件漏洞:

- UPNP服务漏洞

此漏洞允许攻击者执行任意指令。Windows操作系统默认动的UPNP服务存在严重漏洞。UPNP(UniversalPlugandPlay)体系面向无线设备、PC机和智能应用,提供普遍的对等网络连接,在家用信息设备、办公用间提供TCP/IP连接和Web访问功能,该服务可用于检测和集成UPNP硬件。UPNP存在漏洞,使攻击者可非法获取任何XP的系统级访问、进行攻击,还可通过控制多台XP机器发起分布式的攻击

- 帮助和支持中心漏洞

此漏洞可以删除用户系统的文件。帮助和支持中心提供集成工具,用户通过该工具获取针对各种主题的帮助和支持。在目前版本的WindowsXP帮助和支持中心存在漏洞,该漏洞使攻击者可跳过特殊的网页(在打开该网页时,调用错误的函数,并将存在的文件或文件夹的名字作为参数传送)来使上传文件或文件夹的操作失败,随后该网页可在网站上公布,以攻击访问该网站的用户或被作为邮件传播来攻击。该漏洞除使攻击者可删除文件外,不会赋予其他权利,攻击者既无法获取系统管理员的权限,也无法读取或修改文件。

- RDP信息泄露并拒绝服务漏洞

Windows操作系统通过RDP(RemoteDataProtocol)为客户端提供远程终端会话。RDP将终端会话的相关硬件信息传送至远程客户端,其漏洞如下所述:

①与某些RDP版本的会话加密实现有关的漏洞。所有RDP实现均允许对RDP会话中的数据进行加密,然而在Windows2000和WindowsXP版本中,纯文本会话数据的校验在发送前并未经过加密,窃听并记录RDP会话的攻击者可对该校验密码分析攻击并覆盖该会话传输。

②与WindwosXP中的RDP实现对某些不正确的数据包处理方法有关的漏洞。当接收这些数据包时,远程桌面服务将会失效,同时也会导致操作系统失效。攻击者只需向一个已受影响的系统发送这类数据包时,并不需经过系统验证

- VM漏洞

此漏洞可能造成信息泄露,并执行攻击者的代码。攻击者可通过向JDBC类传送无效的参数使宿主应用程序崩溃,攻击者需在网站上拥有恶意的applet并引诱用户访问该站点。恶意用户可在用户机器上安装任意DLL,并执行任意的本机代码,潜在地破坏或读取内存数据。

- 帐号快速切换漏洞

Windows操作系统快速帐号切换功能存在问题,可被造成帐号锁定,使所有非管理员帐号均无法登录。Windows操作系统设计了帐号快速切换功能,使用户可快速地在不同的帐号间切换,但其设计存在问题,可被用于造成帐号锁定,使所有非管理员帐号均无法登录。配合帐号锁定功能,用户可利用帐号快速切换功能,快速重试登录另一个用户名,系统则会认为判别为暴力破解,从而导致非管理员帐号锁定。

应用软件漏洞:

- WindowsWord智能标签无效长度处理内存破坏漏洞

Word没有正确地处理文档中的无效智能标签长度值,如果用户打开了带有畸形记录值的特制Word文件,就可能触发内存破坏。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据I或者创建拥有完全用户权限的新帐户。

- WindowsMessenger是Windows操作系统中默认捆绑的即时聊天工具

在安装WindowsXP的时候会自动安装旧版本的MSNMessenger,这个版本打开MSNAPI运行ActiveX控件Messenger。UIAutomation。1并标记为safe。对这个控件执行脚本操作可能导致以登录用户的环境泄露信息。攻击者可以在登录用户不知情的情况下更改状态、获取联系人信息以及启动音频和视频聊天会话,还可以捕获用户的登录ID并以该用户的身份远程登录用户的Mes-senger客户端。

- MicrosoftExcelCOUNTRY记录内存破坏漏洞

Excel是MicrosoftOffice办公软件套件中的电子表格工具。Excel没有正确地处理BIFF文件格式,在处理文件中的畸形Country(Ox8c)记录时可能会触发内存破坏,导致以当前登录用户的权限执行任意指令

- WindowsMediaPlayer漏洞

此漏洞可能导致用户信息的泄漏;脚本调用;缓存路径泄漏。WindowsMediaPlayer漏洞主要产生两个问题:一是信息泄漏漏洞,它给攻击者提供了一种可在用户系统上运行代码的方法,微软对其定义的严重级别为“严重”。二是脚本执行漏洞,当用户选择播放一个特殊的媒体文件,接着又浏览一个特殊建造的网页后。攻击者就可利用该漏洞运行脚本。由于该漏洞有特别的时序要求,因此利用该漏洞进行攻击相对就比较困难,它的严重级别也就比较低

安全漏洞,作为这些威胁的源头,常常被忽视或无法及时发现。????而安全漏洞扫描,作为一种有效的应对措施,逐渐成为了我们防范网络攻击、确保信息安全的重要工具。它不仅能帮助我们发现潜在的安全威胁,还能评估系统的安全性,预防数据泄露和其他网络攻击,确定修复和改进的优先级。

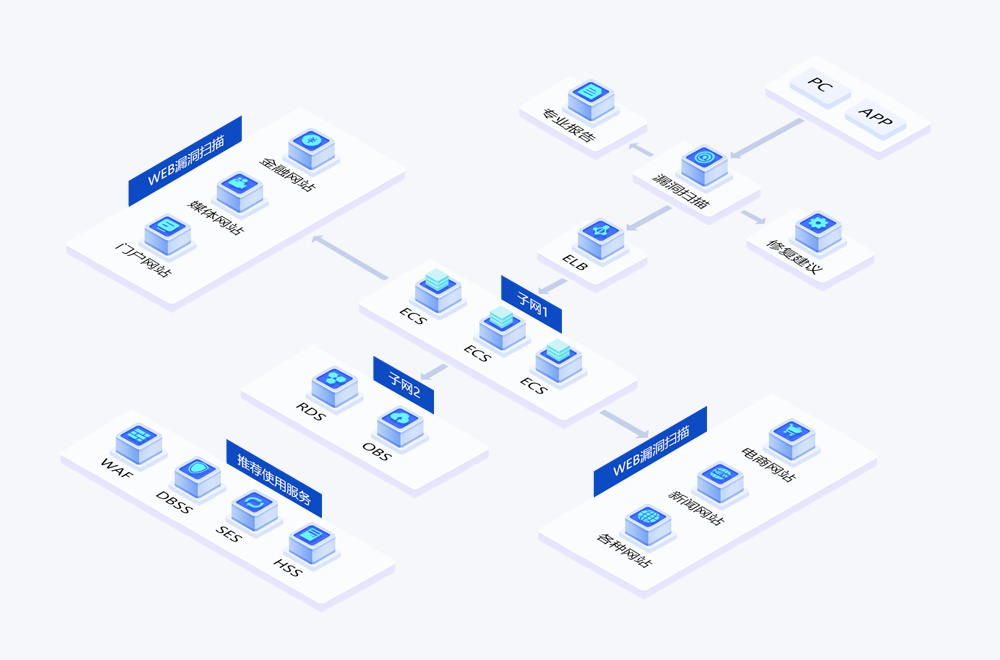

什么是漏洞扫描服务

漏洞扫描服务(Vulnerability Scan Service)集Web漏洞扫描、操作系统漏洞扫描、资产内容合规检测、配置基线扫描、弱密码检测五大核心功能,自动发现网站或服务器在网络中的安全风险,为云上业务提供多维度的安全检测服务,满足合规要求,让安全弱点无所遁形

服务优势:

- 扫描全面 (涵盖多种类型资产扫描,支持云内外网站和主机扫描,支持内网扫描、智能关联各资产之间的联系,自动发现资产指纹信息,避免扫描盲区。)

- 高效精准 (采用web2.0智能爬虫技术,内部验证机制不断自测和优化,提高检测准确率,时刻关注业界紧急CVE爆发漏洞情况,自动扫描,最快速了解资产安全风险)

- 简单易用 (配置简单,一键全网扫描。可自定义扫描事件,分类管理资产安全,让运维工作更简单,风险状况更清晰了然)

- 报告全面 (清晰简洁的扫描报告,多角度分析资产安全风险,多元化数据呈现,将安全数据智能分析和整合,使安全现状清晰明了。)

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。