Burpsuite识别防范

原创文章前言

Burpsuite是一款常用的渗透测试工具,我们可以在配置代理后借助Burpsuite实现对数据报文的拦截、篡改等大量的Fuzzing测试,而对于一个WEB系统来说,当又用户通过Burpsuite代理来访问网站,那么多半说明这个用户是一个测试人员,我们就可以将其标记为一个非正常用户,直接拉入黑名单列表,本篇文章主要介绍关于Burpsuite代理的识别和防范措施

简易特征

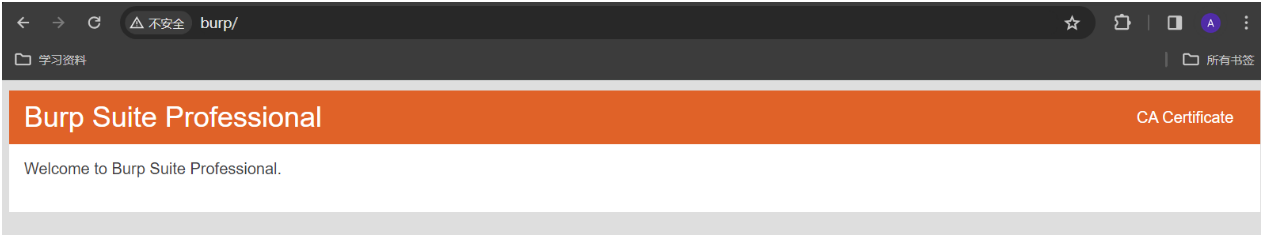

在使用burpsuite进行代理配置的时候我们不难发现当我们访问http://burp/时会跳转到Burpsuite证书的下载地址

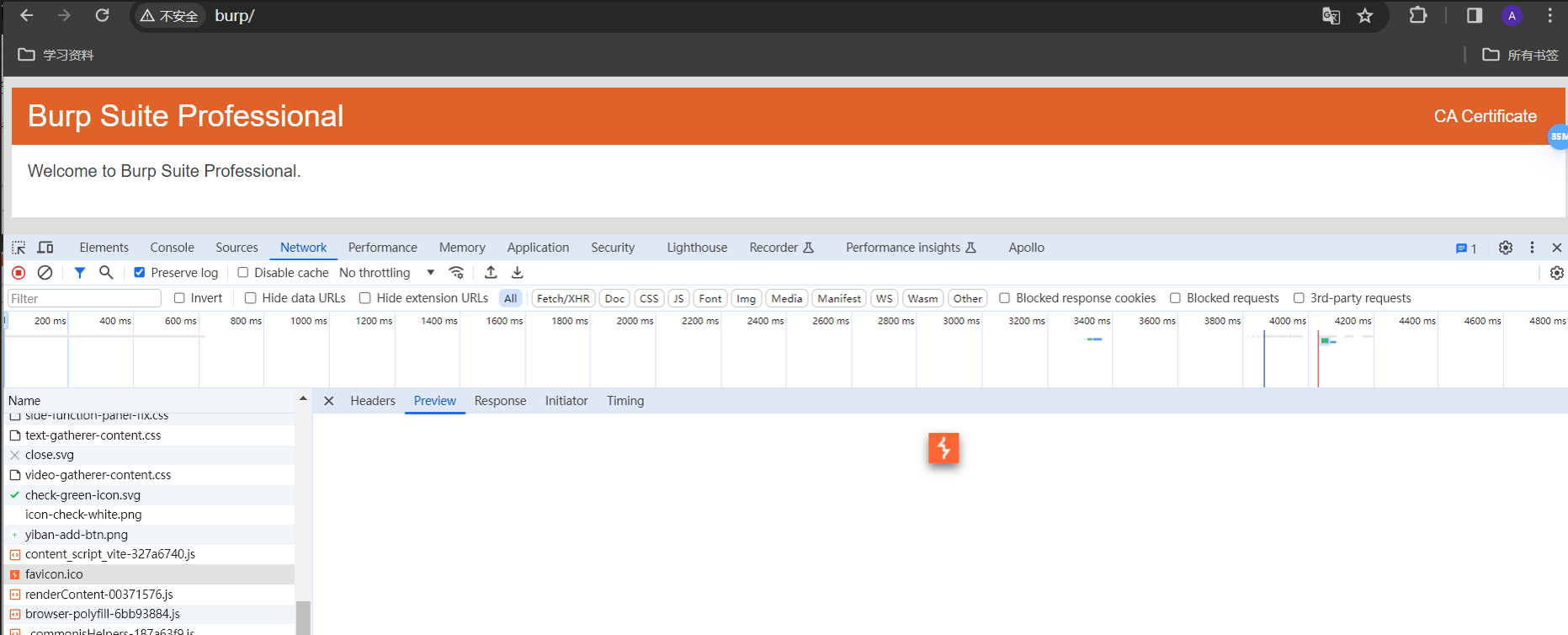

于此同时我们也可以从网络加载中看到这里有一个关于Burp suite的图标:

http://burp/favicon.ico

检测思路

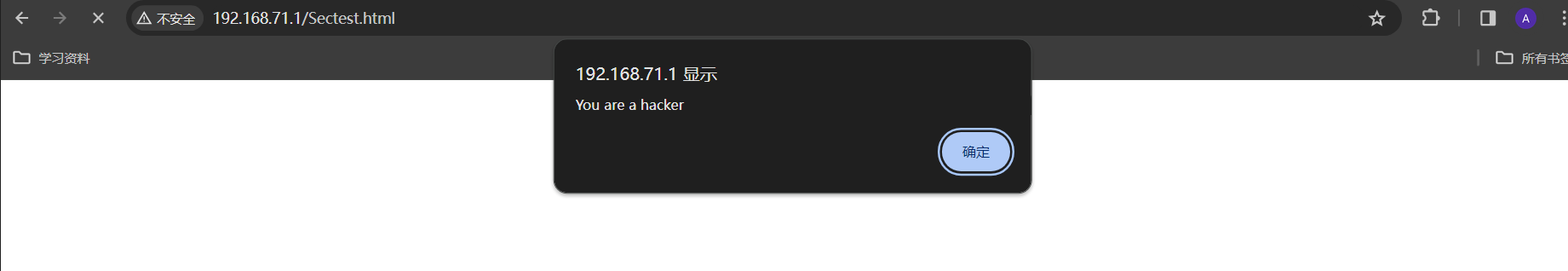

由于我们设置代理之后有上面的特征信息,所以我们可以通过检测是否存在http://burp/favicon.ico来判断是否有代理:

首先我们构造如下网站的测试页面并加入以下标签内容

<html>

<body>

<img src="http://burp/favicon.ico" onload="alert('You are a hacker')" >

hello world~

</body>

</html>此时用户访问网站时如果中间有代理那么就会被检测到并触发弹窗,当然我们后期可以直接将攻击者用户进行重定向或者直接将IP地址给封禁等都可以

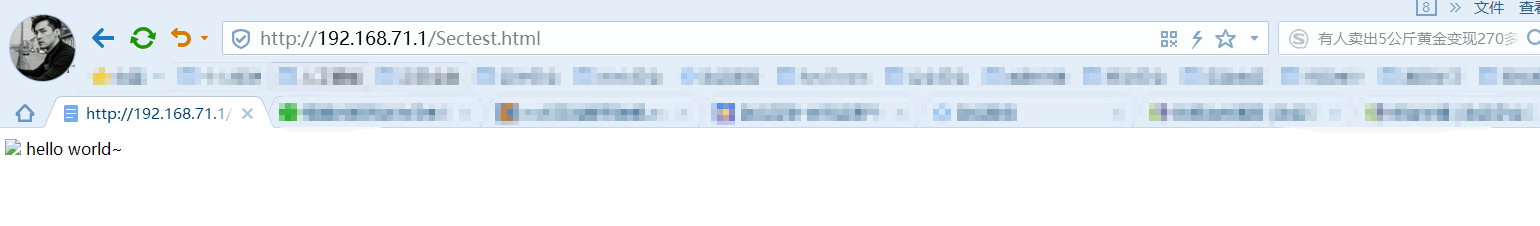

无代理正常访问效果如下所示:

识别防范

关于Burpsuite的识别问题我们可以通过以下两种方式来解决:

方式一:关闭http://burp代理

在挂代理的时候设置burp这个主机名不走代理

测试实现检测的绕过:

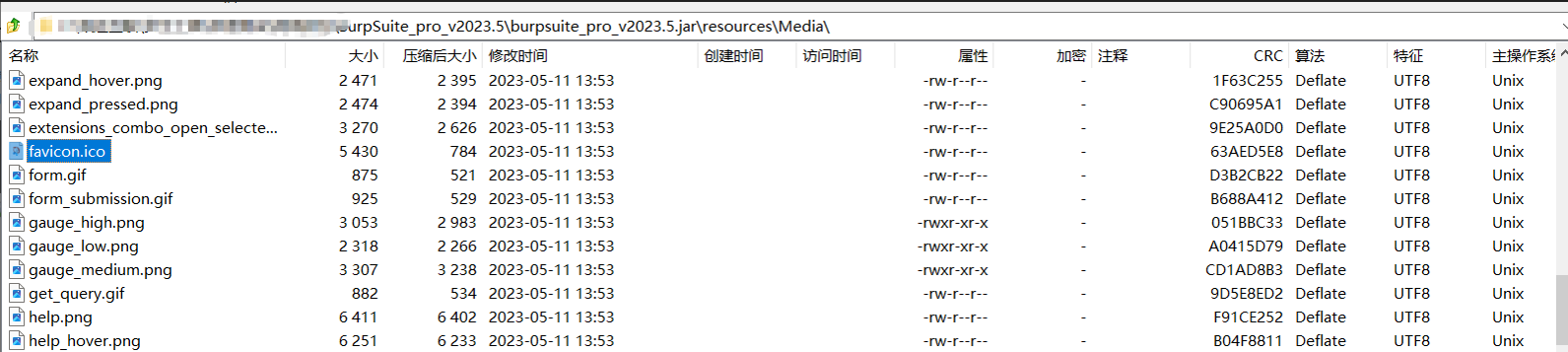

方式二:直接删除burpsuite jar包里的favicon.ico文件

burpsuite_pro_v2023.5.jar\resources\Media\

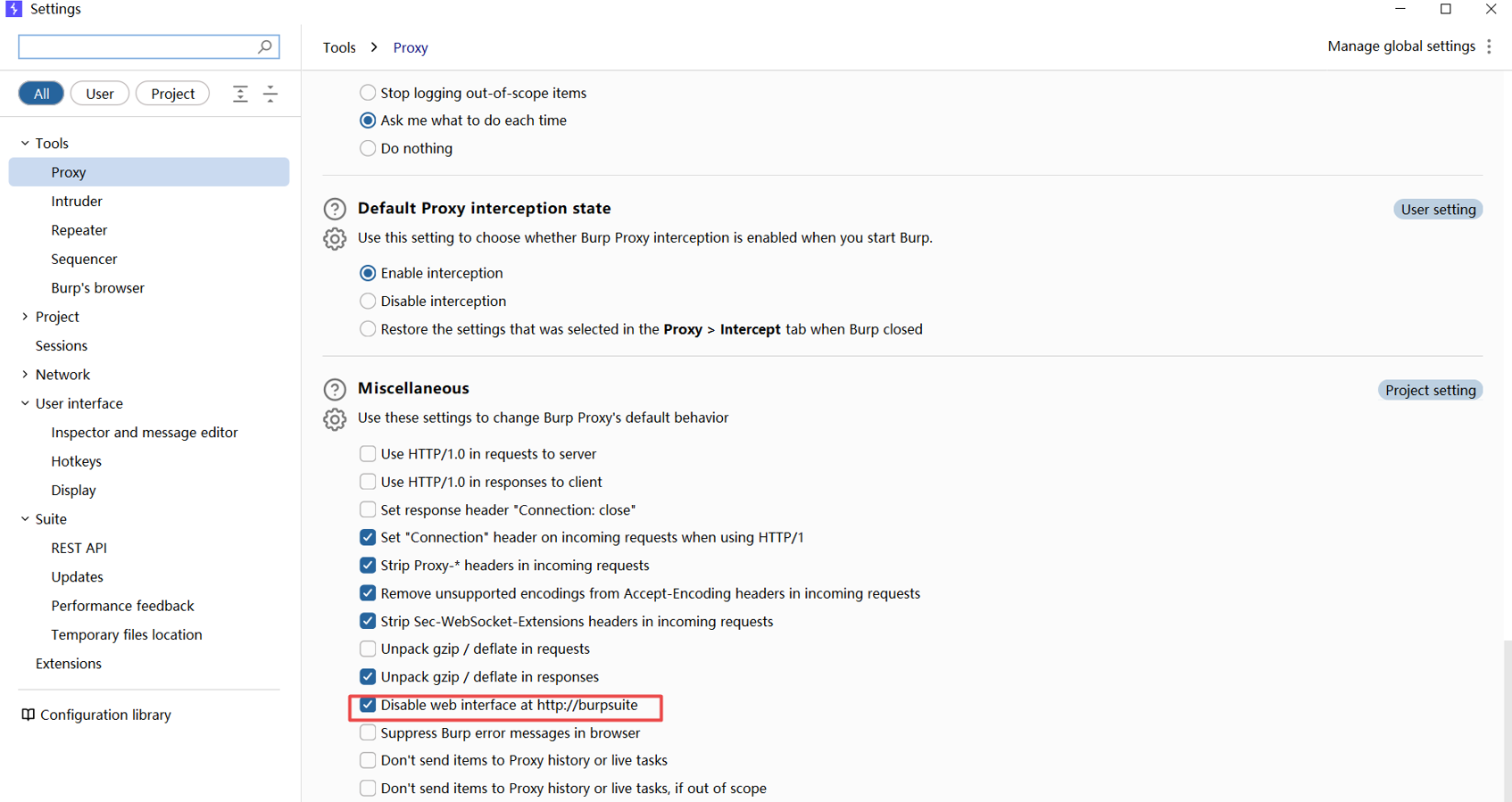

方式三:关闭代理中的web选项接口

测试效果如下:

文末小结

本篇文章我们主要对Burpsuite的特征以及检测方式、检测原理进行了介绍,同时对检测方式的绕过进行了梳理,当然针对对应的防护也有很多其他的绕过思路,这些依旧有待扩展~

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。