探索 Nacos反序列化漏洞CNVD-2023-45001

在软件开发领域,安全漏洞是一项不容忽视的重要问题。最近,我们的安全团队发现了一个影响到我们的Nacos 2.1.0版本的反序列化漏洞,可能带来严重的安全威胁。我们已经立即采取了修复措施。本文将深入探讨这些漏洞的原理、可能造成的影响,以及修复方法。

漏洞详情

- 公开日期:2023-06-08

- 漏洞编号:CNVD-2023-45001

- 危害等级:高危

- 漏洞描述:该漏洞源于 Nacos 集群处理部分 Jraft 请求时,未限制使用 hessian 进行反序列化,由于 Nacos 默认监听 7848 端口处理 Raft 协议请求,攻击者可以通过向 7848 端口发送恶意构造的数据包利用该漏洞,最终执行任意远程代码。

- 漏洞影响产品 1.4.0 <= Alibaba Nacos < 1.4.6 使用cluster集群模式运行 2.0.0 <= Alibaba Nacos < 2.2.3 任意模式运行

- 漏洞处置建议 用户可参考如下供应商提供的安全公告获得补丁信息: https://github.com/alibaba/nacos/releases/tag/2.2.3/

漏洞修复方法

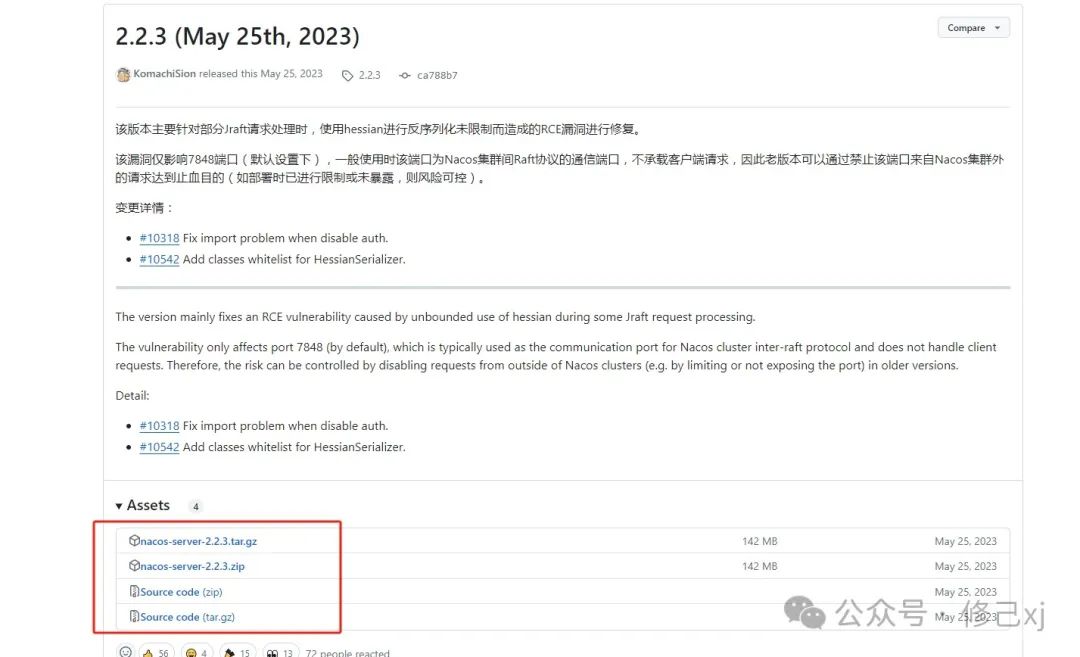

我们使用的是cluster 模式启动的nacos:2.1.0的版本,也是在这个漏洞的影响范围之内,我们的解决方案就是将nacos的版本升级到2.2.3。 下载地址:https://github.com/alibaba/nacos/releases/tag/2.2.3

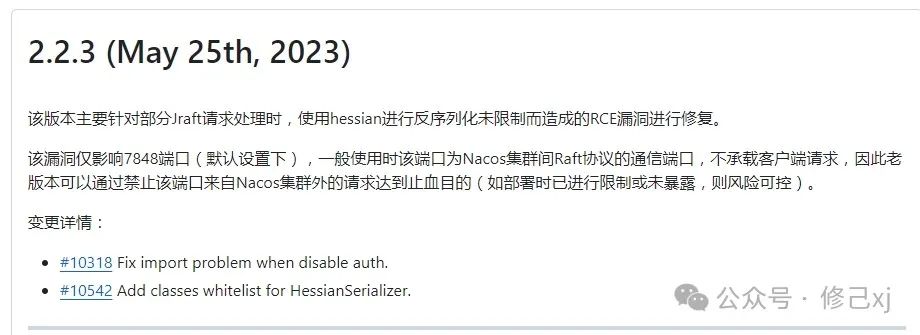

以下是官方2.2.3版本的说明:

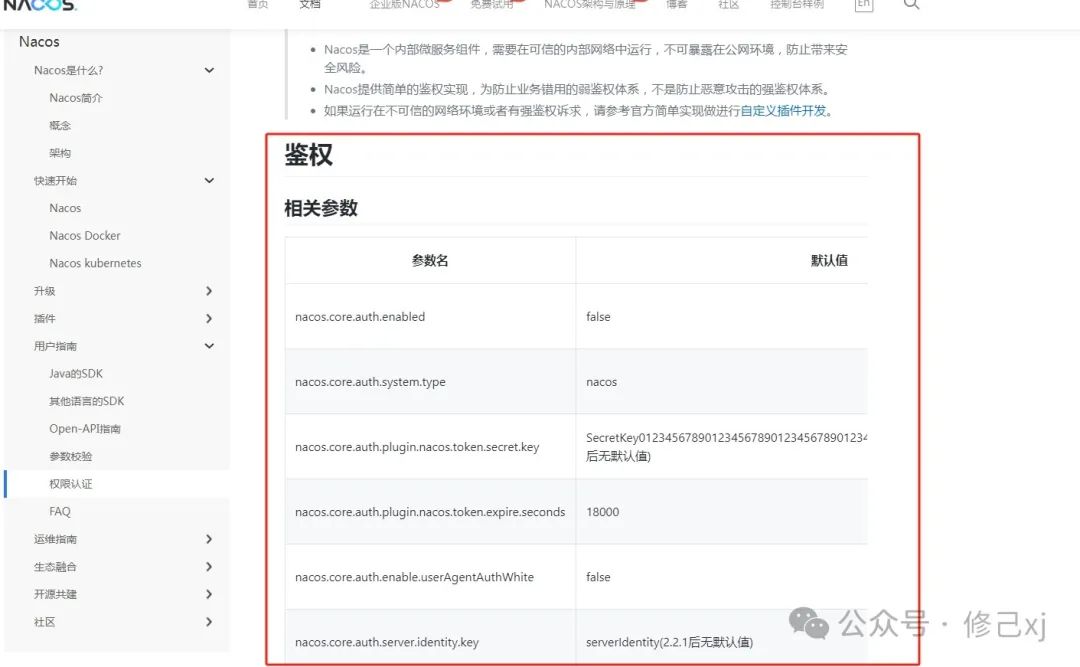

我们此次升级还是比较顺利的,数据库方面不用做任何调整,在配置文件上2.2.3和2.1.0还是有些小差异的。主要集中在鉴权参数的默认值是上。2.2.3默认是没有开启鉴权。我们只需要根据官方提供的文档,开启鉴权,然后设置鉴权的参数即可。 文档地址:https://nacos.io/zh-cn/docs/v2/guide/user/auth.html

总结

安全是软件开发过程中的重中之重,漏洞修复和安全加固工作应该得到充分重视。针对 Nacos 反序列化漏洞,我们应该及时采取措施修复漏洞,保障系统的安全稳定运行。

本文参与?腾讯云自媒体分享计划,分享自微信公众号。

原始发表:2024-04-19,如有侵权请联系?cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读