一个看似任意文件访问漏洞的蜜罐系统案例

近期,有群成员发现了淘宝一个任意文件访问漏洞,在群聊中迅速传播开来。然而,实际上事件背后隐藏着一个十分有趣的蜜罐系统。

详情

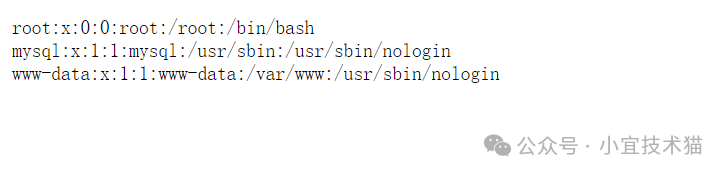

https://fourier.taobao.com/rp/badging/badge_print_v0.php?tpl=../../../../../etc/passwd

存在任意文件访问风险的地址或接口通常会直接或间接地接受用户输入,并且使用特殊的字符序列(如“../”)来尝试访问上级目录中的文件,从而绕过应用程序的安全限制。

当我们输入其他文件路径时候,系统没有返回我们期望的内容,这很明显是一个蜜罐系统。

如何判断蜜罐

其实判断是否为蜜罐很简单,你不能访问其他的文件的话,基本可以断定这是个蜜罐系统。

要是可以访问其他文件的话,一般是扩大危害,获取服务器权限,这样子拿到企业SRC更多的钱。

总结

挖掘漏洞是一个很细心的活,也有一定运气成分,欢迎大家在评论区讨论,感谢大家阅读。

本文参与?腾讯云自媒体分享计划,分享自微信公众号。

原始发表:2024-04-26,如有侵权请联系?cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读