背景信息

近来云上Web攻击、挖矿、勒索等安全事件猖獗,腾讯安全工程师从大量安全工单反馈中,跟进溯源分析发现多数用户存在较多边缘业务网站或内部 OA 等核心业务网站错误地开放到公网,导致网站被渗透;且由于后端服务器将22、3389远程运维端口直接暴露在互联网中,同时使用了强度较弱的登录口令,导致云服务器很容易被暴力破解登录,影响业务稳定性甚至系统崩溃。

在云上,22和3389端口是仅次于80、443和8080的第四大流量端口,同时也是远程运维和登录的重要端口。在此之前,用户可以通过在云防火墙中设置 IP 地址白名单的访问控制策略,来限制外部对其重要端口的访问。但是由于非职场办公已成为新常态,基于 IP 地址的白名单无法应对远程办公和运维的场景,因此腾讯云防火墙设计了基于身份的访问控制功能,通过微信扫码认证或 iOA 体系鉴权的形式管控 Web 网站和云服务器的远程登录,从源头上避免服务器被暴破登录。

概述

无端运维当前针对的防护资产有两类:服务器和 Web 服务。

功能简介

云防火墙零信任运维支持基于微信或 iOA 认证实现远程访问,涵盖公网或内网 Web 服务、 SSH 和 RDP 两类协议所代表的服务器等。

运维资产防护方案:

该功能解决了传统静态 IP 白名单安全策略不适用于远程办公场景下的 IP 变动问题,也规避了云服务器运维端口被暴破或撞库的风险。云防火墙零信任运维功能无需部署实例和代理,也无需装客户端(iOA 身份可能需要安装客户端),实现“零部署、免代理、无客户端”的畅快体验。

Web 的防护方案提供了基础防护和高级防护两种防护模式。其中:

基础防护:自动过滤人机、攻击者,对于没有购买 WAF 的用户,可以使用该功能对 Web 业务进行防护。

高级防护:微信扫码或 iOA 认证,对 HTTPS 加密协议的 Web 服务增加了身份的访问控制,所有访问网络服务的用户都需要验证身份,重要时期保护、防渗透推荐功能。

Web 服务管理,可用于应对0day 漏洞和网络攻击,可以使用 Web 防护对企业的 OA 系统、邮件系统、企业 VPN、后台等关键系统进行防护,支持保护内网、公网、IP 型和域名型 Web 服务。

功能特点

基于零信任原理,支持基于微信或 iOA 快捷认证,安全便捷。

可在互联网边界,屏蔽管理端口,隐匿源站。

零部署、免代理、无客户端。

自动过滤 Web 攻击、漏洞利用攻击;避免暴破和撞库。

微信内访问 Web 服务免扫码,一键认证。

全流程、全用户审计,自动记录登录日志。

功能流程

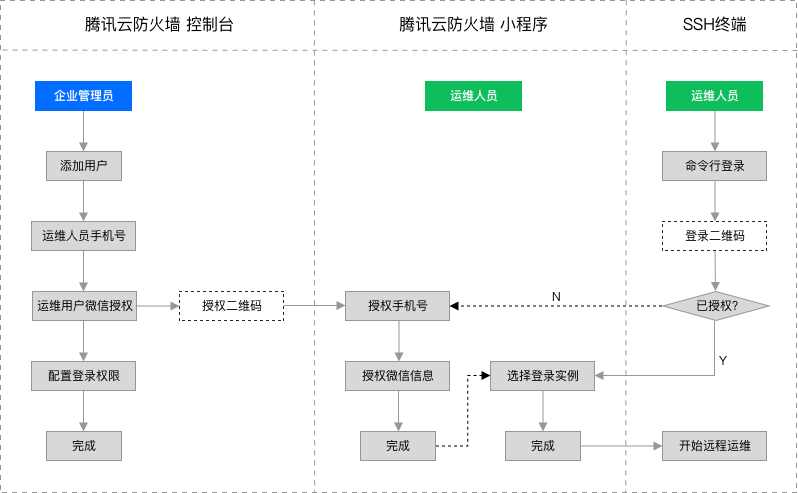

云防火墙零信任运维的系统使用大体可以分为接入准备、资产配置、权限配置、登录验证四个流程。以微信身份 SSH 登录服务器运维举例,以下为流程概览:

?

步骤一:接入准备工作

接入准备工作可以分为四个环节,分别是启用零信任运维实例、接入资产网络、接入身份信息、接入 Web 域名。

步骤1:启用零信任运维实例

零信任运维实例(以下简称运维实例)负责提供公网反代并打通与资产之间的网络通信,在启用运维实例之前,您需要先根据购买的配额及资产所属地域进行规划,确认需要开启的运维实例所在地域。确定地域后,可参见 启用零信任运维实例。

注意:

如果您仅需要运维公网资产,您无需绑定运维 IP 即可通过公共域名

cfw.tencentcs.com 进行运维;如果您需要运维内网资产请绑定运维 IP。步骤2:接入资产网络

在启用零信任运维实例后,还需要将实例与资产之间的网络打通以实现反向代理。云防火墙提供以 VPC 粒度进行接入的快捷操作,仅需开启对应地域下的 VPC 开关即可完成接入,详情请参见 以 VPC 粒度进行资产接入。

注意:

由于实例规格限制,每个实例仅支持接入9个VPC。

步骤3:接入身份信息

至此您已完成了基本的网络打通,现在您需要接入需要运维的身份信息。公网的无端运维仅支持微信身份,您也可以通过登录页面回调至 iOA 进行有端授权访问。现在请您根据需要,选择接入微信身份或导入 iOA 组织目录,详情请参见 身份接入。

注意:

微信身份通过手机号关联,请确保添加的微信账号关联正确的手机号码。

步骤4:配置访问域名

域名访问在无端公网运维中是必要的,因为公网的无端运维需要由防火墙的零信任运维实例提供反向代理,并通过域名访问。如果您需要使用此功能,请务必接入域名。

注意:

请确保接入的域名已备案,否则可能会被腾讯云拦截正常访问。

步骤二:资产配置工作

在接入准备工作中,您已经完成了网络的打通、身份的接入、域名的接入,接下来您需要对接入的资产配置相关运维参数。

服务器类型资产

注意:

资产列表中,仅限在前述接入资产网络中启用了 VPC 下的资产才可进行远程运维。

Web 服务类型资产

注意:

当前步骤强依赖接入准备工作,请确保已完成实例的启用、资产的接入、域名及证书的托管。

绑定域名建议采用高级防护方案,以方便配置基于身份的访问控制规则。

步骤三:权限配置工作

权限本质上就是基于身份和资产的三元组白名单,因此无论是从权限规则本身的视角,还是资产视角,或是身份视角,都可以对权限进行管理和添加。

从权限规则本身的视角进行权限管理或者添加权限,详情请参见 规则视角。

从身份的视角对拥有权限的资产进行管理或编辑,详情请参见 身份视角。

从资产的视角对拥有权限的用户或组织进行管理或编辑,请前往各个资产类型的管理页面。

步骤四:验证登录是否正常

服务器类型资产的登录您可以参考 微信用户公网远程登录服务器。

Web 服务类型资产的访问您可以参考 微信或 iOA 用户公网访问 Web 服务。

?