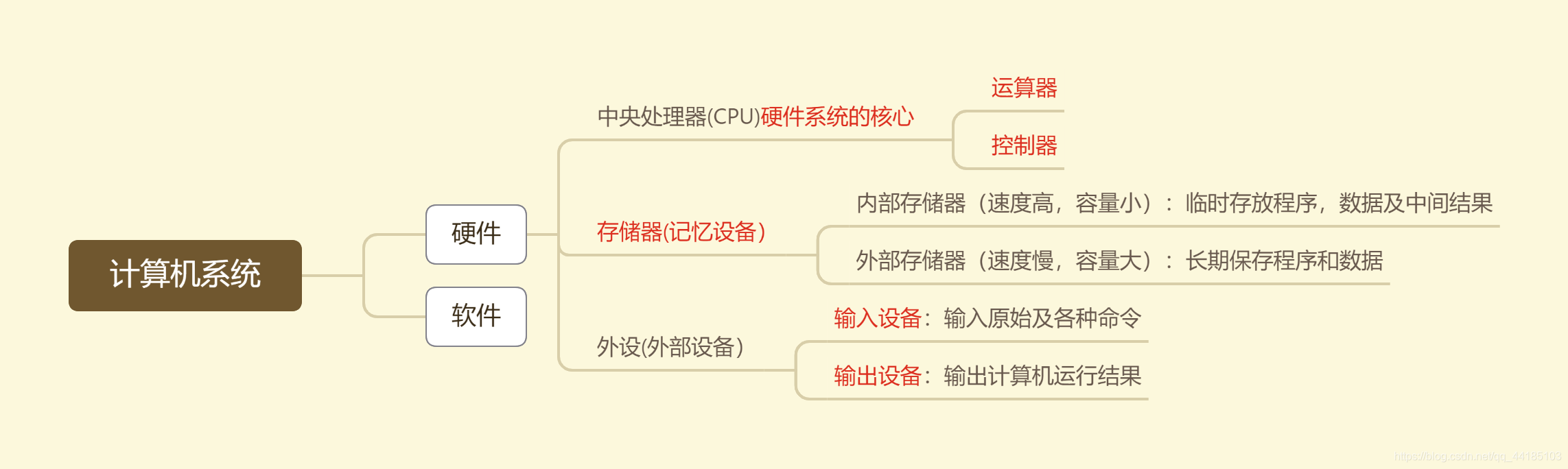

中央处理单元(CPU):计算机系统的核心部件,它负责获取程序指令,对指令进行译码并加以执行

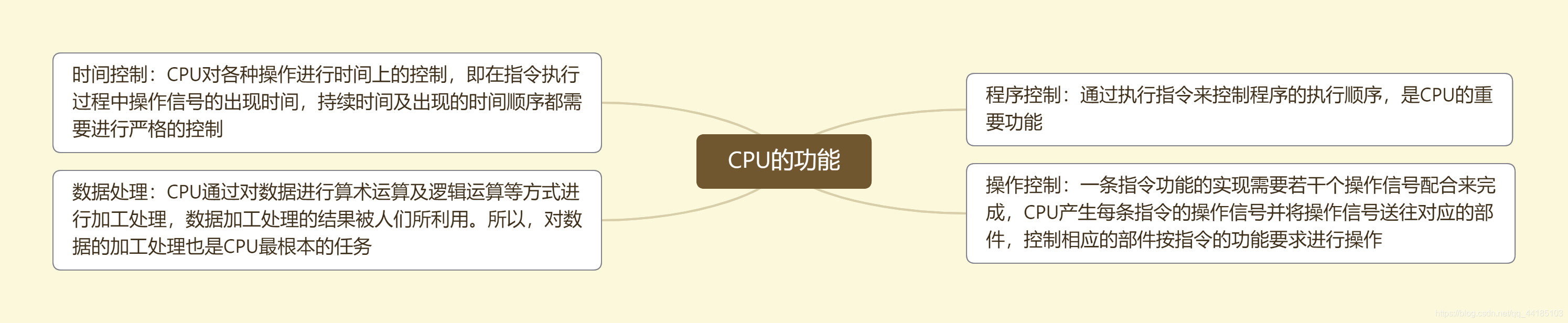

1.CPU的功能

2.CPU的组成

CPU主要由运算器,控制器,寄存器组和内部总线等部件组成

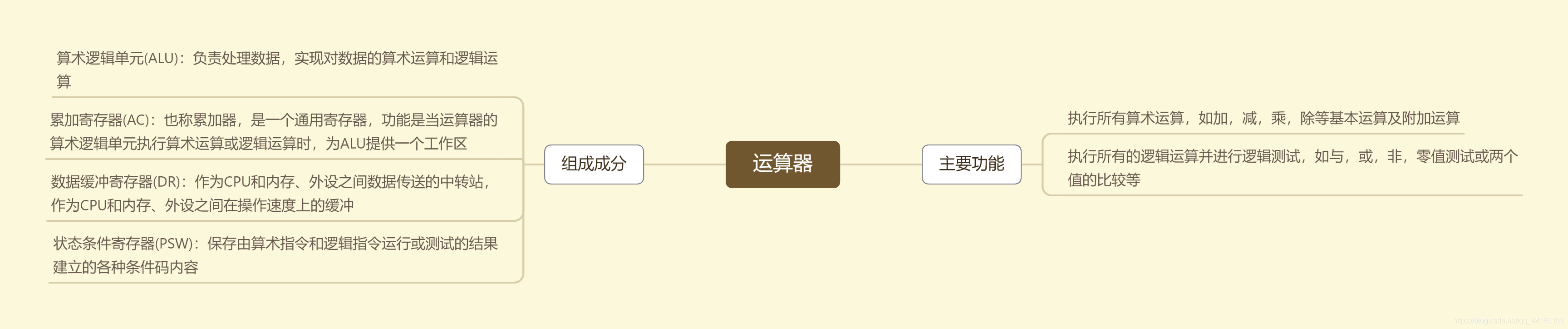

(1) 运算器

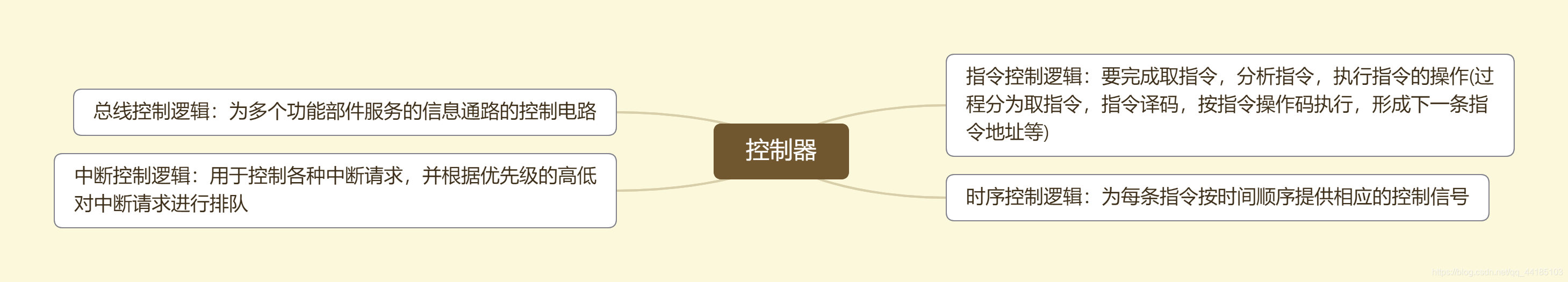

(2) 控制器

控制器用于控制整个CPU的工作,决定了计算机运行过程的自动化。 它不仅要保证程序的正确执行,而且要能够处理异常事件

| 数值 | 原码 | 数值 | 原码 |

|---|---|---|---|

| +0 | 00000000 | -0 | 10000000 |

| +1 | 00000001 | -1 | 10000001 |

| +127 | 01111111 | -127 | 11111111 |

| +45 | 00101101 | -45 | 10101101 |

| +0.5 | 0<>1000000 | -0.5 | 1<>1000000 |

反码:正数的反码与原码相同,负数的反码则是其绝对值按位取反。

| 数值 | 反码 | 数值 | 反码 |

|---|---|---|---|

| +0 | 00000000 | -0 | 11111111 |

| +1 | 00000001 | -1 | 11111110 |

| +127 | 01111111 | -127 | 10000000 |

| +45 | 00101101 | -45 | 11010010 |

| +0.5 | 0<>1000000 | -0.5 | 1<>01111111 |

补码:正数的补码与其原码相同,负数的的补码则等于其反码的末尾加1。

| 数值 | 补码 | 数值 | 补码 |

|---|---|---|---|

| +0 | 00000000 (唯一) | -0 | 00000000 |

| +1 | 00000001 | -1 | 11111111 |

| +127 | 01111111 | -127 | 10000001 |

| +45 | 00101101 | -45 | 11010011 |

| +0.5 | 0<>1000000 | -0.5 | 1<>1000000 |

移码:只要将补码的符号位取反便可获得相应的移码表示。

| 数值 | 移码 | 数值 | 移码 |

|---|---|---|---|

| +1 | 10000001 | -1 | 01111111 |

| +127 | 11111111 | -127 | 00000001 |

| +45 | 10101101 | -45 | 01010011 |

| +0 | 10000000 | -0 | 10000000 |

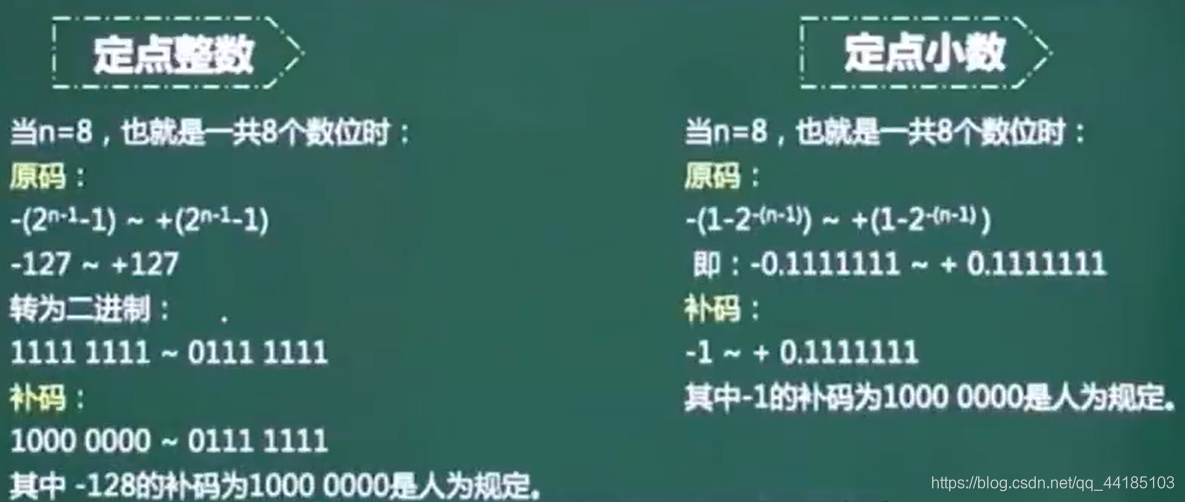

| 码制 | 定点整数 | 定点小数 |

|---|---|---|

| 原码 | - (2n-1-1) ~ + (2n-1-1) | - (1-2-(n-1)) ~ +(1-2-(n-1)) |

| 反码 | - (2n-1-1) ~ + (2n-1-1) | - (1-2-(n-1)) ~ +(1-2-(n-1)) |

| 补码 | -2n-1 ~ +(2n-1-1) | -1 ~ +(1-2-(n-1)) |

| 移码 | -2n-1~ +(2n-1-1) | -1 ~ +(1-2-(n-1)) |

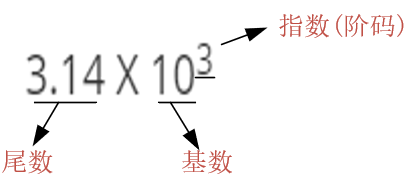

3. 浮点数表示

N = 尾数x基数指数

例如 3.14 X 103

a. 运算过程

对阶 > 尾数计算 > 结果格式化

b. 特点

循环冗余校验码是由两部分组成的,左边为信息码(数据),右边为校验码。若信息码占k位,则校验码就占n-k位。其中,n为CRC码的字长,所以又称为(n,k)码。校验码是由信息码产生的,校验码位数越多,该代码的校验能力就越强。在求CRC编码时,采用的是模2运算。

| 体系结构类型 | 结构 | 关键特性 | 代表 |

|---|---|---|---|

| 单指令流单数据流(SISD) | 控制部分:一个 处 理 器: 一个 主存模块:一个 | 单处理系统 | |

| 单指令流多数据流(SIMD) | 控制部分:一个 处 理 器: 多个 主存模块:多个 | 各处理器以异步的形式执行同一条指令 | 并行处理机 阵列处理机 超级向量处理机 |

| 多指令流单数据流(MISD) | 控制部分:多个 处 理 器: 一个 主存模块:多个 | 被证明不可能,至少是不实际 | 目前没有,有文献称流水线计算机为此类 |

| 多指令流多数据流(MIMD) | 控制部分:多个 处 理 器: 多个 主存模块:多个 | 能够实现作业,任务,指令等各级全面并行 | 多处理机系统 |

| 指令系统类型 | 指令 | 寻址方式 | 实现方式 | 其他 |

|---|---|---|---|---|

| CISC(复杂指令集计算机) | 数量多,使用频率差别大可变长格式 | 支持多种 | 微程序控制技术 | 研制周期长 |

| RISC(精简指令集计算机) | 数量少,使用频率接近定长格式,大部分为单周期指令操作寄存器,只有Load/Store操作内存 | 支持方式少 | 增加了通用寄存器硬部线逻辑控制为主适合采流水线 | 优化编译有效支持高级语言 |

c. 指令的流水控制

RISC采用的流水技术有:超流水线,超标量和超长指令字。

d. 吞吐率和流水建立时间

吞吐率是指单位时间内流水线处理机流出的结果数。对指令而言,就是单位时间内执行的指令数。

一般来说,任何连接两个以上电子元器件的导线都可以称为总线。微机中的总线分为数据总线、地址总线、控制总线。

计算安全指的是计算机资产安全,是要保证这些计算机资产不受自然和人为的有害因素的威胁和危害。

| 威胁 | 说明 |

|---|---|

| 授权侵犯 | 为某一特权使用一个系统,却将该系统用作其他未授权的目的 |

| 拒绝服务 | 对信息或其他资源的合法访问被无条件地拒绝,或者推迟与时间密切相关的操作 |

| 窍听 | 信息从被监视的通信过程中泄露出去 |

| 信息泄露 | 信息被泄露或暴露给某个未授权的实体 |

| 截获/修改 | 某一通信数据项在传输过程中被改变、删除或替代 |

| 假冒 | 一个实体(人或系统)假装成另一个实体 |

| 否认 | 参与某次通信交换的一方否认曾发生过此次交换 |

| 非法使用 | 资源被某个未授权的人或未授权的方式使用 |

| 人员疏忽 | 一个授权的人为了 金钱或利益,或者由于粗心将信息泄露给未授权的人 |

| 完整性破坏 | 通过对数据进行未授权的创建、修改或破坏,使数据的一致性受到损坏 |

| 媒体清理 | 从废弃的或打印过的媒体中获得信息 |

| 物理入侵 | 一个入侵者通过物理控制而获得对系统的访问 |

| 资源耗尽 | 某一资源(如访问端口)被故意超负荷使用,导致其他用户的服务被中断 |

本文将研究 ES6 的 for ... of 循环。 旧方法 在过去,有两种方法可以遍历 javas...

前言 相信大家都知道在IDE中代码的智能提示几乎都是标配,虽然一些文本编辑器也...

歌词编辑器 歌词编辑器 第一步:选择要播放的歌曲并播放 第二步:填写全部的歌词...

vbs:把一段文字中指定字符颜色变成红色的正则 functionc(Tstr,Word) Dimre Setre...

一、正则表达式概述 二、正则表达式在VBScript中的应用 三、正则表达式在VavaScr...

计算属性computed: 支持缓存,只有依赖数据发生改变,才会重新进行计算 不支持...

微信文件传输助手是微信电脑版与手机微信之间相互传输图片等文件的好工具,但很...

一石激起千层浪,继中国区浩浩荡荡的大裁员告一段落之后,甲骨文并未因此收起手...

【排序算法】之lowb三人组冒泡、插入、选择 什么是lowb三人组 冒泡排序bubble so...

ADO对象: Connection Command Recordset Record Stream ASP支持的对象很多,可...