[root@hostname ~]# usermod -s nologin 用户名 #格式

[root@cheng0307 ~]# usermod -s nologin zhangsan #实际操作

[root@cheng0307 ~]# usermod -L lisi #锁定账户方式一

[root@cheng0307 ~]# usermod -U lisi #解锁账户方式一

[root@cheng0307 ~]# passwd -l lisi #锁定账户方式二

[root@cheng0307 ~]# passwd -u lisi #解锁账户方式二

[root@hostname ~]# userdel 用户名 #格式

[root@cheng0307 ~]# userdel lisi #实际操作

[root@cheng0307 ~]# lsattr /etc/passwd /etc/shadow #查看文件的状态

[root@cheng0307 ~]# chattr +i /etc/passwd /etc/shadow #锁定文件

[root@cheng0307 ~]# chattr -i /etc/passwd /etc/shadow #解锁文件

1.格式:

1.适用于新建用户

[root@cheng0307 ~]# vim /etc/login.defs #修改配置文件

-----此处省略部分注释及配置-------

PASS_MAX_DAYS 30 #修改密码有效期为30天

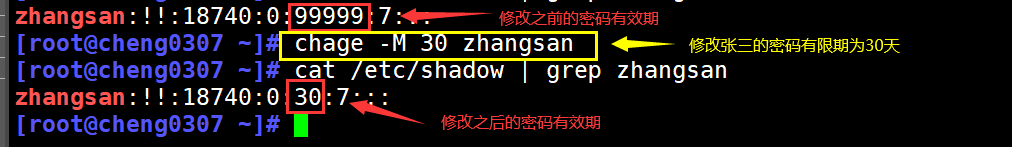

2.适用于已有用户

[root@cheng0307 ~]# chage -M 30 zhangsan #修改密码有效期

3.强制在下次登录成功时修改密码(/etc/shadow第三个字段被修改为0)

[root@cheng0307 ~]# chage -d 0 zhangsan #设置下次登录强制修改密码

2.实例1:修改密码配置文件,要求新创建的用户密码有效期都为30天

3.实例2:将现有用户zhangsan的密码有效期也修改为30天。

4.实例3:将现有用户zhangsan设置为强制下次登录时需要修改密码。

登录时输入密码后,需要设置新的密码才可以。

1.格式:

1.对历史命令的数量进行限制

[root@cheng0307 ~]# vim /etc/profile #修改配置文件

export HISTSIZE=200 #修改命令历史记录数量最大为200,前面添加export为全局有效

source /etc/profile #刷新配置文件,立即生效

2.设置登录时自动清空命令历史

vim .bashrc #修改/etc/profile配置文件(每次切换bash都执行)

或

vim /etc/profile #修改/etc/profile配置文件(执行一次)

echo " " > ~/.bash_history #

2.实例1:修改历史命令记录为200条,并设置全局有效,并验证

3.实例2:设置登录时自动清空命令历史

1.格式:

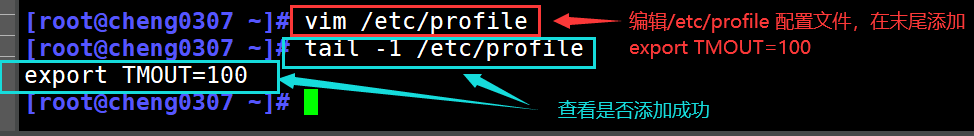

[root@cheng0307 ~]# vim /etc/profile #编辑/etc/profile文件

export TMOUT=100 #设置全局自动注销时间

2.案例1:设置100s秒终端自动注销

1.用途和用法

su - 目标用户(横杠“ - ”代表切换到目标用户的家目录)2.密码验证

3.格式:

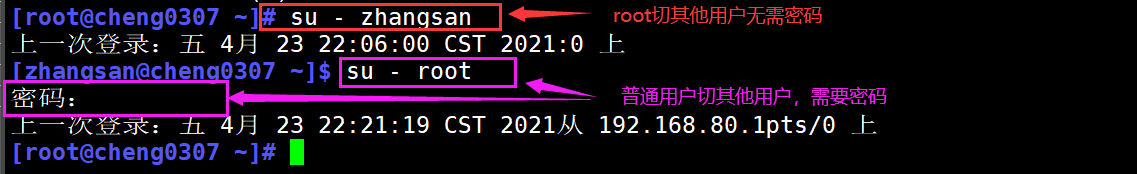

1.切换用户

[root@cheng0307 ~]# su - zhangsan #root切换普通用户

[zhangsan@cheng0307 ~]$ su - root #普通用户切换其他用户

2.查看当前登录的用户

[root@cheng0307 ~]# whoami #显示当前登录的用户

4.案例:测试用户之间切换

1.格式:

[root@cheng0307 ~]# vim /etc/pam.d/su #编辑/etc/pam.d/su配置文件

[root@cheng0307 ~]# gpasswd -a zhangsan wheel #将希望可以使用su命令的用户加入到wheel组中

auth required pam_wheel.so use_uid #将此行的注释取消即可

2.实例:有zhangsan和lisi两个用户,要求设置zhangsan可以使用su命令切换用户,lisi用户不允许使用。

3. 实例2:查看su操作记录

1.su命令的安全隐患

2.PAM(Pluggable Authentication Modules)可插拔式认证模块

3.PAM认证原理:

1.sudo命令的用途及用法

sudo 权限命令2.配置sudo授权

- visudo或者vi /etc/sudoers(此文件默认权限为440,保存时必须 wq!强制执行操作)

- 记录格式:用户 主机名=命令程序列表

- 可以使用通配符“ * ”号任意值和“ !”号进行取反操作。

- 权限生效后,输入密码后5分钟可以不用重新输入密码。

3.语法格式:

用户 主机名=命令程序列表

用户 主机名=(用户)命令程序列表

zhangsan ALL=(root) /sbin/ifconfig #实际操作

4.启用sudo操作日志

/etc/sudoers末尾添加Defaults logfile="/var/log/sudo"5.查询授权的sudo操作

6.实例1:查看当前sudo配置文件。

实例2:配置相关文件,使得zhangsan可以通过sudo命令使用ifconfig。

切换到zhangsan用户进行测试。

末尾插入下列配置,然后强制保存并退出。

进行测试。

实例3:设置wheel组进行sudo操作时无需密码验证,并将lisi用户添加到wheel组中测试。

这里是sudo配置文件 /etc/sudoers 内的具体修改步骤:

实例4:使用关键字来进行设置别名,批量控制用户进行sudo操作时无法使用重启(reboot)、关机(poweroff)、切换init和无法删除。

第一步:vim /etc/sudoers 或者visudo 修改配置文件(这里我使用的是第一种)

第二步:添加配置

第三步:使用普通用户进行测试

第四步:查看zhangsan和lisi的可使用权限。

实例5:修改实例4,使zhangsan和lisi用户可以无需密码使用sudo可以使用的权限为/sbin下所有。

实例6: 在/car/log下创建sudo日志文件,用来存储用户使用的sudo命令记录。

1.调整BIOS引导设置

2.GRUB限制

3.限制更改GRUB引导参数

通常情况下在系统开机进入GRUB菜单时,按e键可以查看并修改GRUB引导参数,这对服务器是一个极大的威胁。可以为GRUB菜单设置一个密码,只有提供正确的密码才被允许修改引导参数。

4.实例:为GRUB菜单设置密码

第一步:我们先来看一下未设置之前的状态

第二步:使用grub2-mkpasswd-pbkdf2生成密钥并复制,然后备份两个配置文件。

第三步:修改/etc/grub.d/00_ header文件中, 添加密码记录,并存并退出

第四步:生成新的grub.cfg文件,然后重启系统

第五步:验证结果

本文实例为大家分享了js实现电灯开关效果的具体代码,供大家参考,具体内容如下 ...

我最近写完了一本关于 C 语言编程的书,我通过 Lulu.com 自行出版。我已经用 Lul...

一.IISNoinput file specified 方法一:改PHP.ini中的doc_root行,打开ini文件注...

项目背景 近日在项目组代码review中了解了一个小细节就是SplashActivity页面我们...

问题 如何在ASP.NET Core 2.0中由路由引擎来生成网址? 答案 新建一个空项目,修...

使用PHP DOM-XML创建和解析XML文件?php /** * Topic: Create and parse XML file...

复制代码 代码如下: dimpwd pwd=inputbox("请输入新密码:","更改密码","yulv.net...

一、内容概述 在 MySQL 的使用过程中,了解字符集、字符序的概念,以及不同设置...

FSO生成静态HTML文件的时候替换模板标签一直是一个很麻烦的问题,至少我是这么认...

关于type=file的input是啥? 这个是啥我觉得没必要再说了,反正大家都知道,然后...