VPN 通道是 VPN 连接中用来传输数据包的公网加密通道,腾讯云上的 VPN 通道在实现 IPsec 时,使用 IKE(Internet Key Exchange,因特网密钥交换)协议来建立会话。IKE 具有一套自我保护机制,可以在不安全的网络上安全地认证身份、分发密钥、建立 IPSec 会话。本文介绍如何在 私有网络控制台 创建 VPN 通道。

VPN 通道的建立包括以下配置信息:

| 参数名称 | 说明 |

|---|---|

| 通道名称 | 自定义通道名称,字符长度为60个。 |

| 地域 | 此处地域与本端 VPN 网关所在地域一样。 |

| VPN 网关类型 | VPN 网关类型有私有网络型 VPN 和云联网型 VPN。 |

| 私有网络 | 仅当【VPN 网关类型】为【私有网络】时,需要在此处选择 VPN 网关所属的私有网络。云联网类型无此参数。 |

| VPN 网关 | 在列表中选择 VPN 网关。 |

| 对端网关 | 选择已创建的对端信息,如果没有,可选择新建。 |

| 对端网关 IP | 对端网关的公网 IP 地址。 |

| 预共享密钥 | 用于本端和对端网关之间的身份认证,本端和对端须使用相同的预共享密钥。 |

| 开启健康检查 | 健康检查的开启/关闭开关,用于检测链路健康状态,默认不开启。 |

| 健康检查本端地址 | 仅当开启健康检查功能时,需要设置此参数,需填写 VPC 外的可用 IP 地址。 |

| 健康检查对端地址 | 仅当开启健康检查功能时,需要设置此参数,需填写 IDC 内可用 IP 地址,不可为169.254.0.0/16,224.0.0.0-239.255.255.255,以及0.0.0.0地址。 |

| 标签 | 用于标识网络资源,便于资源管理,非必选参数,请根据实际情况进行设置。 |

示例:说明:

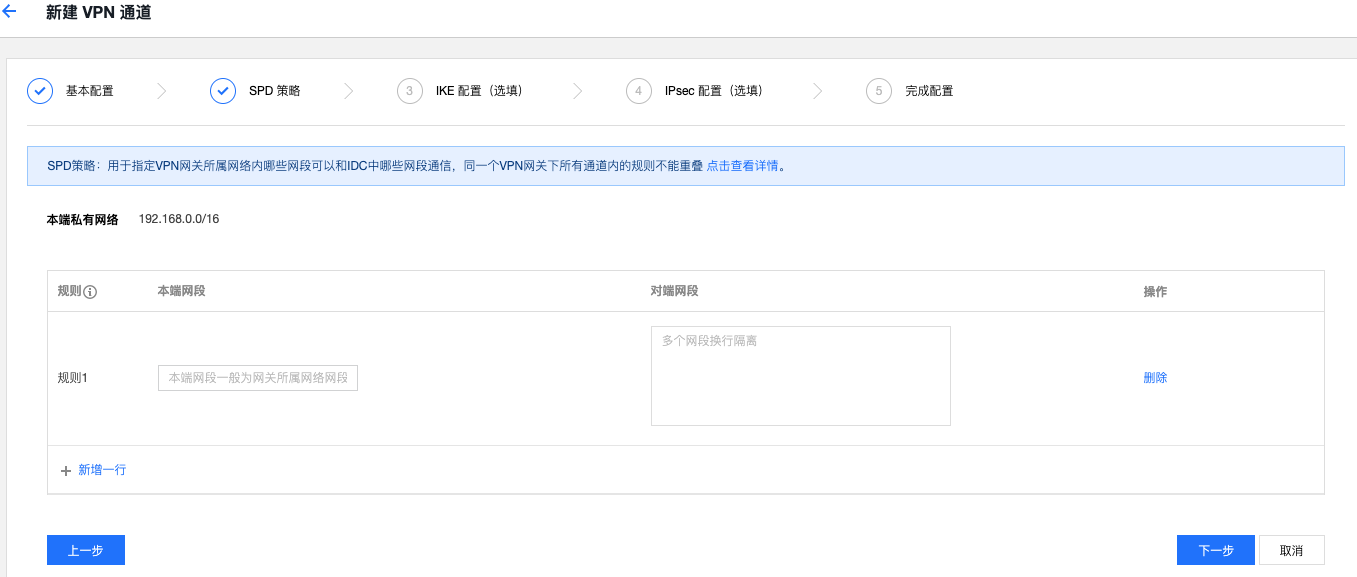

- SPD(Security Policy Database)策略由一系列 SPD 规则组成,用于指定 VPC 或云联网内哪些网段可以和 IDC 内哪些网段通信。每条 SPD 规则包括一个本端网段 CIDR,和至少一个对端网段 CIDR。一个本端网段 CIDR 和一个对端网段 CIDR 构成一组匹配关系。一个 SPD 规则下可以有多组匹配关系。

- 同一 VPN 网关下所有通道内的规则,匹配关系不能重叠,即一组的匹配关系中,本端网段和对端网段不能同时重叠。

| 配置项 | 说明 |

|---|---|

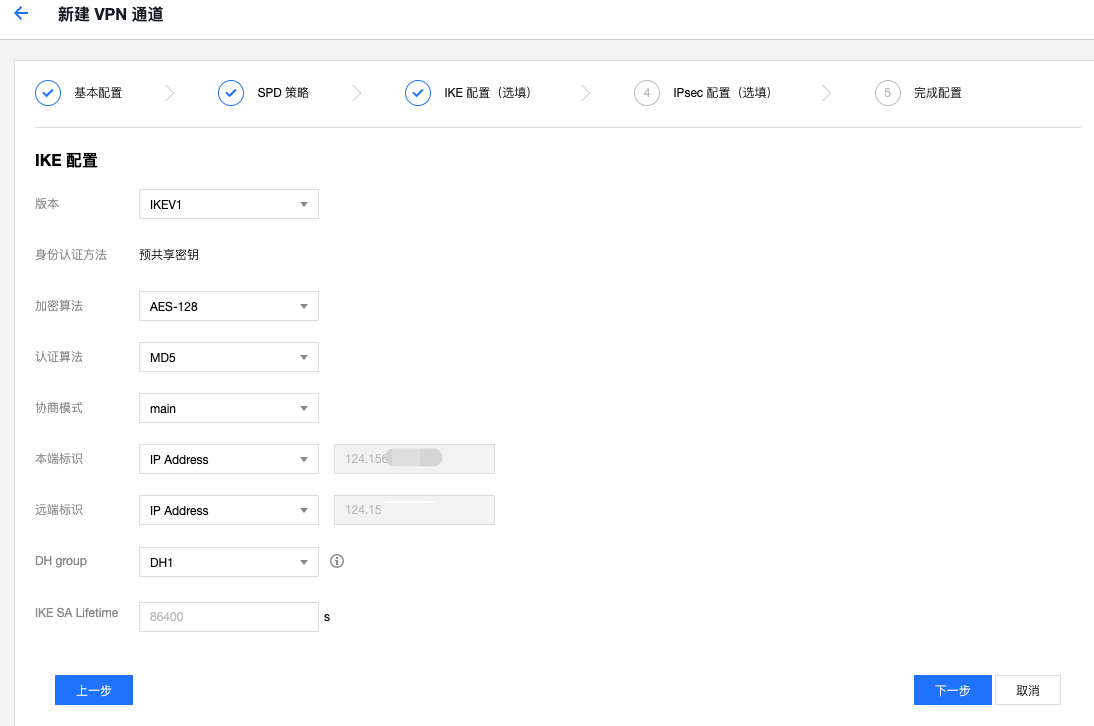

| 版本 | IKE V1、IKE V2 |

| 身份认证方法 | 默认预共享密钥 |

| 加密算法 | 加密算法支持 AES-128、AES-192、AES-256、3DES、DES |

| 认证算法 | 身份认证算法,支持 MD5 和 SHA1 |

| 协商模式 | 支持 main(主模式)和 aggressive(野蛮模式) 二者的不同之处在于,aggressive 模式可以用更少的包发送更多信息,可以快速建立连接,但是是以清晰的方式发送安全网关的身份。使用 aggressive 模式时,配置参数如 Diffie-Hellman 和 PFS 不能进行协商,要求两端拥有兼容的配置 |

| 本端标识 | 支持 IP Address 和 FQDN(全称域名),默认 IP Address |

| 对端标识 | 支持 IP Address 和 FQDN ,默认 IP Address |

| DH group | 指定 IKE 交换密钥时使用的 DH 组,密钥交换的安全性随着 DH 组的扩大而增加,但交换的时间也增加了 DH1:采用 768-bit 模指数(Modular Exponential,MODP )算法的 DH 组 DH2:采用 1024-bit MODP 算法的 DH 组 DH5:采用 1536-bit MODP 算法的 DH 组 DH14:采用 2048-bit MODP 算法,不支持动态 VPN 实现此选项 DH24:带 256 位的素数阶子群的 2048-bit MODP 算法 DH 组 |

| IKE SA Lifetime | 单位:秒 设置 IKE 安全提议的 SA 生存周期,在设定的生存周期超时前,会提前协商另一个 SA 来替换旧的 SA。在新的 SA 还没有协商完之前,依然使用旧的 SA;在新的 SA 建立后,将立即使用新的 SA,而旧的 SA 在生存周期超时后,被自动清除 |

| 配置项 | 说明 |

|---|---|

| 加密算法 | 支持 3DES、AES-128、AES-192、AES-256 |

| 认证算法 | 支持 MD5 和 SHA1 |

| 报文封装模式 | Tunnel |

| 安全协议 | ESP |

| PFS | 支持 disable、DH-GROUP1、DH-GROUP2、DH-GROUP5、DH-GROUP14 和 DH-GROUP24 |

| IPsec SA lifetime(s) | 单位:s |

| IPsec SA lifetime(KB | 单位:KB |

域名注册 实名个人好还是单位好?这个其实不存在好坏,看 域名 的所有者是个人还...

什么是CDN? 如何接入CDN加速? CDN的全称是什么? 可以免费试用CDN吗? CDN支持...

本文以具体的示例展示一个基于函数计算和 Serverless工作流 打造的弹性高可用的S...

本文转自雷锋网,如需转载请至雷锋网官网申请授权。 边缘计算对于许多物联网应用...

1.走入云计算 通过虚拟化你的服务器,把底层硬件抽象出来,这可以说已经为搬到云...

本文转载自微信公众号「前端思维框架」,作者ViktorHub。转载本文请联系前端思维...

7月27日,2021可信云大会在北京召开。会上,阿里云故障演练平台入选可信云最佳技...

TOP云 (west.cn)3月5日消息,近日国外Namejet平台公布了其二月份 域名 销售情...

1. 接口描述 接口请求域名: batch.tencentcloudapi.com 。 用于获取任务多个实...

PLC:顺序扫描,不断循环;按外部条件选择不同的逻辑运行,按约定终端时间精准运...