遵守我国网络安全法,此文章仅用于网络安全学习

ARP协议是地址解析协议,其作用是在以太网环境中,数据的传输所依懒的是MAC地址而非IP地址,ARP协议将已知IP地址转换为MAC地址

交换原理:

局域网网络流量是按照MAC地址进行寻址传输,MAC地址是唯一标识每台机器。

每台主机都有ARP缓存表(记录局域网所有主机IP与MAC映射)

1、当一个主机与另一个主机通信时,先查询本地ARP表,通过MAC地址封装

2、如果本地ARP表中没有对应的Mac地址,它会向局域网发出广播“我的ip是192.168.1.1我的Mac地址是AA-BB-CC-DD请问ip为192.168.1.1的Mac地址是多少”,

当对应主机收到广播核对ip,然后通过单点传输的方式告诉它自己的Mac地址,最后双方ARP表中就多了对方的Mac地址表。

3、此实验仅限于局域网

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

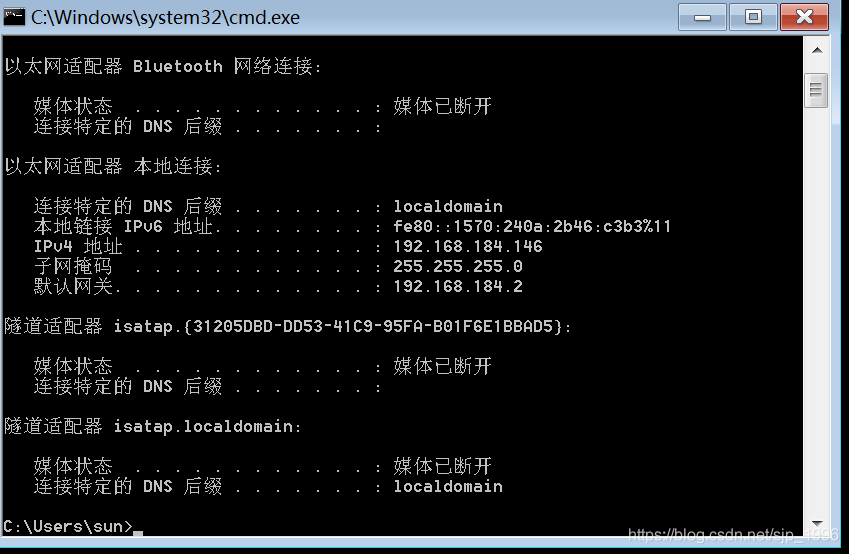

①ipconfig查看被攻击方IP和MAC地址;记录好ip,网关等信息;

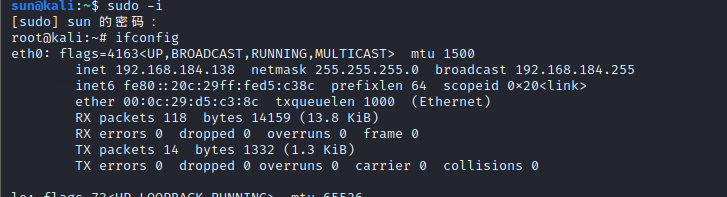

②ifconfig查看攻击方的ip,MAC,地址,记录ip,MAC地址

③此时攻击主机KALI与被攻击主机WINDOWS相互ping一下,保证网络的连通性。(图略)

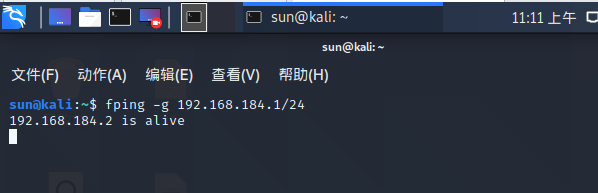

④在KALI终端输入fping -g 192.168.184.1/24产看可攻击主机状态为alive可以攻击;

⑤在KALI终端输入arpspoof -i eth0 -t 192.168.43.64 192.168.43.1。其中,-i后面的参数是网卡名称,-t后面的参数是目的主机和网关,要截获目的主机发往网关的数据包。

arpspoof安装:apt-get install dsniff

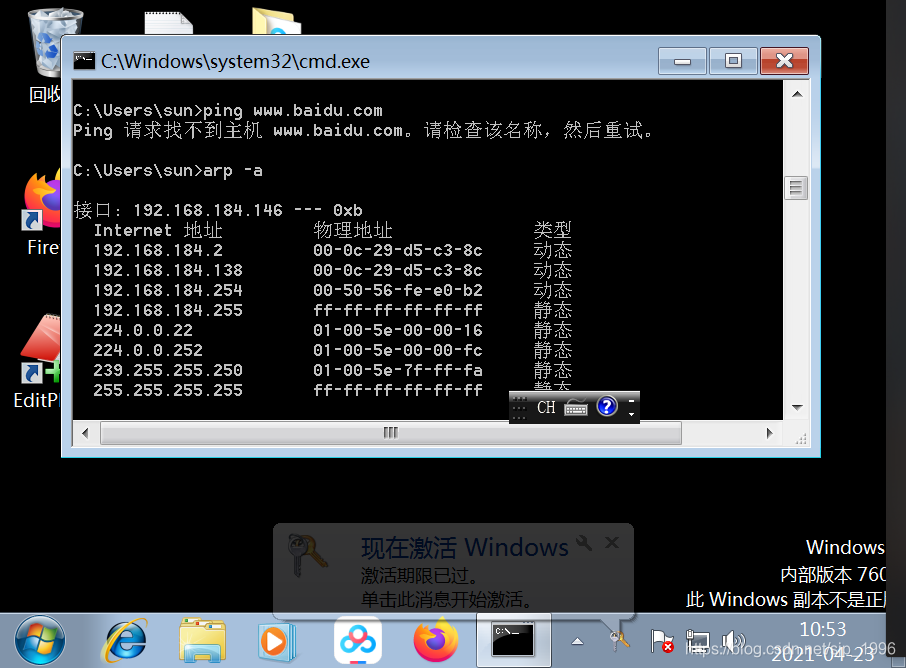

⑥最后我们检查一下网络的连通性、arp缓存表;可以发现已经不能上网了,缓存表的MAC更新为攻击方KALI 的MAC地址

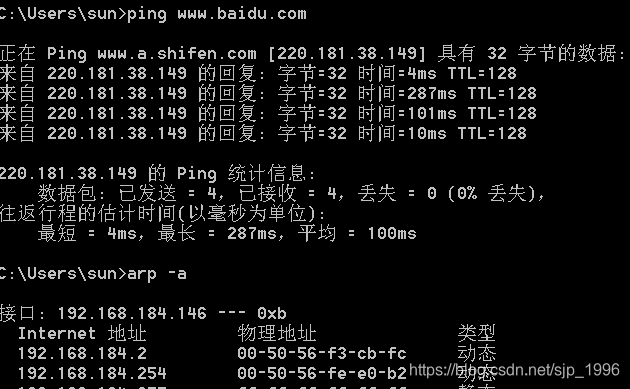

⑦ 关闭KALI虚拟机的终端,再次检查物理机的联网状态,ping一下百度。发现ARP缓存表和连通性已经恢复;

希望受益的小伙伴,大家一起学习,共同进步

本文实例讲述了PHP常用函数之获取汉字首字母功能。分享给大家供大家参考,具体如...

转账 今天给大家聊聊智能合约账户之间的转账并给出了代码。 发起合约方账户 接受...

实现要求 模仿 ElementUI 的表单,分为四层结构:index 组件、Form 表单组件、Fo...

vue脚手架 — vue.cli 快速的创建一个大型的功能齐全的vue项目模板(初始化项目) ...

1.数据库找一张表: 颜色表 2.主页面 主页面的代码用到tbody; TBODY作用是: 可...

以前在使用Asp.Net的时候用过GridView这个控件,这个控件自带分页的功能,虽然很...

类的基本语法 ES6提供了更接近面向对象(注意:javascript本质上是基于对象的语...

RabbitMQ简单模式和work模式 使用的语言是go语言,框架beego 废话不多说直接代码 ...

手机会收集用户数据这件事情,大家或多或少都有所了解,无论 iOS 还是 Android ...

对于正在运行的mysql,性能如何,参数设置的是否合理,账号设置的是否存在安全隐...